Les 10 meilleurs VPN pour la France en 2024 – Comparatif VPN

- Comment choisir le VPN le plus adapté à vos besoins

- Les meilleurs services de VPN : analyse complète (mise à jour 2024)

- ExpressVPN : meilleur VPN d’ensemble sur la vitesse, la sécurité et la stabilité

- CyberGhost : serveurs spécialisés et fiables pour le gaming, le streaming et les torrents

- Private Internet Access : des paramètres personnalisables qui vous permettent de choisir votre équilibre entre vitesse et sécurité

- NordVPN : Protection anti-menaces pour encore plus de sécurité contre les pubs, les trackers et les malwares

- Surfshark : des fonctionnalités de sécurité uniques pour une protection renforcée de vos données

- Meilleurs services de VPN : tableau comparatif

- Guide rapide : Comment configurer un VPN en 3 étapes simples

- Méthodologie de recherche : comment nous classons et comparons les VPN

- Pourquoi il vous faut un VPN

- FAQ : les meilleurs services de VPN

- Obtenez le meilleur service de VPN maintenant

ExpressVPN : le VPN le plus rapide du marché. Il est ultra sécurisé, facile à utiliser, très bien adapté au streaming et abordable. Obtenez 49% de réduction avec cette offre spéciale.

Trouver un VPN qui assure à tous les niveaux peut sembler impossible. Certains VPN ont des serveurs fiables pour le streaming mais manquent de fonctionnalités de sécurité solides. D’autres sont ultra sécurisés mais ralentissent votre connexion à tel point que même la navigation devient frustrante. Sans parler des dizaines de VPN louches qui suivent vos activités en ligne ou ne parviennent pas à crypter correctement votre trafic.

Pour vous faire gagner du temps, notre équipe d’experts en cybersécurité venant du monde entier a passé des mois à tester plus de 300 VPN pour déterminer lesquels d’entre eux sont les meilleurs.

Ces VPN offrent des serveurs sur tout le globe et sont parfaits pour le streaming de contenus locaux en HD ou en UHD. Ils protègent également votre connexion sans vous ralentir et préservent la confidentialité de vos activités en ligne. Certains d’entre eux sont même assez puissants pour fonctionner dans les pays qui censurent lourdement internet.

Version courte : notre VPN préféré ExpressVPN, grâce à ses fonctionnalités de sécurité de pointe et ses vitesses impressionnantes pour le streaming, les torrents et le gaming. Mais il se démarque aussi sur son engagement envers la confidentialité de vos activités en ligne.

Vous pouvez essayer ExpressVPN sans risque grâce à sa garantie de remboursement de 30 jours. Il offre également un chat en direct 24/24 et 7/7 avec un service client réactif pouvant vous aider dans votre langue si vous avez des questions ou des difficultés. S’il ne vous impressionne pas autant que nous, vous pouvez facilement vous faire rembourser.

Pas le temps ? Voici les meilleurs VPN en 2024

- Choix de la rédactionExpressVPN

meilleur VPN avec sécurité solide, supers vitesses et excellentes capacités de streaming70 % de nos lecteurs choisissent ExpressVPN - CyberGhost

serveurs optimisés pour un streaming fluide, des torrents rapides et un gaming sans lag - Private Internet Access

des tas de paramètres personnalisables pour choisir l’équilibre entre vitesse et sécurité - NordVPN

protection anti-menaces intégrée qui bloque pubs, trackers et sites malveillants - Surfshark

IP rotatives, CleanWeb, Mode Camouflage et plus pour protéger votre connexion

Comment choisir le VPN le plus adapté à vos besoins

Nous pouvons vous montrer toutes nos recherches et tous les résultats de nos tests, mais au final, c’est à vous de choisir votre VPN. Et si certains sont bien meilleurs que d’autres, le meilleur VPN pour chaque personne dépend de ses besoins et préférences personnelles.

Voici un guide rapide en 3 étapes pour choisir le VPN le plus adapté à vos besoins.

- Identifiez vos priorités. Sécurité ou divertissement ? Certains VPN se spécialisent dans l’un des deux domaines, mais les meilleurs excellent dans les deux.

- Déterminez vos objectifs. Identifiez vos besoins (confidentialité, streaming, gaming, torrents, ou un mélange de tout ça) et la fréquence à laquelle vous utiliserez le VPN. Ça vous permettra de savoir sur quelles fonctionnalités vous concentrer.

- Définissez votre budget. Décidez de votre limite de prix et choisissez entre un abonnement mensuel ou annuel, à long terme. Les meilleurs VPN offrent souvent des réductions, et souvenez-vous, un prix plus élevé ne veut pas toujours dire un service plus intéressant.

Fonctionnalités clés

Soyez à l’affût de ces fonctionnalités quand vous lisez les avis sur des VPN. D’après notre expérience, ce sont les plus importantes dans l’équation.

- Confidentialité et sécurité. Optez pour un VPN sans logs avec une politique de confidentialité testée et approuvée, un cryptage 256-bit, une protection contre les fuites d’IP et de DNS, et des protocoles sécurisés comme OpenVPN et WireGuard.

- Streaming. Pour un streaming optimal, cherchez des VPN avec de gros réseaux de serveurs dans votre pays et des vitesses élevées, pour un streaming en HD sans aucun lag. Il faut aussi s’assurer qu’ils fonctionnent sur vos services de streaming comme Netflix, Hulu, BBC iPlayer, ou DAZN.

- Torrents. Choisissez un VPN pour les torrents qui masque votre IP, crypte votre trafic, et offre des profils P2P. Vous aurez également besoin de vitesses élevées, ainsi que de fonctionnalités facultatives comme un proxy SOCKS5.

- Facilité d’utilisation. Un bon VPN doit offrir des applis natives pour de nombreuses plateformes et offrir des solutions sur routeur ou un Smart DNS pour les appareils non compatibles avec les VPN. Tous les VPN de cette liste offrent des applis faciles à installer sur leurs sites, pour des appareils populaires comme Windows, macOS, Android, iOS, Linux, et plus.

- Capacités de contournement des pares-feux. Cherchez des fonctionnalités comme l’obfuscation pour masquer votre trafic VPN, et vérifiez que le VPN fonctionne dans les pays les plus censurés. Par exemple, si vous avez besoin d’un VPN pour la Chine, assurez-vous que le VPN que vous envisagez de prendre y fonctionne. Un service client disponible 24/24 et 7/7 est un gros plus, parce que ça vous permet d’obtenir les infos dont vous avez besoin à tout moment.

Les meilleurs services de VPN : analyse complète (mise à jour 2024)

1. ExpressVPN : meilleur VPN d’ensemble sur la vitesse, la sécurité et la stabilité

Testé en Avril 2024

| Meilleure fonctionnalité | Les meilleures vitesses de nos tests, des fonctionnalités de sécurité solides et beaucoup de versatilité |

| Réseau de serveurs | 3 000 serveurs dans 105 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | Jusqu’à 8 |

| Fonctionne sur | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, TF1, France 2, Canal+, 6play, OCS, Arte, L’équipe TV, NRJ12, BFMTV, Molotov.tv, RTS Switzerland, CBC, TVA+, CTV, Bell Fibe TV, RTBF et plus |

| Interface des applis en français | Oui |

| Assistance en français | Chat en direct grâce à un outil de traduction automatique et base de connaissances |

ExpressVPN est dans l’ensemble le meilleur VPN que notre équipe d’experts ait testé, avec des vitesses incroyables et une sécurité solide.

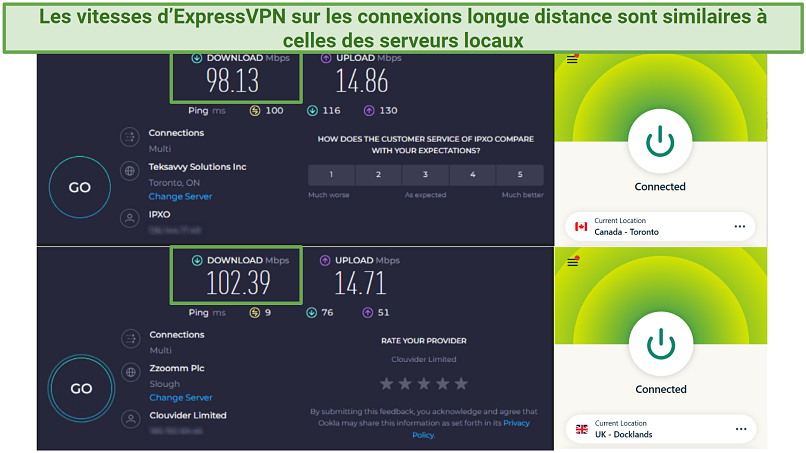

Tout d’abord, ExpressVPN est le VPN le plus rapide que nous ayons testé, que ce soit sur des serveurs proches ou longue distance. Notre testeur de vitesse VPN au Royaume-Uni teste régulièrement de nombreux serveurs avec son protocole Lightway, optimisé pour la vitesse. Dans la plupart des cas, ExpressVPN affecte à peine les vitesses de connexion. Les vitesses locales baissent en moyenne de 5 %, contre 10 % pour les serveurs longue distance, à des milliers de kilomètres.

Ces résultats sont obtenus à partir d’une vitesse de base de 105,51 Mbps

Ces résultats sont obtenus à partir d’une vitesse de base de 105,51 Mbps

Facile à utiliser et idéal pour le streaming

L’immense réseau mondial de serveurs d’ExpressVPN vous permet d’avoir des connexions stables sur des serveurs proches de vous pour le streaming de vos contenus locaux tout en évitant les ralentissements potentiels causés par des serveurs surchargés.

Il faut savoir que si ExpressVPN et d’autres services peuvent hypothétiquement vous permettre de regarder des contenus non autorisés et non disponibles dans votre pays, de telles actions vont à l’encontre de la plupart des Conditions générales des plateformes de streaming. De plus, elles peuvent constituer une violation de droits d’auteurs, ce que mon équipe et moi n’encourageons pas ni ne cautionnons pas. Nous vous invitons à utiliser les VPN de manière légale et responsable.

Avec mon équipe internationale, nous l’avons testé avec plus de 10 catalogues de Netflix dans les régions correspondantes, nous avons systématiquement bénéficié d’une expérience de streaming fluide et rapide. Mon collègue américain a également pu accéder à Hulu, Disney+ et Amazon Prime Video depuis les États-Unis. Notre équipe britannique a confirmé que l’accès Sky Go et BBC iPlayer était parfaitement fluide lui aussi.

Il propose une fonctionnalité de Smart DNS (MediaStreamer) qui vous permet de le paramétrer sur des appareils habituellement non compatibles avec les VPN, comme les consoles de jeu et les smart TV. Gardez en tête que cette fonctionnalité ne crypte pas votre trafic comme une connexion VPN classique.

Puisqu’il offre des applications natives pour la plupart des appareils et des systèmes d’exploitation populaires, l’installation est simple. Les extensions de navigateur sont très bien pensées aussi, elles agissent comme une télécommande pour l’appli VPN principale et offrent donc une protection complète. La plupart des services n’offrent que des connexions proxy avec leurs extensions de navigateur. Mon seul problème avec ses applis, c’est que son interface pour Linux pourrait être plus simple.

Vous pourrez également installer facilement ExpressVPN sur votre routeur grâce à son microgiciel sur mesure. Contrairement aux autres VPN, il ne vous force pas à vous pencher sur le code de votre routeur pour l’installer manuellement. Il suffit de télécharger le microgiciel sur le site d’ExpressVPN, et le fournisseur vous guide pendant le processus. Pour rendre les choses encore plus simples, vous pouvez acheter le routeur Aircove d’ExpressVPN, préconfiguré pour fonctionner sur le VPN et pour gagner du temps.

ExpressVPN autorise le partage P2P sur l’intégralité de son réseau, ce qui permet de trouver facilement un serveur rapide et peu encombré. Il ne prend en charge le transfert de port qu’avec le paramétrage sur routeur, mais le split tunneling peut vous aider à maximiser vos vitesses pendant les téléchargements de torrents. Je l’ai utilisé pour crypter mon trafic BitTorrent pendant que tout le reste passait par mon réseau local.

Sécurité ultra solide et protection de la confidentialité

La raison pour laquelle j’ai confiance en ce VPN, c’est que les promesses d’ExpressVPN en matière de protection de la sécurité et de la confidentialité existent grâce à des fonctionnalités de pointes et sont vérifiées par des organismes indépendants. Son protocole Lightway, ses applications et ses extensions de navigateur ont subi plusieurs audits pour prouver leur sécurité. De plus, en 2022, KPMG (un organisme d’audit réputé) a confirmé qu’ExpressVPN appliquait bel et bien sa politique de non enregistrement des logs.

Fonctionnalités de sécurité et de confidentialité supplémentaires :

- Protection de la confidentialité. Il est basé dans les Îles Vierges britanniques et ne fait pas partie de l’alliance des 14 Yeux. De plus, ses serveurs sur RAM (qu’on appelle la technologie TrustedServer) suppriment vos données à chaque redémarrage.

- Cryptage de niveau militaire. Il allie un cryptage AES 256-bit à un hachage SHA512 et une clé RSA 4096-bit, ce qui rend le déchiffrage impossible même pour le plus talentueux des hackers. De plus, la confidentialité persistante (perfect forward secrecy) vous garantit que dans le cas peu probable où quelqu’un aurait découvert votre clé de cryptage, les sessions passées et futures ne seraient pas compromises.

- Pas de fuites de données. Network Lock est le kill switch d’ExpressVPN, qui empêche l’exposition de vos données si vous perdez soudainement la connexion au VPN. ExpressVPN offre aussi des protections contres les fuites de DNS, d’IP et de WebRTC.

- Le choix de protocoles. En plus de Lightway, vous aurez accès à OpenVPN, et IKEv2, mais seulement sur macOS.

- Système anti-menaces. ExpressVPN a une liste de sites bourrés de trackers et de malwares et empêche votre appareil de communiquer avec ces serveurs louches. Vous pouvez le personnaliser pour bloquer les pubs pop-ups ou les sites pour adultes en un seul clic.

- Obfuscation sur tous les serveurs. Cette fonctionnalité permet à ExpressVPN de fonctionner dans les pays lourdement censurés, comme la Chine.

Un bon service client et une garantie fiable

Vous pouvez tester ExpressVPN vous-même sans risque grâce à sa garantie de remboursement de 30 jours. Quand je l’ai testée, tout a été très simple. Je suis simplement passée par son chat disponible 24/24 et 7/7 pour demander à me faire rembourser. L’agent m’a posé quelques questions sur mon expérience, avant de valider rapidement ma demande. L’argent était de retour sur mon compte deux jours plus tard.

ExpressVPN est le meilleur pour…

- La versatilité : l’alliance de vitesses incroyables, d’une sécurité solide et d’une bonne fiabilité fait d’ExpressVPN une très bonne option pour de nombreux genre d’activités en ligne, dont le streaming, le gaming et la navigation sécurisée. C’est également l’un des seuls VPN du marché qui fonctionne en Chine.

ExpressVPN n’est pas le meilleur pour…

- Les utilisateurs ayant un petit budget : ExpressVPN n’est pas le moins cher de ma liste (avec des abonnements à partir de €6,29/mois), mais il offre des réductions sur son site. J’ai eu droit à 49% de réduction en souscrivant à un abonnement à long terme.

2. CyberGhost : serveurs spécialisés et fiables pour le gaming, le streaming et les torrents

| Meilleure fonctionnalité | Ses serveurs optimisés en font l’un des VPN les plus simples à utiliser |

| Réseau de serveurs | 11 690 serveurs dans 100 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | 7 |

| Fonctionne sur | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, TF1, France TV, Canal+, 6play, Europe1, Molotov.tv, RTL FR, Radio France, RTS Suisse, CBC, RTBF, RTL Play BE et plus |

| Interface des applis en français | Oui |

| Assistance en français | Chat en direct, email et base de connaissances |

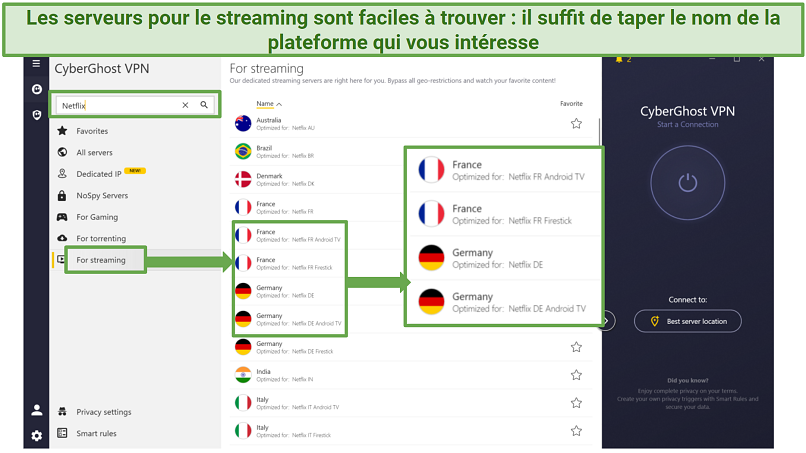

CyberGhost est l’un de mes VPN préférés pour le streaming, avec des serveurs spécialisés en France et au Canada conçus pour vous offrir des connexions rapides et fiables pour profiter de vos contenus locaux préférés. Chacun de ses serveurs indique la plateforme avec laquelle il marche le mieux.

Mon collègue situé outre-Atlantique utilise et teste le serveur américain de CyberGhost avec Netflix depuis près de 3 ans maintenant et il n’a jamais subi de connexion anémique ou inconstante. Selon un autre membre de l’équipe, les serveurs optimisés pour le streaming de CyberGhost lui ont systématiquement permis d’accéder aux plateformes et aux catalogues de contenus correspondants durant ses tests. Cela inclut Disney+, BBC iPlayer, Amazon Prime Video et bien d’autres.

CyberGhost a des serveurs de streaming pour plus de 30 plateformes de streaming internationales

CyberGhost a des serveurs de streaming pour plus de 30 plateformes de streaming internationales

Ses serveurs optimisés pour le gaming et les torrents offrent également une excellente expérience. Les serveurs pour le gaming sont conçus pour offrir un ping bas et des vitesses fiables, et les serveurs torrents offrent une sécurité solide et des téléchargements rapides. Je me suis connectée au serveur gaming de New York depuis Portland pour jouer à Call of Duty: Warzone en ligne avec des amis. Avec un ping stable de seulement 41 ms, je n’ai eu que de légers lags.

Confidentialité et sécurité de pointe

CyberGhost prouve son engagement envers la protection de vos données en offrant une gamme de fonctionnalités de confidentialité et de sécurité uniques. Je sais que je suis toujours protégée, sur les réseaux wifi publics, contre les malwares, et quand je veux plus de confidentialité pour travailler sur des données sensibles en ligne.

Fonctionnalités de sécurité et de confidentialité supplémentaires :

- Basé en Roumanie et serveurs NoSpy. Les locaux de CyberGhost sont situés hors de la juridiction de l’alliance des 14 Yeux. Il a aussi un ensemble de serveurs privés (NoSpy), uniquement géré par les employés de CyberGhost pour minimiser le risque d’interception de vos données.

- Protection personnalisable. Sa fonctionnalité Bloquer le contenu vous aide à éviter les pubs, les trackers et les malwares. De plus, ses Smart Rules vous protègent sur le wifi public en vous permettant de personnaliser quand et comment l’application protège votre trafic. La fonction Smart Rules vous permet de mettre en place des « exceptions » pour certaines applis et certains sites (tout comme le split tunneling).

- Protocoles de qualité. Vous aurez le choix entre IKEv2, L2TP/ IPSec, OpenVPN et WireGuard. Malheureusement, OpenVPN n’est pas disponible sur iOS et macOS.

- Option d’IP dédiée. Vous pouvez l’obtenir contre une petite somme mensuelle, et vous serez la seule personne à pouvoir accéder à cette IP personnelle, ce qui vous permet d’éviter les surcharges et d’empêcher les sites de l’associer à une connexion VPN. Elles sont disponibles aux USA, au Royaume-Uni, au Canada, en Allemagne et en France.

- Protection fiable de votre confidentialité. Sa politique de logs a été analysée par Deloitte, qui a confirmé que vos informations ne sont pas stockées. Et tout comme ExpressVPN, CyberGhost est passé à des serveurs sans disques pour garantir que vos données ne sont pas stockées.

- Fonctionnalités de sécurité essentielles. Vous aurez droit à un cryptage 256-bit ainsi que la confidentialité persistante (perfect forward secrecy) pour éloigner les hackers de vos données personnelles. Il offre aussi une protection contre les fuites de DNS et d’IP ainsi qu’un kill switch.

Applis faciles à utiliser et connexions rapides

Les applis de CyberGhost sont bien pensées et simples à utiliser : vous pouvez activer la plupart des fonctionnalités en un clic. Il offre aussi des extensions de navigateur gratuites, mais ce sont de simples proxys et elles ne sont pas disponibles dans tous les pays. S’il est compatible avec de nombreux systèmes d’exploitation populaires (comme Windows, macOS et Linux), Chromebook n’en fait pas partie.

Il est rapide, surtout pour les connexions locales. Nous avons testé trois serveurs proches (au Royaume-Uni, en France et en Allemagne) et en moyenne, nous n’avons perdu que 5 % de notre vitesse. Son serveur japonais a été très rapide aussi, et n’a pas fait baisser notre débit de base de plus de 23 %, mais l’un de ses serveurs australiens a fait baisser les vitesses d’environ 70 %. Heureusement, CyberGhost a un énorme réseau de serveurs, nous avons donc pu trouver un autre serveur australien qui n’a fait baisser nos vitesses que de 27 %.

Abonnements abordables et garantie de remboursement extra longue

Ses abonnements sont abordables, et il offre un essai gratuit de 24 heures qui vous permet de tester toutes ses fonctionnalités. Mais comme il faut du temps pour pleinement tester un VPN, j’ai choisi de souscrire à CyberGhost en profitant de sa garantie de remboursement de 45 jours. Cette garantie est disponible avec tous les abonnements à long terme (les abonnements courts donnent droit à 14 jours de garantie).

Vous pouvez faire confiance à sa garantie de remboursement, je l’ai testée moi-même. Tout comme ExpressVPN, il offre une assistance en direct 24/24 et 7/7, et j’ai trouvé les agents agréables et bien renseignés.

CyberGhost est le meilleur pour…

- Le divertissement : ses serveurs optimisés font de CyberGhost une option idéale pour le streaming, le gaming et les torrents. De plus, il offre une fonctionnalité de smart DNS, qui vous permet de regarder des contenus sur plus d’appareils.

CyberGhost n’est pas le meilleur pour…

- Accéder aux pays ayant une censure internet stricte : CyberGhost ne fonctionne pas dans des pays lourdement censurés comme la Chine et les Émirats Arabes Unis.

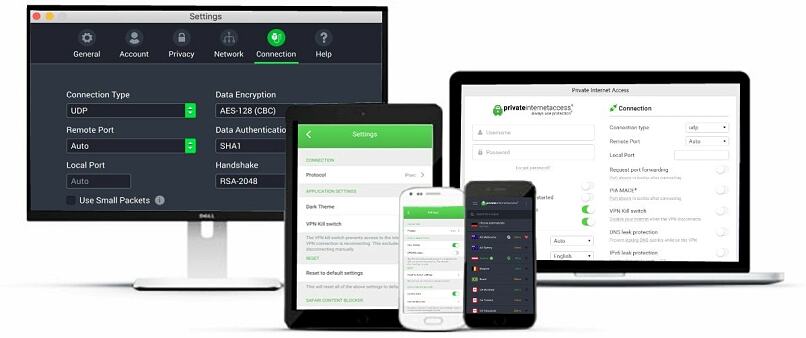

3. Private Internet Access : des paramètres personnalisables qui vous permettent de choisir votre équilibre entre vitesse et sécurité

| Meilleure fonctionnalité | Des tonnes de paramètres ajustables et un petit prix |

| Réseau de serveurs | 29 650 serveurs dans 90 pays (dont la France et le Canada) |

| Connexions d’appareils illimitées | Illimitées |

| Fonctionne sur | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, et plus |

| Interface des applis en français | Oui |

Private Internet Access (ou PIA) offre une sécurité exceptionnelle à tout petit prix, ce qui l’a rendu de plus en plus populaire ces dernières années. En plus de ça, vous aurez droit à un nombre de connexions simultanées illimité, ce qui fait de ce VPN une très bonne option.

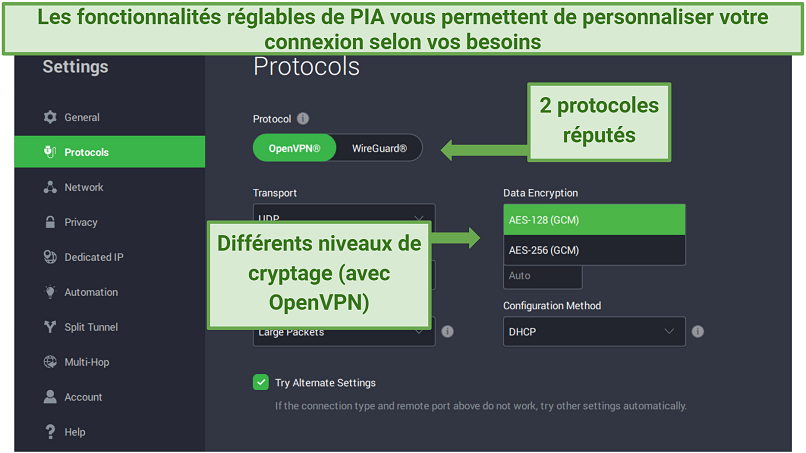

Fonctionnalités de sécurité entièrement personnalisables

Vous aurez le contrôle sur votre connexion et pourrez la personnaliser comme bon vous semble. Vous aurez le choix entre deux protocoles populaires : OpenVPN et WireGuard. Pour un streaming rapide, j’ai opté pour WireGuard, qui a été 9 % plus rapide qu’OpenVPN pendant nos tests de vitesse.

En ce qui concerne mes comptes en banque, la sécurité est ma priorité principale, j’utilise donc le protocole OpenVPN ultra sécurisé. J’apprécie aussi le fait que vous puissiez sélectionner le niveau de cryptage que vous souhaitez, 128-bit ou 256-bit. Pour protéger mes infos confidentielles, j’ai fait passer le niveau de cryptage à 256-bit.

Vous aurez de nombreuses options de configuration (dont MACE) en cliquant sur les onglets dans le panneau de gauche

Vous aurez de nombreuses options de configuration (dont MACE) en cliquant sur les onglets dans le panneau de gauche

Fonctionnalités de sécurité et de confidentialité supplémentaires :

- Mesures de sécurité : PIA offre un bloqueur de pubs et de malwares intégré, appelé MACE. Vous pouvez aussi activer la fonctionnalité « Multi-Sauts » pour router votre connexion à travers un proxy d’obfuscation SOCKS5 ou Shadowsocks en plus du serveur VPN. Cependant, il ne permet pas au VPN de fonctionner en Chine, contrairement à d’autres fonctionnalités d’obfuscation.

- Serveurs NextGen : pour éliminer le risque d’interférences externes, PIA offre une sélection de serveurs lui appartenant (en colocation) dans trois grosses régions : l’Amérique du Nord, l’Europe et l’Australie.

- Toutes les bases importantes : en plus de son cryptage de qualité militaire, vous aurez droit à une protection contre les fuites et un kill switch ajustable pouvant vous protéger contre l’exposition de données, même quand le VPN est désactivé manuellement. Je n’ai trouvé aucune fuite pendant mes tests.

- Extension de navigateur proxy : vous pouvez obtenir gratuitement son extension de navigateur sur Chrome, Firefox et Opera. Il ne crypta pas votre trafic comme un VPN, mais change votre localisation virtuelle.

- Il ne garde pas de logs, ça a été prouvé au tribunal. Sa politique de non conservation des logs a été prouvée au tribunal à plusieurs reprises, et dans les cas de demande de données, PÏA n’avait jamais rien à montrer. C’est rassurant, parce que PIA est basé aux États-Unis, au cœur de l’Alliance des 14 Yeux.

Des tonnes de serveurs et des vitesses élevées

Avec un gros réseau composé de 29 650 serveurs, je ne suis pas surprise que PIA offre des vitesses aussi impressionnantes. Les connexions proches ne perdaient pas plus de 5 %, contre 32 % pour les serveurs longue distance.

PIA autorise le partage P2P sur tous ses serveurs. Et contrairement à ExpressVPN et CyberGhost, il offre le transfert de port, qui vous permet de vous connecter directement aux seeders tout en améliorant vos vitesses de téléchargement.

Il dispose de serveurs optimisés pour le streaming dans 8 pays différents. Ils se sont avérés bien plus fiables que les serveurs ordinaires, je n’ai pas toujours bénéficié d’une expérience de streaming fiable ou rapide avec les connexions normales. Pour la version américaine de Netflix et Hulu, mon collègue américain s’est connecté au serveur optimisé pour le streaming situé sur la côte est des États-Unis, car il s’agissait du plus proche de lui. Un serveur optimisé pour le streaming est également disponible sur la côte ouest.

Une caractéristique unique de PIA est qu’il dispose d’au moins 1 serveur dans chacun des 50 États américains. Vous disposerez ainsi toujours d’un serveur à proximité, quelle que soit votre localisation. Dans la plupart des cas, plus le serveur est proche, plus la connexion est véloce. Un nombre élevé de serveurs permet en outre de réduire la saturation du réseau et les ralentissements.

Excellent service client et bonnes ressources

Les applis de PIA sont faciles à installer, et le fournisseur offre une fonctionnalité de smart DNS. J’aime tout particulièrement le fait qu’il propose une appli native GUI pour Linux. Si vous avez besoin d’aide, vous pouvez contacter le service client depuis le chat en direct. Il propose aussi une grosse base de connaissances, des FAQ, des tutos et des guides d’installation.

Avec des abonnements à partir de seulement €1,85/mois, c’est l’une des options les plus abordables de la liste. Tous les abonnements donnent droit à une garantie de remboursement de 30 jours, vous pourrez donc tester PIA gratuitement sans risque. PIA offre un chat en direct accessible 24/24 et 7/7 pour accélérer le processus de remboursement.

PIA est le meilleur pour…

- La flexibilité : les paramètres de sécurité ajustables de PIA vous permettent de choisir la sécurité dont vous avez besoin selon votre activité en ligne, que ce soit les téléchargements de torrents, la consultation de vos comptes, ou la navigation simple.

PIA n’est pas le meilleur pour…

- Les débutants en VPN : son énorme gamme d’options de personnalisation peut être un peu angoissante quand on n’y connait rien en VPN. Par contre, il est parfait si vous êtes passionné de technologie comme moi.

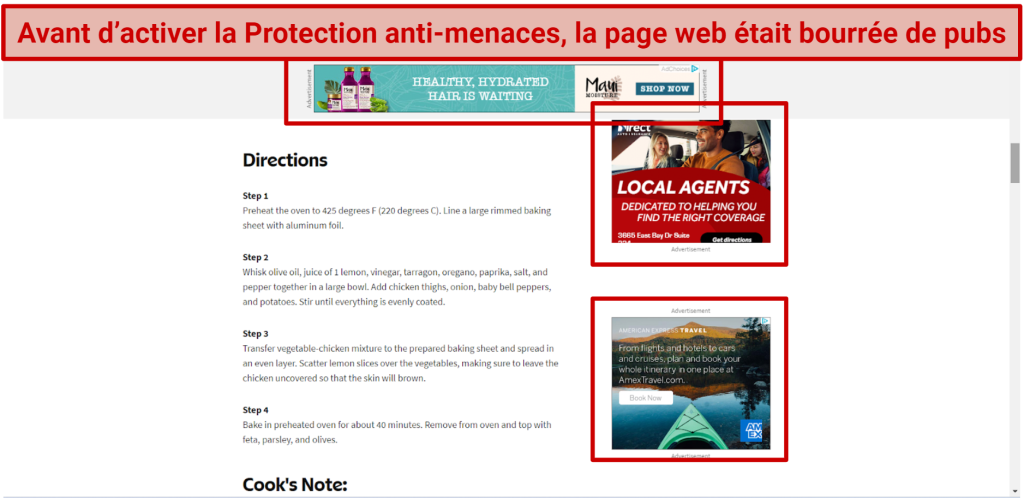

4. NordVPN : Protection anti-menaces pour encore plus de sécurité contre les pubs, les trackers et les malwares

| Meilleure fonctionnalité | La Protection anti-menaces utilise de nombreux paramètres personnalisables pour vous protéger contre les malwares, les pubs et les trackers |

| Réseau de serveurs | 6 339 serveurs dans 111 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | 10 |

| Fonctionne avec | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, et plus encore |

| Interface des applis en français | Oui |

| Assistance en français | Chat en direct, email et base de connaissances |

NordVPN a gagné sa place dans ma liste des meilleurs VPN pour ses fonctionnalités uniques, comme sa Protection anti-menaces et NordLynx, son protocole exclusif créé pour la vitesse et la sécurité.

Fonctionnalités intuitives

Sa Protection anti-menaces bloque les sites malveillants, les pubs et les tentatives de phishing, même quand le VPN n’est pas connecté à un serveur. Il analyse également votre appareil et supprime les fichiers dangereux. À chaque fois que je l’ai testé sur le site allrecipes.com, constamment bourré de pubs, cette fonctionnalité les a toutes supprimées, ne laissant qu’une liste de menaces bloquées.

La fonctionnalité Dark Web Monitor de NordVPN vous prévient si l’adresse email liée à votre VPN est exposée sur le dark web. La fonctionnalité Réseau Mesh facilite les connexions cryptées à divers appareils. Par exemple, vous pouvez accéder à des dossiers sur l’ordinateur domestique depuis votre ordinateur portable quand vous voyagez.

Fonctionnalités de sécurité et de confidentialité supplémentaires :

- Serveurs sécurisés spécialisés. Les serveurs multi-saut et les serveurs obfusqués compliquent la tâche à ceux qui souhaitent intercepter vos données, et peuvent vous aider à contourner certains pares-feux. Il propose également des serveurs onion over VPN, pour vous connecter en toute sécurité à Tor sans devoir télécharger le navigateur.

- Protection de la confidentialité garantie. La politique de logs de NordVPN a été analysée trois fois. La dernière analyse (effectuée par Deloitte en 2022) a déterminé que NordVPN était 100 % conforme. De plus, il utilise des serveurs basés sur RAM et il est basé au Panama, un pays sans loi de rétention de données.

- Les essentiels de sécurité et bien plus. NordVPN offre un kill switch avec deux réglages (internet, les applis, ou les deux), un cryptage 256-bit, et une protection contre les fuites de DNS et d’IP. De plus, il a ses propres serveurs DNS pour éviter que vos activités en ligne soient reliées à vous.

- Trois protocoles différents. En plus de NordLynx, son protocole exclusif, vous aurez accès à OpenVPN et IKEv2/IPsec.

Bon VPN pour le streaming et les torrents

La fonctionnalité SmartPlay intégrée à NordVPN en fait une option très fiable pour le streaming. Elle fonctionne sur tous les sites sur lesquels mon équipe internationale et moi l’avons testé depuis les pays ayant les licences appropriées, dont Netflix (dans 5 pays), BBC iPlayer, Max (anciennement HBO Max) et Hulu.

Pour quelques euros de plus par mois, vous pouvez obtenir une IP dédiée et le choix entre 15 emplacements de serveurs, comme au Royaume-Uni, aux USA, au Japon et en Australie. Et comme cette adresse n’appartient qu’à vous, elle est moins susceptible de vous offrir une connexion lente ou instable que les IP partagées.

Il propose une collection de serveurs optimisés pour le P2P dans différents pays. Et si vous vous connectez à un serveur qui n’autorise pas les torrents, on vous redirige automatiquement vers un serveur compatible (au Canada ou aux Pays-Bas).

Son protocole NordLynx, optimisé pour la vitesse, vous permet de regarder des contenus en streaming et d’en télécharger de façon fluide. Les serveurs proches sont rapides : notre testeur de vitesse au Royaume-Uni a indiqué une perte de vitesse de seulement 6 % sur les trois serveurs testés. Sur trois de ses serveurs longue distance, la perte de vitesse moyenne était de 19 %, ce qui reste impressionnant.

Facile à utiliser, et service client réactif

Mon équipe et moi avons testé chacune de ses applis (de bureau, mobile, pour Linux, pour les appareils de streaming, etc.) et il ne nous a fallu que quelques minutes pour toutes les installer. NordVPN propose aussi une fonctionnalité de smart DNS.

Tous les abonnements donnent droit à une garantie de remboursement de 30 jours, que j’ai testée moi-même et qui s’est montrée digne de confiance. Je vous recommande d’utiliser son chat en direct pour toutes vos questions, y compris vos remandes de remboursement. Il est rapide et très réactif.

NordVPN est le meilleur pour…

- Le streaming et les torrents : avec son bloqueur de pubs et de malwares efficace, ses vitesses impressionnantes, sa fonctionnalité SmartPlay et ses serveurs optimisés pour le P2P, il est très adapté à ce type d’activité. Vous pouvez aussi accélérer les téléchargements grâce au split tunneling (tunnelisation fractionnée) ou à sa connexion à un proxy SOCKS5.

NordVPN n’est pas le meilleur pour…

- Se connecter rapidement : son interface en carte du monde est assez encombrante, mais certains préfèrent ce système à une liste de serveurs. La connexion à certains serveurs longue distance peut parfois prendre jusqu’à 40 secondes.

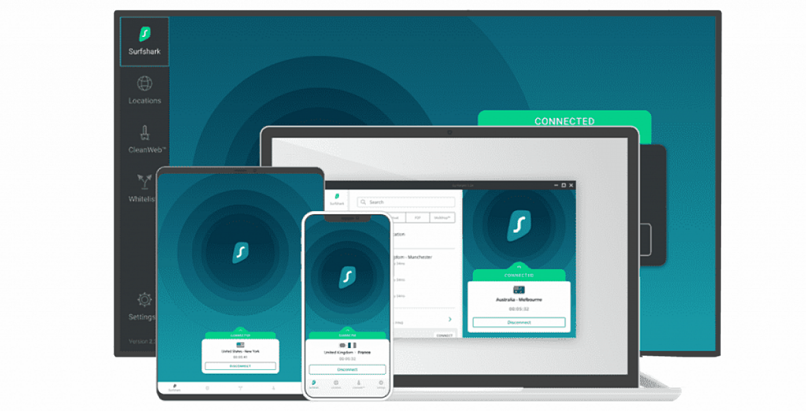

5. Surfshark : des fonctionnalités de sécurité uniques pour une protection renforcée de vos données

| Meilleure fonctionnalité | Des tas des fonctionnalités de sécurité avancées et uniques à tester |

| Réseau de serveurs | 3 200 serveurs dans 100 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | Illimité |

| Fonctionne sur | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, et plus |

| Interface des applis en français | Oui |

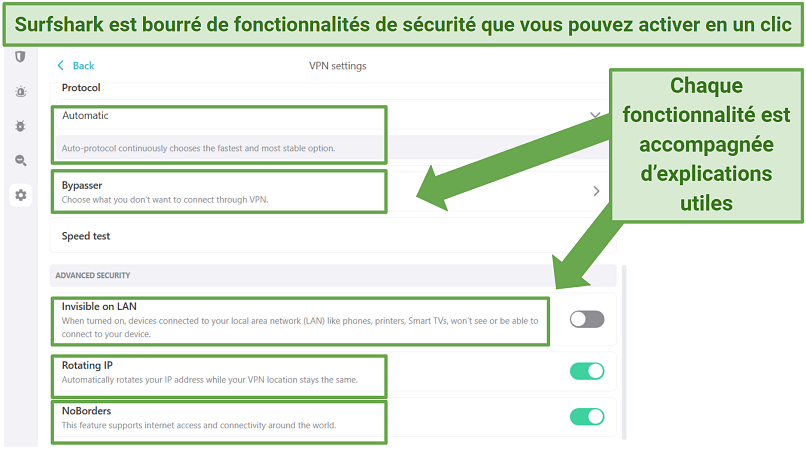

Surfshark offre certaines des fonctionnalités de sécurité les plus avancées du marché et comme PIA, des connexions simultanées illimitées, même s’il coûte un peu plus cher.

Il a une fonctionnalité d’IP Rotative qui change votre adresse IP toutes les 5 à 10 minutes. Il propose aussi CleanWeb, un outil précieux qui évite les pubs, les trackers, les malwares et les tentatives de phishing, et même les pop-ups de consentement aux cookies pénibles.

Surfshark a également un mode NoBorders qui vous aide à profiter d’une vraie liberté sur internet en détectant les restrictions réseau et en vous donnant une liste des meilleurs serveurs pour contourner le problème. En plus de ça, son mode Camouflage obfusque votre trafic, mais malheureusement, il ne permet pas à Surfshark de fonctionner en Chine.

Le mode NoBorders vous propose une liste de serveurs réduite, contenant seulement ceux qui peuvent contourner les pares-feux et les blocages de VPN

Le mode NoBorders vous propose une liste de serveurs réduite, contenant seulement ceux qui peuvent contourner les pares-feux et les blocages de VPN

Fonctionnalités de sécurité supplémentaires

- IP dédiées. Surfshark offre des adresses IP dédiées au Royaume-Uni, aux USA, en Allemagne et aux Pays-Bas. Ce sont de très bonnes options si vous vous trouvez dans l’un de ces pays et que vous avez besoin d’une connexion fiable pour le streaming local.

- Mise sur liste blanche. Vous pouvez donner la priorité à votre sécurité en autorisant seulement certaines adresses email, IP et applications et certains sites à communiquer avec votre appareil, et bloquer tous les autres.

- Sécurité de niveau militaire. Surfshark vous permet de choisir entre WireGuard, OpenVPN, et IKEv2. Il utilise un cryptage 256-bit allié à la confidentialité persistante (perfect forward secrecy), un kill switch et une protection contre les fuites de DNS et d’IP. Après avoir effectué de nombreuses recherches de fuites sur 8 de ses serveurs , je n’en ai trouvé aucune.

- GPS override (uniquement sur Android). Cet outil fait automatiquement correspondre la position GPS de votre téléphone à la localisation du serveur auquel vous vous connectez. De cette manière, vous pouvez empêcher les applis de suivre votre position.

D’excellentes vitesses et un streaming stable

Surfshark fonctionne de manière fiable avec quasiment toutes les plateformes de streaming. C’est également un très bon VPN pour les torrents, grâce à ses fonctionnalités de sécurité solides et son outil Bypasser (split tunneling) qui booste les vitesses. De plus, il autorise les torrents sur tous ses serveurs.

J’utilise sa fonctionnalité « Emplacement le plus rapide » quand j’ai besoin d’obtenir les meilleures vitesses possibles pour le streaming et le gaming. Pendant notre dernier test, nous avons obtenu 119,19 Mbps sur un serveur proche, ce qui représente seulement 4 % de moins que notre vitesse de base. Les connexions longue distance sont correctes et ne font pas baisser les vitesses de plus de 33 % en moyenne.

Politiques de confidentialité et de remboursement fiables

Malgré le fait que Surfshark soit basé aux Pays-Bas, membre de l’Alliance des 14 Yeux, ses serveurs basés sur RAM et sa politique stricte en matière de logs vous garantissent la confidentialité de vos données. La bonne application de la politique de logs de Surfshark a été approuvée par un examen indépendant de Deloitte en 2022.

Surfshark vous donne l’occasion de le tester sans risque pendant 30 jours grâce à sa garantie de remboursement. Après avoir fait ma demande, j’ai récupéré l’argent avant la fin de la semaine.

Surfshark est le meilleur pour…

- Des fonctionnalités de sécurité uniques : peu de VPN offrent des fonctionnalités comme le GPS override et les connexions Multi-sauts personnalisables, pour n’en citer que quelques-unes.

Surfshark n’est pas le meilleur pour…

- Configuration sur routeur — Surfshark ne propose pas d’application ou de logiciel pour routeurs, vous devrez l’installer manuellement et changer de serveur, ce qui est assez complexe. Heureusement, son site vous propose des instructions détaillées pour y parvenir.

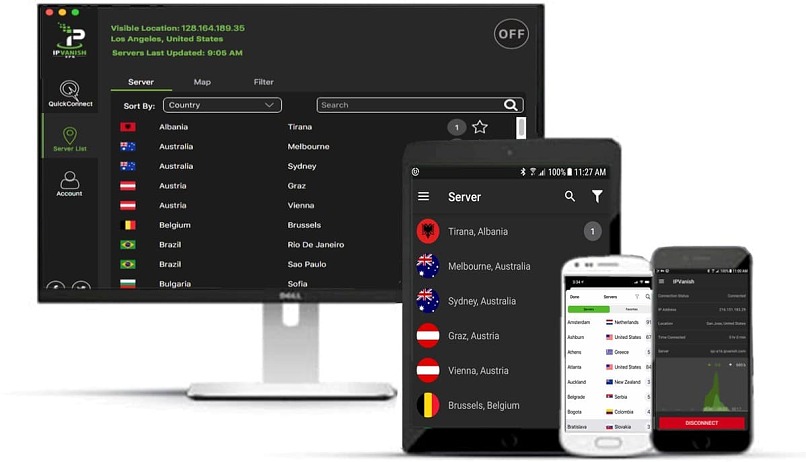

6. IPVanish : un réseau qui lui appartient entièrement pour plus de confidentialité

| Meilleure fonctionnalité | IPVanish ne loue pas des serveurs à des tiers, tout son réseau lui appartient |

| Réseau de serveurs | 2 400 serveurs dans 90 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | Illimité |

| Fonctionne sur | Netflix, Disney+, BBC iPlayer, (HBO) Max, Vudu, et plus |

| Interface des applis en français | Oui |

| Assistance en français | Chat en direct et email, grâce à la traduction automatique |

IPVanish est un excellent VPN qui offre tous les essentiels de sécurité, mais ce qui le démarque vraiment des autres est son engagement envers la confidentialité. De nombreux VPN louent des serveurs externes, mais tout le réseau de serveurs d’IPVanish lui appartient, ce qui supprime les risques d’interférences externes. Par contre, IPVanish est basé aux USA, mais sa politique de logs ultra stricte a été examinée par le Leviathan Security Group qui a confirmé que le service n’enregistre et ne stocke pas vos données.

Intuitif avec des vitesses locales élevées

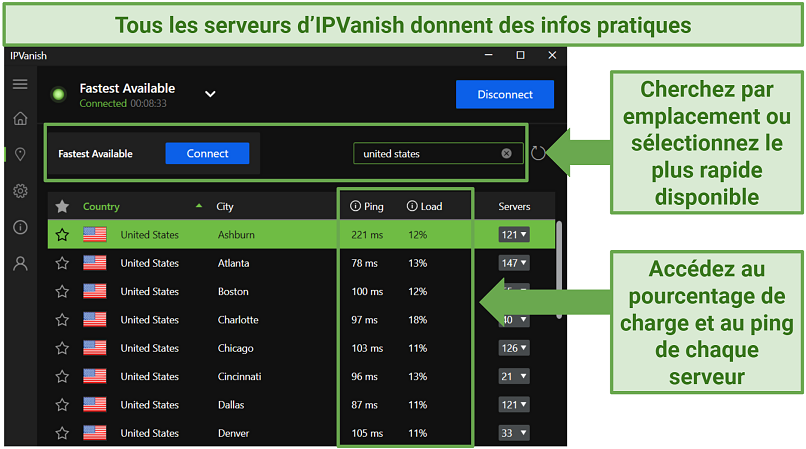

Ce service est simple et propose peu de paramètres personnalisables, mais c’est ce qui rend IPVanish aussi facile à utiliser. Chaque serveur indique son pourcentage de charge et son ping. C’est la même chose sur son appli native pour Amazon Fire, vous pourrez donc rapidement trouver la meilleure connexion dans votre pays pour un streaming sans lag. J’aime bien cette fonctionnalité, elle me permet de trouver un serveur avec une latence basse pour jouer sur mon PC.

Les serveurs avec un ping bas et une charge faible sont les plus efficaces pour préserver la vitesse

Les serveurs avec un ping bas et une charge faible sont les plus efficaces pour préserver la vitesse

Les résultats de notre testeur de vitesses sont mitigés. Les serveurs longue distance faisaient baisser la vitesse de 12 à 72 %, tandis que les serveurs locaux faisaient baisser les vitesses d’environ 4 %.

Fonctionnalités de sécurité supplémentaires :

- Essentiels de sécurité. Avec IPVanish, vous aurez droit aux fonctionnalités de bases comme un cryptage 256-bit, un kill switch, et une protection contre les fuites d’IP et de DNS. Il a quelques fonctionnalités supplémentaires, comme le split tunneling et un bloqueur de pubs et de malwares (Threat Protection).

- Scramble (brouillage). Si vous êtes sur un réseau restreint qui bloque les VPN, vous pouvez utiliser cette fonctionnalité pour obfusquer votre trafic et masquer le fait que vous utilisez un a VPN.

- Quatre protocoles. WireGuard, IKEv2, OpenVPN, et IPSec sont tous pris en charge par IPVanish.

Service client accessible 24/24 et 7/7 et garantie fiable

Comme IPVanish est simple à utiliser, il est peu probable que vous ayez des difficultés. Mais si c’est le cas, vous pouvez contacter le service client 24/24 et 7/7 par chat, email, ou téléphone en anglais.

Il offre une garantie de remboursement de 30 jours, vous pouvez donc souscrire à IPVanish en toute sérénité. Le processus de remboursement est simple, et vous n’avez même pas besoin de contacter un représentant. Vous pouvez faire une demande de remboursement directement depuis votre compte sur son site.

IPVanish est le meilleur pour…

- Les torrents : tout le réseau de serveurs, qui appartient intégralement à IPVanish, autorise les torrents. Il a aussi une connexion SOCKS5 proxy pour accélérer les temps de chargement.

IPVanish n’est pas le meilleur pour …

- Streaming : les serveurs testés par mon collègue aux États-Unis étaient rapides et fiables pour la plupart des sites régionaux, comme la version américaine de Netflix et Max. Certains ne permettaient cependant pas d’accéder systématiquement à Hulu ou Prime Video outre-Atlantique. Certains serveurs sont situés dans des États lointains, ce qui engendre des ralentissements importants et n’est pas idéal pour le streaming.

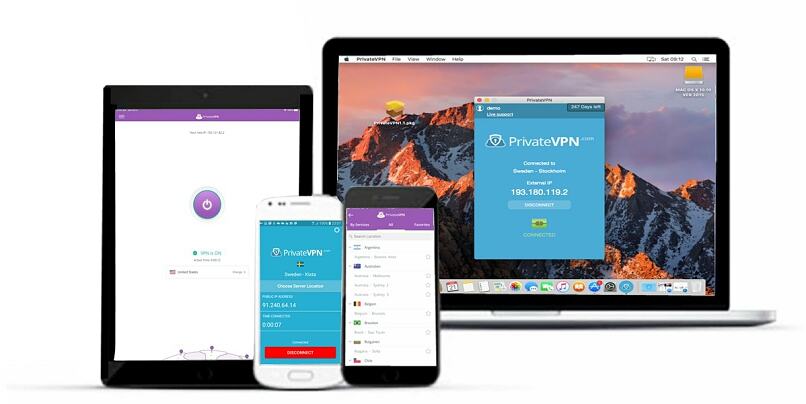

7. PrivateVPN : VPN de qualité avec un réseau limité mais fiable

| Meilleure fonctionnalité | Fiable sur le streaming et la sécurité |

| Réseau de serveurs | 200 serveurs dans 63 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | 10 |

| Fonctionne sur | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, et plus |

| Interface des applis en français | Oui |

| Assistance en français | Base de connaissances |

PrivateVPN a un réseau relativement petit, mais vous pouvez compter sur ses connexions pour un streaming fiable sur les plateformes locales et d’autres activités en ligne.

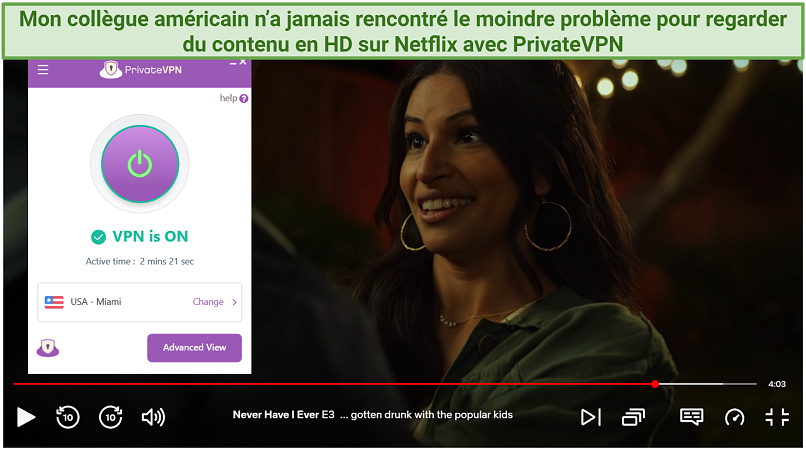

Notre équipe internationale a testé des serveurs dans leurs localisations respectives aux États-Unis, au Royaume-Uni, en Italie et en Australie, afin de déterminer si PrivateVPN est en mesure de fournir des connexions rapides et fiables pour les plateformes de streaming dans leur région. Ils ont tous profité d’une expérience de streaming fluide, exempte de ralentissements sur les sites accessibles localement, notamment Netflix, Sling TV, BBC iPlayer et bien d’autres.

Mon collègue américain a utilisé son serveur situé à Miami pour obtenir de meilleurs débits, car il s’agit du plus proche de son emplacement aux États-Unis

Mon collègue américain a utilisé son serveur situé à Miami pour obtenir de meilleurs débits, car il s’agit du plus proche de son emplacement aux États-Unis

Durant nos tests de vitesse, PrivateVPN s’est montré plus rapide sur les serveurs proches, avec une baisse de débits raisonnables sur les serveurs distants (48 % en moyenne). Quel que soit le serveur utilisé, les débits étaient suffisamment élevés pour parcourir la toile et regarder du contenu HD en ligne de façon fluide.

Politique de logs stricte et VPN qui marche en Chine

PrivateVPN est basé en Suède, et même s’il est au cœur de la juridiction de l’Alliance des 14 yeux, il applique une politique de logs stricte.

Pour protéger votre confidentialité, il offre un mode Stealth VPN conçu pour contourner les blocages de VPN et les pares-feux DPI. Nous savons que le mode Stealth fonctionne parce que nos chercheurs en Chine l’ont confirmé.

Fonctionnalités de sécurité supplémentaires :

- Mode Affichage simple. PrivateVPN offre un kill switch et une protection contre les fuites d’IPv6 et de DNS, que vous pouvez activer dans le mode « Affichage avancé »

- Cinq protocoles. Il utilise un cryptage AES 256-bit et le choix entre les protocoles AnyConnect, IKEv2, IPSec, OpenVPN et WireGuard.

- Transfert de port et SOCKS5. Ces deux paramètres sont particulièrement utiles pour optimiser les vitesses de téléchargement de torrents.

Applis simples et garantie de remboursement

Il a des applis faciles à utiliser pour la plupart des appareils et services d’exploitation. Il donne accès à une extension proxy pour Chrome très pratique, mais pas pour le reste des navigateurs pour l’instant. Heureusement, l’appli VPN complète protège vos données, peu importe quel navigateur vous utilisez. Il n’offre pas de smart DNS, mais vous pouvez installer PrivateVPN sur un routeur pour l’utiliser sur des appareils comme des smart TV, des consoles de jeu et certains appareils de streaming.

Sa garantie de remboursement de 30 jours vous donne largement le temps de vous assurer que ce VPN peut vous convenir. PrivateVPN offre aussi un accès 24/24 et 7/7 à son chat pour répondre rapidement à toutes vos questions.

PrivateVPN est le meilleur pour…

- Les débutants dans le monde du VPN : il offre un « Affichage simple » qui masque toutes les fonctionnalités les plus complexes de PrivateVPN et vous permet de vous connecter à un serveur en un clic.

PrivateVPN n’est pas le meilleur pour…

- Un accès à un réseau immense : si ses connexions sont fiables et rapides, son petit réseau de serveurs peut ne pas couvrir tous les pays qui vous intéressent.

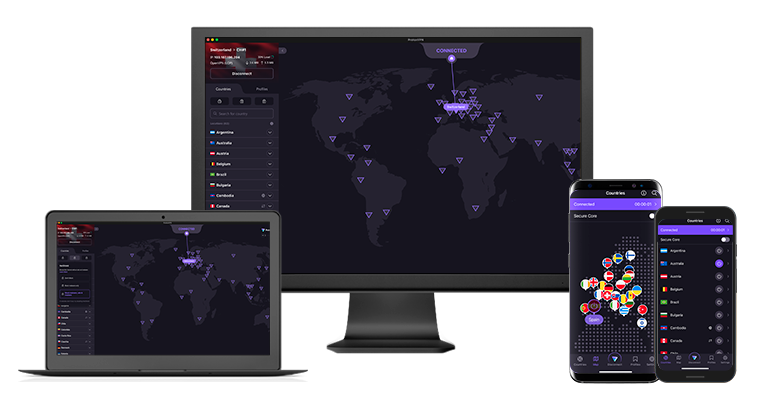

8. Proton VPN : VPN sans fioritures, facile à utiliser et sécurisé

| Meilleure fonctionnalité | Facile à utiliser |

| Réseau de serveurs | 4 461 serveurs dans 91 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | 10 |

| Fonctionne sur | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, et plus |

| Interface des applis en français | Oui |

Proton VPN est un VPN facile à utiliser qui fonctionne bien sur la plupart des plateformes de streaming. Ses vitesses sont assez impressionnantes, surtout quand on active sa fonctionnalité VPN Accelerator. La plus grosse perte de vitesse obtenue était de 43 % sur un serveur de Tokyo.

Serveurs spécialisés Secure Core et VPN basé en Suisse

Il est basé en Suisse, pays respectueux de la confidentialité, et applique une politique de logs stricte. De plus, il a ses propres serveurs Secure Core dans les pays où les lois sur la confidentialité sont favorables (Islande, Suisse et Suède). Vous pouvez router votre trafic sur un serveur Secure Core d’abord, puis sur un autre serveur VPN avant qu’il n’atteigne sa destination.

Le seul inconvénient, c’est que passer par deux serveurs fait ralentir votre vitesse de connexion de manière significative

Le seul inconvénient, c’est que passer par deux serveurs fait ralentir votre vitesse de connexion de manière significative

Fonctionnalités de sécurité supplémentaires :

- Protocoles réputés. Proton VPN prend en charge OpenVPN, IKEv2, WireGuard et Stealth, mais ces protocoles ne sont pas tous disponibles sur toutes les applis.

- Perfect Forward Secrecy (confidentialité persistante). Associée au cryptage de niveau militaire, elle empêche les cybercriminels d’accéder à vos données.

- Netshield : bloque les pubs, les malwares et les trackers avant qu’ils n’atteignent votre appareil.

Fonctionnalités utiles et abonnement gratuit limité

Proton VPN vous permet de personnaliser vos connexions. Par exemple, vous pouvez choisir l’un de ses nombreux serveurs optimisés pour le P2P, le protocole que vous voulez, et d’enregistrer la connexion pour l’utiliser dès que vous voulez télécharger des fichiers.

Presque tous les serveurs de Proton VPN sont compatibles avec les torrents. Les serveurs P2P sont indiqués par une petite icône à côté du nom du serveur, mais elle est facile à rater parce que l’interface est assez remplie.

Vous pouvez tester Proton VPN grâce à sa version gratuite, qui offre les données illimitées sans imposer de pubs. Mais la version gratuite ne prend pas en charge les torrents, et n’est ni assez fiable ni assez rapide pour le streaming. Il n’offre pas non plus accès à un chat disponible 24/24 et 7/7 contrairement aux abonnements payants.

Il est compatible avec les routeurs, mais comme PrivateVPN, il ne propose pas de fonctionnalité de smart DNS. Vous pouvez associer Proton VPN avec son service d’email crypté, son calendrier et/ou ses services sur cloud contre une somme supplémentaire. Vous pouvez aussi tester sa version complète sans risque, grâce à sa garantie de remboursement de 30 jours.

Proton VPN est le meilleur pour…

- Une navigation fluide et sans pubs : il offre des extensions de navigateur complètes (Firefox et Chrome) et la fonctionnalité Netshield, Proton VPN est donc idéal pour une navigation sécurisée et sans publicité.

Proton VPN n’est pas le meilleur pour…

- Les petits budgets : Proton VPN est l’un des VPN les plus chers de cette liste, même sur ses abonnements à long terme qui débutent à €4,99/mois.

9. Hotspot Shield : une sécurité solide sans compromis sur la vitesse

| Meilleure fonctionnalité | Protocole Hydra |

| Réseau de serveurs | 1 800 serveurs dans 80 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | 5 |

| Fonctionne sur | Netflix, Disney+, BBC iPlayer, (HBO) Max, Hulu, Vudu, et plus |

| Interface des applis en français | Oui (Windows) |

| Assistance en français | Chat en direct et email grâce à la traduction automatique |

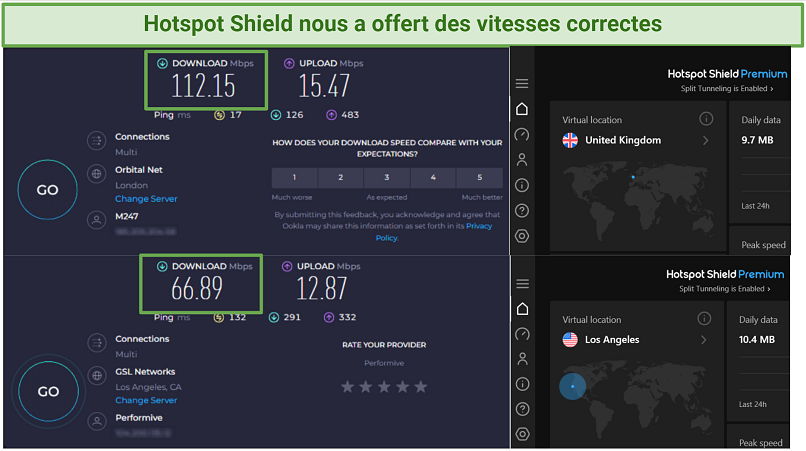

Le protocole exclusif de Hotspot Shield appelé Hydra évite les ralentissements majeurs causés par le cryptage.

Avec Hydra, les vitesses de notre testeur sur les serveurs locaux n’ont baissé que de 3 % en moyenne. Même sur des serveurs longue distance au Japon, en Australie et aux USA, la vitesse moyenne restait à 74 Mbps (seulement 35 % de baisse par rapport à la vitesse de base). Ses serveurs rapides sont parfaits pour des activités comme le streaming en HD/UHD ou le téléchargement de torrents, c’est-à-dire les activités où la vitesse est nécessaire.

La baisse de vitesse sur les serveurs locaux ne se remarquait pas du tout

La baisse de vitesse sur les serveurs locaux ne se remarquait pas du tout

Selon le membre de notre équipe l’ayant testé depuis les États-Unis, Hotspot Shield lui a fourni une expérience fluide et fiable sur la plupart de ses applications de streaming préférées, dont Netflix et Disney+, mais pas avec Amazon Prime Video. Il ne propose pas de fonction Smart DNS, mais il est possible de l’utiliser sur les téléviseurs connectés ou les consoles de jeu en le configurant sur un routeur. Je l’ai installé sur mon routeur ASUS très rapidement pour accéder à Disney+ sur Apple TV.

Essentiels de sécurité

En plus de son protocole optimisé pour la vitesse, vous aurez le choix entre 4 protocoles, qui offrent tous un cryptage 256-bit : OpenVPN, SSTP, IPSec, et L2TP. Le plus gros inconvénient, c’est qu’il n’offre pas de fonctionnalités avancées pour vous aider à contourner les réseaux restreints qui bloquent les VPN ou des sites web. Mais vous pouvez compter sur lui pour protéger vos données pendant que vous naviguez, regardez des contenus en streaming et téléchargez des torrents.

Fonctionnalités de sécurité supplémentaires :

- Prévention des fuites. Sa protection contre les fuites de DNS et d’IP et son kill switch vous aident à protéger vos informations en toutes circonstances. J’ai testé une dizaine de serveurs à la recherche de fuite sans n’en trouver une seule.

- Protection intégrée contre les malwares et le phishing. Cette fonctionnalité est activée automatiquement pour vous protéger.

Abonnement gratuit limité et garantie de remboursement plus longue

Les abonnements payants de Hotspot Shield sont assez chers. Il offre aussi une version gratuite, mais elle ne donne accès qu’à 4 emplacements de serveurs (Singapour, Royaume-Uni, et deux aux USA). Si vous voulez tester Hotspot Shield sans risque, vous pouvez profiter de sa garantie de remboursement généreuse de 45 jours.

Hotspot Shield est le meilleur pour…

- Le streaming et les torrents : son protocole Hydra optimisé pour la vitesse, ses capacités de streaming en HD fiables et sa prise en charge du P2P font de ce VPN une bonne option pour ces activités.

Hotspot Shield n’est pas le meilleur pour…

- Les utilisateurs très préoccupés par leur confidentialité : il est basé aux USA et a une politique de confidentialité assez vague, mais après quelques recherches, j’ai appris que s’il gardait temporairement votre adresse IP pour éviter les fraudes, il la crypte instantanément et la supprime dès la fin de votre session VPN.

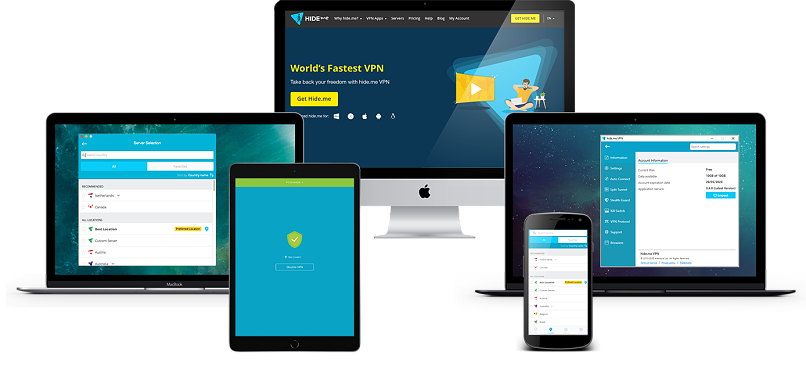

10. hide.me : fonctionnalité Stealth Guard unique qui vous protège sur les applis choisies

| Meilleure fonctionnalité | Stealth Guard |

| Réseau de serveurs | 2 400 serveurs dans 89 pays (dont la France et le Canada) |

| Connexions d’appareils simultanées | 10 |

| Fonctionne sur | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, et plus |

| Interface des applis en français | Oui |

| Assistance en français | Par chat grâce à la traduction automatique |

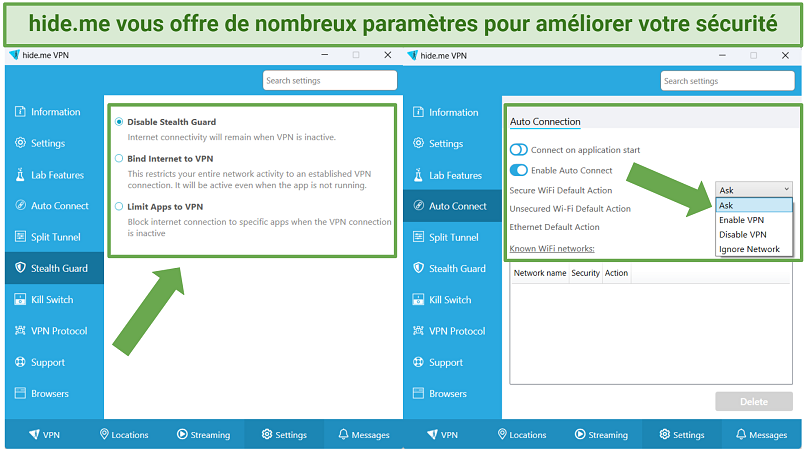

La fonctionnalité Stealth Guard de hide.me vous permet de préciser quelles applis doivent tourner uniquement sur la connexion VPN. Si le VPN se déconnecte, les applis s’arrêtent automatiquement, ce qui évite les fuites de données dues à une connexion non sécurisée. C’est une sorte de kill switch associé au split tunneling.

Vous pouvez également personnaliser la manière dont hide.me réagit aux connexions sécurisées, non sécurisées et Ethernet connections. Quand il détecte l’un de ces réseaux, vous pouvez le paramétrer pour qu’il vous demande si vous souhaitez vous connecter, pour qu’il active le VPN, désactive le VPN ou ignore le réseau.

J’ai aimé les explications fournies, qui permettent de mieux comprendre les fonctionnalités des applications

J’ai aimé les explications fournies, qui permettent de mieux comprendre les fonctionnalités des applications

Fonctionnalités de sécurité supplémentaires :

- Prévention des fuites. hide.me offre une protection contre les fuites de DNS et d’IP ainsi qu’un kill switch, pour préserver votre anonymat en ligne en toutes circonstances.

- Zéro log. Votre activité en ligne n’est jamais enregistrée, stockée ou partagée. hide.me est également basé en Malaisie, où il n’y a pas de loi de rétention de données.

- Protocoles de qualité et cryptage solide. hide.me est compatible avec SoftEther, WireGuard, OpenVPN, IKEv2 et SSTP, et utilise un cryptage 256-bit.

Adapté au streaming et aux torrents

La fonctionnalité Bolt de hide.me évite la surcharge des réseaux et réduit la latence pour une connexion plus rapide, plus fluide et plus stable. Tous ses serveurs autorisent le P2P, pour des téléchargements rapides.

Il est fiable et offre des vitesses correctes pour un streaming en haute qualité. Vous pouvez aussi l’installer sur routeur pour l’utiliser sur votre smart TV ou vos consoles. J’ai réussi à accéder à mon catalogue Netflix local en HD sur ma télé Apple après l’avoir installé sur mon routeur.

Version gratuite et garantie de remboursement

Vous pouvez tester une version gratuite de hide.me, avec 9 emplacements de serveurs et les données illimitées. Avec un réseau restreint, des vitesses limitées et un streaming peu fiable, ses capacités sont limitées. Vous pouvez aussi tester sa version payante illimitée sans risque grâce à sa garantie de remboursement de 30 jours.

hide.me est le meilleur pour...

- Un streaming fiable et des téléchargements de torrents sécurisés : Il a fonctionné sur toutes les plateformes sur lesquelles mon équipe internationale et moi l’avons testé et nous a offert des vitesses élevées, idéales pour un streaming sans lag et des téléchargements rapides. De plus, ses fonctionnalités de sécurité solides protègent vos données pendant les téléchargements de torrents.

hide.me n’est pas le meilleur pour...

- Des connexions longue distance rapides : dans l’ensemble, hide.me est assez rapide sur les connexions locales. Par contre, notre testeur a enregistré une baisse de vitesse de 71 % en moyenne sur ses serveurs en Australie et au Japon, ce qui est assez énorme.

Meilleurs services de VPN : tableau comparatif

Les fonctionnalités proposées par différents VPN peuvent varier de manière significative. Ça fait de certains VPN de meilleures options que d’autres pour des activités précises.

Un gros réseau de serveurs est pratique pour trouver rapidement un serveur proche et rapide tout en évitant les serveurs surchargés. De la même manière, des vitesses élevées sont importantes pour des activités en ligne fluides : les VPN trop lents peuvent causer des délais de chargement et des lags.

Si vous êtes fan de Netflix, cherchez un VPN qui fonctionne bien sur le catalogue de votre pays, et peu importe dans quel pays vous êtes, il doit pouvoir sécuriser vos connexions sans compromis sur la qualité du streaming. Si c’est la confidentialité votre priorité, utiliser un VPN basé hors de la juridiction de l’Alliance des 14 Yeux vous donne une garantie supplémentaire que vos données ne seront pas exposées.

Utilisez le tableau ci-dessous pour comparer certaines des fonctionnalités clé des meilleurs VPN.

Guide rapide : Comment configurer un VPN en 3 étapes simples

- Souscrivez à un VPN. Je recommande ExpressVPN parce qu’il est rapide, sécurisé et fiable peu importe les raisons pour lesquelles vous avez besoin d’un VPN.

- Téléchargez le VPN. Allez sur le site officiel du VPN et installez l’appli adaptée à votre appareil.

- Connectez-vous. Choisissez un serveur, en sachant que les serveurs les plus proches de vous sont les plus rapides.

Méthodologie de recherche : comment nous classons et comparons les VPN

Avec des centaines de VPN qui affirment être les meilleurs, comment choisir le bon ? On ne peut pas faire des recherches sur tous les VPN du marché… à moins d’avoir une équipe d’experts internationale prête à tous les tester. Et c’est exactement ce que nous avons fait pour créer le classement de cet article, comme sur tous nos avis et nos listes.

Nous analysons chaque VPN selon différents facteurs, en nous concentrons particulièrement sur certains aspects clés. Ces facteurs incluent, du plus important au moins important :

- Politique de confidentialité et de logs. Nous lisons soigneusement les politiques de confidentialité de chaque VPN et nous surveillons tous les changements pouvant avoir lieu au fil du temps.

- Vitesses. Notre équipe teste les vitesses de chaque VPN toutes les semaines, pour voir comment ils s’en sortent sur des distances courtes et longues, et pour nous assurer que ces vitesses sont stables.

- Fonctionnalités de sécurité. Nous nous assurons que chaque VPN offre les fonctionnalités essentielles, comme le cryptage 256-bit, une protection contre les fuites et un kill switch. Tous les VPN subissent des tests de recherche de fuites réguliers, sur plusieurs serveurs dans le monde entier.

- Streaming. Mon équipe internationale et moi avons testé chaque VPN sur les sites de streaming populaires de nos pays respectifs (dans le respect des licences). Nous nous sommes assurés que vous pourrez sécuriser vos connexions avec le VPN sans qu’il compromette les vitesses ou la stabilité de votre session streaming.

- Facilité d’utilisation. Nous vérifions que chaque VPN est assez simple pour tous les niveaux de connaissances, avec des applis qui s’installent facilement, une connexion simple aux serveurs, et des descriptions pour les fonctionnalités (sur le site ou dans l’appli).

- Service client. Notre équipe teste les services clients de chaque VPN pour nous assurer que vous aurez des réponses informées à vos questions d’une façon ou d’une autre. Nous posons les questions par chat pour voir les délais de réponses et vérifions que le site offre une base de connaissances que vous pouvez consulter.

- Torrents. Nous testons chaque VPN sur les téléchargements de torrents pour connaitre leur rapidité, savoir si leurs bloqueurs de pubs sont efficaces (s’ils en proposent un), et s’ils signalent les malwares potentiel avant qu’ils n’infectent votre appareil. De plus, des tests réguliers à la recherche de fuites indiquent si votre adresse IP peut être exposée pendant les téléchargements de torrents.

Pourquoi il vous faut un VPN

Un VPN vous permet d’accéder à un réseau mondial de serveurs privés. Quand vous établissez une connexion à un serveur VPN dans n’importe quel pays, il crypte votre trafic en ligne et le fait passer par cet endroit. Vous utilisez également l’adresse IP du serveur, la vôtre n’est donc pas visible.

Tout ça améliore votre confidentialité en ligne et sécurise votre connexion contre des menaces comme la surveillance, le piratage et autres cyberattaques.

Les VPN offrent des tas d’autres avantages et utilisations, qui dépendent des fonctionnalités qu’ils proposent. En général, on utilise un VPN pour :

- Protéger vos données contre les cybercriminels. Les meilleurs VPN cryptent votre trafic avec un algorithme 256-bit AES, le même qu’utilisent les gouvernements, les banques et les armées. Ils utilisent aussi des protocoles VPN fiables pour brouiller le trafic et préserver la confidentialité de votre navigation, que vous vous connectiez à votre réseau domestique ou un hotspot wifi public non sécurisé.

- Préserver la confidentialité de votre adresse IP. Une connexion VPN masque votre adresse IP, ce qui empêche les tiers de relier votre activité à vous. Ça vous protège contre les hackers et aide à éviter que votre fournisseur d’accès à internet réduise votre débit (ce qui arrive si vous utilisez trop de données, par exemple pendant les téléchargements de torrents). Pour une confidentialité absolue, vous pouvez utiliser un VPN avec le navigateur sécurisé Tor.

- Téléchargez des torrents en toute sécurité. Le partage P2P pose des risques à cause des pratiques illégales ou non éthiques, et ça peut vous rendre vulnérable aux hackers et aux malwares. Utiliser un VPN pendant les téléchargements de torrents peut vous protéger contre ce type de risques, en protégeant à la fois vos appareils et vos données personnelles. L’équipe vpnMentor n’encourage pas les téléchargements illégaux. Vérifiez toujours que vos téléchargements sont libres de droit !

- Jouer à des jeux en ligne en toute sécurité. Les VPN offrent une protection contre les attaques DDoS que certains joueurs utilisent pour perturber votre réseau domestique. Les meilleurs VPN offrent des serveurs à latence basse, parfaits pour des jeux comme Call of Duty: Warzone et Valorant.

FAQ : les meilleurs services de VPN

Quel VPN est le plus rapide ?

Notre VPN numéro 1 termine régulièrement premier dans nos tests de vitesses. Mais il est important de noter que le VPN le plus rapide pour nous ne sera pas forcément le plus rapide pour vous. Les vitesses des différents VPN peuvent varier selon votre position par rapport à son serveur le plus proche, la charge du serveur, votre vitesse de base et de tas d’autres facteurs.

Cela dit, ça fait des années que nous travaillons avec notre VPN classé numéro un, et il nous a toujours offert les meilleures vitesses d’envoi et de téléchargement ainsi que les lags et les pings les plus bas. Ça veut dire que vous pouvez l’utiliser pour un streaming en haute qualité sans délai de chargement, pour télécharger des torrents rapidement, et jouer en ligne sans problème de connexion.

Est-ce que les VPN sont légaux ?

Dans la grande majorité des pays, utiliser un VPN est totalement légal. Les VPN sont des outils utiles qui servent à renforcer votre confidentialité, votre sécurité et votre liberté sur internet. Leurs fonctions principales (le cryptage de données et la confidentialité) sont tout à fait légales dans la plupart des systèmes juridiques.

Il existe quelques pays où les VPN sont interdits ou entourés d’un flou juridique, comme la Chine, l’Irak, l’Iran, la Russie, la Biélorussie, la Turquie, Oman et les Émirats Arabes Unis. Si vous vivez dans un pays où la censure internet existe, vous devirez vérifier les lois locales concernant les VPN.

Parfois, les gens utilisent les VPN à des fins illégales, ce que nous n’encourageons sous aucun prétexte. Par exemple, vous pourriez théoriquement utiliser un VPN pour obtenir une adresse IP dans un pays autre que le vôtre, et obtenir hypothétiquement accès à des contenus habituellement non disponibles. Il faut garder en tête que c’est contraire aux Conditions générales de la plupart des plateformes de streaming et que ça peut constituer une violation de copyright. Souvenez-vous : tout ce qui serait illégal sans VPN est illégal avec un VPN et doit être évité.

Est-ce que les VPN sont sécurisés ?

En soi, les VPN sont totalement sûrs, et sont d’ailleurs conçus pour renforcer la sécurité de vos activités en ligne. Mais vous avez la responsabilité de vous assurer que ce que vous faites en ligne n’enfreint aucune loi ou régulation locale.

Vous courrez des risques si :

- Vous êtes dans un pays où le gouvernement n’autorise que certains VPN et vous en utilisez un qui n’a pas été approuvé officiellement.

- Vous téléchargez ou regardez des contenus protégés par droits d’auteurs avec un VPN (ou même sans, d’ailleurs).

Il est également important de noter que certains VPN gratuits nuisent plus à votre confidentialité qu’autre chose. Par exemple, nous avons découvert que certains VPN gratuits vendent vos données à des tiers ou vous exposent à des malwares. C’est pour ça qu’il est aussi important de choisir un VPN de qualité qui offre des mesures de sécurité infaillibles et des politiques de confidentialité dignes de confiance.

Quel VPN est le meilleur pour Netflix ?

Tous les VPN qui sont sur cette liste sont de très bonnes options pour Netflix. Cependant, le nombre de catalogues Netflix sur lesquels ils fonctionnent et leurs vitesses de streaming varient. Il vous faut un VPN qui fonctionne bien avec le catalogue Netflix de votre pays et ne réduit pas la qualité du streaming.

Gardez en tête que si un VPN peut hypothétiquement vous permettre d’accéder à des catalogues Netflix depuis l’étranger, cela va à l’encontre des conditions générales de la plateforme et peut même constituer une violation des droits d’auteur. L’équipe et moi vous conseillons vivement d’utiliser les VPN de manière responsable.

Selon la vitesse de votre connexion de base, il vous faudra peut-être un VPN très rapide pour ne pas avoir de délais de chargement. Il faut aussi vérifier si le VPN propose une fonctionnalité de smart DNS ou une compatibilité avec les routeurs, pour pouvoir regarder des contenus Netflix sur plus d’appareils (comme les consoles de jeu et les smart TV.)

Est-ce qu’un VPN peut vous espionner en ligne ?

Techniquement, c’est possible pour un VPN de vous surveiller, mais les meilleurs d’entre eux ne le font pas. Quand vous utilisez un VPN, vous protégez vos données et vos informations personnelles contre des tiers comme votre fournisseur d’accès, des hackers, des publicitaires et le gouvernement, mais le VPN y a accès. C’est pour ça que les VPN ont des politiques de logs qui garantissent qu’ils n’enregistrent ni ne stockent jamais vos données.

Certains VPN utilisent des technologies comme les serveurs sans disque pour minimiser les chances que vos données tombent entre de mauvaises mains. Ces serveurs suppriment toutes les données à chaque redémarrage, toutes vos infos sont donc automatiquement effacées.

Y a-t-il des limitations quand on utilise un VPN ?

Bien sûr. Les VPN sont les superhéros d’internet, et améliorent votre sécurité, votre confidentialité et votre liberté en ligne mais tous les superhéros ont leur kryptonite. Même les meilleurs VPN du marché ne peuvent pas :

- Vous offrir une protection complète contre les virus et les malwares. Les antivirus de qualité restent la meilleure option, même si les VPN proposent des outils qui peuvent bloquer les malwares.

- Augmenter de manière significative votre débit internet. Un VPN ne boostera pas les vitesses de votre réseau sauf si votre fournisseur d’accès à internet limite votre connexion.

- Vous offrir un anonymat total. Les VPN améliorent votre confidentialité mais ne vous rendent pas totalement intraçable. La prise d’empreinte de votre navigateur (browser fingerprinting), les scripts de tracking et l’analyse du trafic sont d’autres manières de suivre votre activité en ligne. Et si le VPN garde des logs et fait partie de la juridiction des 14 Yeux, vous courez le risque que vos données soient transmises à des organismes gouvernementaux.

- Constituer une autorisation légale pour des activités illicites. Souvenez-vous que les VPN ne rendent pas les activités illicites légales, comme le téléchargement de contenus protégés par copyright ou la visite de sites interdits dans votre pays. Vos activités en ligne doivent toujours respecter la loi.

Quels sont les meilleurs VPN pour les établissements scolaires ?

Tous les VPN de cette liste sont adaptés à une utilisation dans un établissement scolaire. Ils offrent tous des fonctionnalités de sécurité fiables, et les VPN de cette liste sont tous assez rapides pour les activités scolaires, que vous souhaitiez télécharger un podcast ou regarder un documentaire pour vos recherches. Les VPN qui offrent des fonctionnalités avancées comme l’obfuscation sont les plus adaptés pour contourner les pares-feux qui bloquent les VPN (comme ceux qui sont parfois utilisés sur les réseaux scolaires publics).

Ai-je besoin d’un VPN à la maison ?

Pour faire court, oui, absolument. Même à la maison, un VPN améliore votre expérience sur internet de nombreuses manières différentes. Les VPN protègent vos données et les cryptent, pour éviter la surveillance. Et n’oublions pas les avantages pour votre confidentialité : ils empêchent votre FAI de surveiller vos habitudes de navigation et de limiter vos vitesses.

En ce qui concerne le gaming, un VPN peut vous protéger contre les attaques DDoS, vous offrir de nouvelles régions pour jouer, et potentiellement améliorer les performances. Et si vous téléchargez régulièrement des torrents, un VPN vous permet de le faire en toute sécurité et confidentialité.

Donc, même si c’est loin d’être obligatoire, avoir un VPN à la maison est très judicieux.

Quel est le meilleur serveur VPN qu’on peut utiliser ?

Le « meilleur » serveur VPN dépend énormément de ce que vous voulez faire en ligne. Personnellement, j’aime les VPN qui proposent des listes de serveurs optimisés, ça permet de savoir à quelle situation ils sont le mieux adaptés. Par exemple, le deuxième VPN de ma liste a des serveurs optimisés pour le streaming, la confidentialité, les torrents et le gaming.

Pour la navigation classique et la confidentialité, mieux vaut se connecter à un serveur dans un pays respectueux de la confidentialité, comme la Suisse ou l’Islande. Pour de meilleures vitesses, c’est souvent le serveur le plus proche de votre position le plus rapide.

De nombreux VPN de qualité offrent une fonctionnalité de « connexion rapide » qui sélectionne automatiquement le meilleur serveur pour vous. Tout dépend donc de vos besoins spécifiques.

Combien coûtent les VPN ?

Les prix varient d’un fournisseur à l’autre, mais tous les VPN recommandés dans cet articles sont très abordables. Certains d’entre eux coûtent même moins de 2 euros par mois ! Vous paierez donc moins que le prix d’un café à emporter pour protéger vos données en ligne, rester en sécurité sur le net et protéger votre liberté numérique. Cette tranquillité d’esprit justifie largement le prix.

En général, les abonnements à long terme sont moins chers que les abonnements courts : plus vous vous engagez longtemps, plus le prix mensuel est bas.

Les meilleurs VPN offrent également des garanties de remboursement, ce qui veut dire que si vous changez d’avis après avoir souscrit à l’abonnement, vous pouvez demander un remboursement avant la fin d’une période déterminée (30 jours en général). Ça ne change rien au prix, mais ça vous offre une certaine tranquillité d’esprit si vous ne savez pas si cette dépense en vaut la peine.

Si vous avez envie de passer à l’achat, allez sur notre page de réductions pour des promotions exclusives sur les meilleurs VPN.

Existe-t-il des VPN gratuits ?

Il existe des VPN gratuits, mais nos tests montrent que les VPN payants les battent systématiquement.

Ça vient du fait que les VPN gratuits ont rarement les ressources pour investir dans la sécurité, les performances et la stabilité contrairement à leurs concurrents payants. Ils fonctionnent bien pour une navigation classique, mais c’est à peu près tout. Ils ne sont pas super fiables sur les plateformes de streaming, et leurs serveurs surchargés font énormément baisser la vitesse des téléchargements de torrents.

Ça ne veut pas dire qu’il n’existe pas de bons VPN gratuits sur le marché. Il y en a quelques-uns, souvent des versions gratuites de VPN payants. Par contre, ils contiennent souvent des publicités. Mais les meilleurs VPN gratuits sont alimentés par les utilisateurs payants du service, vous aurez juste des limites de données et de bande passante. Ils ne sont pas équivalent à un service payant, mais ce sont une alternative décente.

Gardez en tête qu’on dit souvent « si vous ne payez pas le produit, c’est vous le produit ». Tous les VPN gratuits que nous recommandons sont fiables et sécurisés, mais ce n’est pas le cas de certains autres. Nous sommes tombés sur des tas de VPN gratuits qui font des profits en vendant vos données à des tiers. Nous en avons trouvé d’autres qui sont de grosses arnaques à peine déguisées, ou des systèmes de distribution de malwares.

Obtenez le meilleur service de VPN maintenant

Trouver le VPN idéal peut prendre du temps et être assez pénible. Certains d’entre eux sont très adaptés au streaming mais n’offre pas une sécurité suffisante, d’autres mettent la priorité sur la confidentialité mais font des compromis sur la vitesse. Pour vous éviter d’y passer trop de temps, notre équipe a testé rigoureusement plus de 300 services de VPN pour identifier les meilleurs d’entre eux.

Notre préféré est ExpressVPN : il se démarque grâce à une sécurité solide, des vitesses impressionnantes et un gros engagement envers la confidentialité. Et mieux encore, vous pouvez tester ExpressVPN sans risque parce qu’il offre une garantie de remboursement fiable. Si le VPN ne vous convient pas, vous faire rembourser est ultra simple.