Comparatif protocoles VPN : PPTP, L2TP, OpenVPN, IKEv2

Même s'il est évident que la plupart des techniques de cryptage des VPN sont certifiées et développées par le National Institute of Standards and Technology, de nouvelles révélations choquantes d'Edward Snowden montrent que la NSA essaie de contourner et de craquer ces technologies depuis des années. La question “Est-ce que ces technologies VPN sont véritablement sûres ?” se pose, et pour y trouver une réponse, nous avons décidé qu'il était grand temps d’écrire cet article.

Nous allons commencer par parler des différences clé entre les différents protocoles VPN et la façon dont ils affectent l'utilisateur, avant de nous plonger dans les concepts principaux de la cryptographie, puis se pencher sur la façon dont les attaques de la NSA sur les normes de cryptage affectent des millions d'utilisateurs de VPN dans le monde.

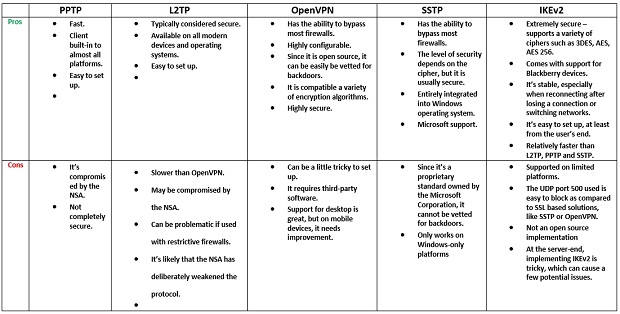

PPTP

Développé par un consortium fondé par Microsoft, la tunnelisation Point-to-Point crée un réseau virtuel privé (VPN) sur les réseaux commutés, et c'est le protocole standard pour VPN depuis sa création. Premier protocole VPN à être pris en charge par Windows, PPTP offre une bonne sécurité en s'appuyant sur toute une gamme de méthodes d'authentification, comme MS_CHAP v2, la plus courante du lot.

Chaque appareil ou plateforme compatible avec un VPN a le mode PPTP par défaut, et puisqu'il est simple à configurer, il reste le choix le plus courant pour les fournisseurs de VPN, mais aussi les entreprises. Son installation ne nécessite pas de performance techniques avancées, le rendant l'un des protocoles VPN les plus rapides du marché.

Toutefois, même s'il utilise d'habitude un cryptage 128 bits, il existe quelques vulnérabilités en matière de sécurité, la plus sérieuse étant la possibilité de faille de l'authentification MS-CHAP v2. À cause de ça, PPTP peut être craqué en deux jours. Et même si cette faille a été réparée par Microsoft, il recommande quand même aux utilisateurs de VPN d'utiliser SSTP ou L2TP à la place.

Avec les soucis de fiabilité de PPTP, ce n'est pas une surprise que la NSA parvienne à facilement décrypter les communications PPTP. Mais ce qui est encore plus inquiétant, c'est que cette dernière décrypte des quantités astronomiques de vieilles données, cryptées bien avant que PPTP soit considéré comme un protocole sûr par des experts en sécurité.

Pour

- Rapide.

- Client intégré sur presque toutes les plateformes.

- Facile à configurer.

Contre

- Craqué par la NSA.

- Pas entièrement sûr.

L2TP et L2TP/IPsec

Layer 2 Tunnel Protocol, contrairement aux autres protocoles VPN, n'offre aucune confidentialité ni aucun cryptage au trafic qui y passe. Il est donc souvent accompagné d'une suite de protocoles appelée IPsec pour crypter les données avant leur transmission, offrant ainsi confidentialité et sécurité aux utilisateurs. Tous les appareils modernes compatibles avec un VPN et tous les systèmes d'exploitation possèdent L2TP/IPsec. La configuration est aussi rapide et simple qu'un PPTP, mais il peut y avoir des soucis, puisque ce protocole utilise le port 500 UDP, qui peut facilement se retrouvé bloqué par des firewalls NAT. Il faudra donc peut-être rediriger le port si on l'utilise avec un firewall.

Il n'y a pas de vulnérabilités majeures associées au cryptage IPsec, et il peut être fiable, s'il est installé correctement. Néanmoins, les révélations d'Edward Snowden semblent laisser entendre que lui aussi ne résiste pas à la NSA. John Gilmore, membre fondateur et spécialiste de la sécurité à la Electric Frontier Foundation, pense qu'il est probable que ce soit la NSA qui affaiblit volontairement ce protocole. De plus, puisque le protocole LT29/IPsec encapsule deux fois les données, ce n'est pas aussi efficace que les solutions SSL, et légèrement plus lent que les autres protocoles VPN.

Pour

- Considéré comme habituellement fiable.

- Disponibles sur tous les appareils modernes et systèmes opératoires.

- Facile à configurer.

Contre

- Plus lent qu'un OpenVPN.

- Il est possible que la NSA le craque.

- peut poser problème si on l'utilise avec un firewall restrictif.

- La NSA a peut-être volontairement fragilisé ce protocole.

OpenVPN

Technologie open source relativement récente, OpenVPN utilise les protocoles SSLv3/TLSv1 et la bibliothèque OpenSSL, avec une combinaison d'autres technologies, pour offrir à ses utilisateurs une solution VPN fiable et solide.Le protocole est facilement configurable et fonctionne le mieux avec un port UDP, mais il peut être configuré pour fonctionner sur n'importe quel port, rendant difficile pour Google et d'autres services similaire de le bloquer.

Un autre avantage remarquable de ce protocole, c'est que la bibliothèque OpenSSL prend en charge toute une gamme d'algorithmes cryptographiques, comme 3DES, AES, Camellia, Blowfish, CAST-128 et bien plus encore, même si Blowfish et AES sont presque exclusivement utilisé par les fournisseurs de VPN. OpenVPN est conçu avec un cryptage Blowfish 128-bit. On le considère généralement assez sûr, mais il a aussi certaines faiblesses.

Quand il s'agit de cryptage, AES est la dernière technologie du marché et on le considère comme la référence absolue. C'est tout simplement parce qu'il n'a pas de faille connue, et il a été adopté par le gouvernement américain et ses agences pour protéger des données sécurisées. Il peut gérer de plus gros fichiers que Blowfish, grâce à sa taille de bloc 128-bit supérieure à celle de Blowfish, de 64-bit. Néanmoins, les deux sont certifiés NIST et même s'ils ne sont pas connus pour être problématiques, ils ont quelques problèmes, dont nous parlerons plus bas.

Tout d'abord, la vitesse de performance de protocole OpenVPN dépend du niveau de cryptage utilisé, mais c'est en principe plus rapide que IPsec. Même si OpenVPN est la connexion VPN par défaut pour la plupart des services VPN, il n'est toujours pas pris en charge par certaines plateformes. Toutefois, la plupart des logiciels tiers le prennent en charge, y compris Android et iOS.

Au niveau de la configuration, c'est un peu plus ardu quand on compare avec L2TP/IPsec et PPTP, particulièrement quand on utilise le OpenVPN classique. Non seulement il vous faudra télécharger et installer le client, mais aussi des fichiers de configuration additionnels, peu évidents. De nombreux fournisseurs de VPN vivent ce problème de configuration dû au nombre de clients VPN customisés.

Toutefois, si on prend en compte tous les facteurs et les informations fournies par Edward Snowden, il semblerait qu'OpenVPN n'a pas été affaibli ni corrompu par la NSA. Il est également considéré comme immunisé aux attaques de la NSA grâce à son utilisation d'échange de clés éphémères. Bien évidemment, personne n'est vraiment conscient des capacités de la NSA, mais les preuves mathématiques indiquent qu'OpenVPN, quand il est combiné à un cryptage solide, est le seul protocole VPN qui peut être considéré comme sûr.

Pour

- Peut contourner la plupart des firewalls.

- Hautement configurable.

- Puisque c'est un open source, on peut facilement vérifier la présence de backdoors.

- Il est compatible avec de nombreux algorithmes de cryptage.

- Hautement sécurisé.

Contre

- Peut être un peu dur à configurer.

- Nécessite des logiciels tiers.

- Parfait sur ordinateur, a besoin d'améliorations sur mobile.

SSTP

Lancé par Microsoft dans Windows Vista Service Package 1, le "secure socket tunneling" est désormais disponible pour SEIL, Linux et RouterOS, mais il reste principalement une plateforme Windows. Puisqu'il utilise SSL v3, les avantages qu'il offre sont semblables à ceux d'OpenVPN, comme par exemple la possibilité d'empêcher les problèmes de firewall NAT. SSTP est un protocole VPN stable et plus simple à utiliser, puisqu'il est totalement intégré à Windows.

Toutefois, c'est une norme propriétaire que Microsoft possède. Si ce géant de la technologie est connu pour parfois collaborer avec la NSA, il y a aussi eu des spéculations sur des backdoors intégrées dans le système d'exploitation Windows et ça influe grandement sur la confiance des utilisateurs..

Pour

- Peut contourner la plupart des firewalls.

- Le niveau de sécurité dépend du cryptage, mais il est habituellement sûr.

- Complètement intégré au système d'exploitation Windows.

- Prise en charge Microsoft.

Contre

- Puisque c'est une norme propriétaire appartenant à Microsoft, on ne peut pas vérifier la présence de backdoors.

- Marche seulement sur plateforme Windows

IKEv2

Protocole tunnel basé sur IPsec, Internet Key Exchange Version 2 a été développé par Cisco et Microsoft, il est conçu pour la version 7 et les versions ultérieures de la plateforme Windows. Il contient des solutions open source compatibles avec Linux et d'autres plateformes variées, ainsi que les appareils Blackberry.

Appelé VPN Connect par Microsoft, il est efficace pour rétablir les connexions VPN de façon automatique quand la connexion internet est temporairement interrompue. Les utilisateurs mobiles seront ravis de IKEv2, grâce à son protocole Mobilité et Multi-homing qui le rend très flexible au niveau des changements de réseaux. De plus, il est aussi très bien pour les utilisateurs Blackberry, puisque IKEv2 est l'un des rares protocoles VPN à prendre en charge les appareils Blackberry. Même si IKEv2 est disponible sur moins de plateformes que IPsec, il est tout aussi bien en terme de stabilité, sécurité et performance.

Pour

- Extrêmement sécurisé – prend en charge de nombreux cryptages comme 3DES, AES, AES 256.

- Prend en charge les appareils Blackberry.

- Stable, surtout quand il se reconnecte après avoir perdu la connexion ou changé de réseau.

- Facile à configurer, du moins pour l'utilisateur.

- Un peu plus rapide que L2TP, PPTP et SSTP.

Contre

- Pris en charge par peu de plateformes.

- Le port 500 UDP est plus facile à bloquer que les solutions SSL, comme SSTP ou OpenVPN.

- Pas de solution open source

- Du côté du serveur, installer IKEv2 est difficile, ce qui peut causer des problèmes.

Problèmes

Pour comprendre le cryptage, il faut comprendre certaines notions clés, dont nous allons parler plus bas.

Longueur de la clé de cryptage

La façon la plus bateau de calculer le temps que ça prendrait pour déchiffrer un cryptage s'appelle la longueur de clé, constituée de séries de un et de zéro. Dans la même veine, une recherche de clé avancée (ou attaque en force brute) est l'attaque la plus simple pour un cryptage, le principe est de tester toutes les combinaisons possibles avant de trouver la bonne. En termes de longueur de clé, le niveau de cryptage utilisé par les fournisseurs de VPN est entre 128-bits et 256-bits. De plus hauts niveaux sont utilisés pour l'authentification de données, mais est-ce que ça signifie qu'un cryptage 256- bit est mieux qu'un cryptage 128-bit ?

Pour en être certain, parlons un peu de chiffres :

- Pour déchiffrer correctement une clé de chiffrage 128-bit, il faut 3.4x10(38) opérations.

- Pour déchiffrer correctement une clé de chiffrage 256-bit, il faut 2(128) fois plus de puissance qu'avec une clé 128-bit.

- Pour une attaque en force brute d'un clé de chiffrage 256-bit, il faut 3.31 x 10(65) opérations, ce qui est presque équivalent au nombre total d'atomes dans l'univers.

- Fujitsu K, le super ordinateur le plus rapide au monde de 2011, a une vitesse Rmax allant jusqu'à 10.51 pétaflops. Il lui faudrait donc environ 1 milliard d'année pour craquer une clé AES 128-bit.

- NUDT Tianhe-2, le super ordinateur le plus rapide au monde de 2013, a une vitesse Rmax allant jusqu'à 33.86 pétaflops. C'est presque trois fois plus rapide que le Fujitsu K, et lui faudrait donc environ le tiers d'un milliard d'année pour craquer une clé AES 128-bit par la force.

Avant les dernières révélations d'Edward Snowden, on pensait qu'un cryptage 128-bit était impossible à craquer par la force, et qu'il nous faudrait des centaines d'années avant d'y parvenir. Toutefois, en considérant l'immensité des ressources que la NSA a sous la main, de nombreux experts et administrateurs système ont augmenté la longueur de leur clé de cryptage. Il vaut la peine de noter que le gouvernement américain utilise un cryptage 256-bit pour la protection des données sensibles (128-bit pour le cryptage de routine). Néanmoins, même la méthode utilisée dans ce cas, AES, peut poser problème.

Chiffrements

Les chiffrements sont des algorithmes mathématiques utilisées durant un cryptage, puisqu'un algorithme peu solide est vulnérable aux hackeurs, leur permettant de facilement déchiffrer le cryptage. Blowfish et AES sont de loin les plus communs dans un VPN. On utilise aussi RSA pour le cryptage et le décryptage des clés de chiffrement, tandis que SHA-1 et SHA-2 sont utilisés pour authentifier les données en tant que fonction de hachage.

Toutefois, AES est dorénavant considéré comme le chiffrement le plus sûr pour les VPN, surtout depuis que le gouvernement américain l'a adopté, le rendant encore plus populaire et donnant l'illusion d'encore plus de fiabilité. Néanmoins, il existe des rasions de croire que cette confiance n'est pas méritée.

NIST

SHA-1, SHA-2, RSA et AES ont tous été développés ou certifiés par le United States National Institute of Standards and Technology (NIST), une branche qui travaille de près avec la NSA pour développer ses chiffrements. Maintenant que nous sommes au courant des efforts que fait la NSA pour construire ou affaiblir des backdoors dans les normes de cryptage, il est nécessaire de se poser des questions en ce qui concerne les algorithmes du NIST.

Même si le NIST nie toute mauvaise intention (par exemple affaiblir les normes cryptographiques) et essaie de regagner la confiance du public en invitant les gens à participer à leurs futures normes relatives au cryptage, la NSA a été accusée par le New York Times de détournement des normes de cryptage approuvées par le NIST, soit en sabotant le processus de développement public, ou en ajoutant des backdoors introuvables pour affaiblir les algorithmes.

Le 17 Septembre 2013, la méfiance a atteint un pic quand certains clients ont été encouragés par la Sécurité de la NSA à ne plus utiliser un certain algorithme de cryptage, à cause d'une faille inhérente conçue intentionnellement par la NSA.

De plus, une des normes de cryptage conçue par le NIST, Dual EC DRBG, a la réputation d'être vulnérable depuis des années. Cela a même été noté par l'Université de Technologie de Hollande en 2006. Toutefois, malgré ces préoccupations, où le NIST va, l'industrie suit, principalement à cause du fait que coller aux normes NIST est nécessaire à l'obtention de contrats avec le gouvernement américain.

Quand on considère que les normes NIST sont omniprésentes dans le monde, dans tous les domaines commerciaux ou industries qui s'appuient sur la confidentialité, comme l'industrie du VPN, tout ça semble assez effrayant. Puisque ces normes font loi, les experts du domaine de la cryptographie sont réticents à attaquer le problème. La seule entreprise à l'avoir fait, Silent Circle, a décidé d'interrompre son service Silent Mail plutôt que de risquer une vulnérabilité à la NSA, et a annoncé désirer s'écarter des normes NIST en Novembre 2013.

Un petit fournisseur de VPN, LiquidVPN, a commencé à tester et à expérimenter des chiffrements non NIST. Toutefois, à notre connaissance, c'est le seul fournisseur de VPN qui a choisi cette direction. Donc, jusqu'à ce qu'une autre solution émerge, vous devrez vous contenter d'un cryptage AES 256-bit, le meilleur cryptage du marché actuel.

Les attaques de la NSA sur la clé de cryptage RSA

Une des nouvelles révélations d'Edward Snowden indique qu'un programme avec le nom de code de "Cheesy Name" (qu'on peut traduire par "nom à la con"), est en cours de développement pour cibler les clés de cryptage appelés "certificats" qui risquent d'être craquées par des super ordinateurs au GCHQ. Cela laisse entendre que ces certificats, habituellement protégés par un cryptage 1024-bit, sont moins solide que ce qu'on pense, et peuvent facilement être décryptés, et cela bien plus vite que prévu par le GHCQ et la NSA. Une fois décryptés, tous les échanges passés et futurs seront compromis, en utilisant une clé permanente privée pour déchiffrer toutes les données.

Le résultat, c'est que de nombreuses formes de cryptage s'appuyant sur des clés éphémères et des certificats doivent être considérées comme vulnérables, y compris TLS et SSL. Cela peut avoir un impact immense sur le trafic HTTPS. Mais il n'y a pas que des mauvaises nouvelles : openVPN, qui utilise des changements de clé temporaires ne devrait pas être affecté. Pourquoi ? Parce qu'il génère une nouvelle clé à chaque échange, ne donnant pas la possibilité aux certificat d'établir un rapport de confiance.

Même si quelqu'un obtenait la clé privée du certificat, décrypter la communication serait tout simplement impossible. Avec une attaque "man in the middle" (MitM, ou attaque de l'homme du milieu), il pourrait être possible de cibler une connexion OpenVPN, mais il faut la cibler directement et compromettre la clé privée. Depuis qu'il est officiellement reconnu que le GHCQ et la NSA sont capables de craquer des cryptages 1024-bits, de nombreux fournisseurs de VPN sont passés à un cryptage 2048- bits, ou même 4096-bits.

Confidentialité de transmission parfaite (PFS)

Une des autres bonnes nouvelles, c'est que la solution à ce problème, même pour des connexions SSL et TLS, n'est pas si compliquée si les sites web commencent à mettre en place des systèmes PFS, où une nouvelle clé de cryptage unique est créée à chaque session. Malheureusement, jusqu'à présent, la seule grosse entreprise internet à avoir mis ce système en place, c'est Google.

En conclusion de cet article, nous aimerions que vous teniez compte de certains conseils d'Edward Snowden, à savoir qu'il est nécessaire de mettre en place des chiffrements et des systèmes cryptographiques supplémentaires pour améliorer la sécurité. Alors, que devons-nous retenir de cet article ? C'est simple ! OpenVPN est le protocole le plus sécurisé du marché et tous les fournisseurs de VPN devraient continuer à renforcer sa mise en place. Ce serait formidable si les fournisseurs s'écartaient peu à peu des normes NIST, mais je pense qu'il va falloir patienter pour que ça arrive.

- PPTP est extrêmement peu sécurisé. Il a été compromis par la NSA, même Microsoft l'a abandonné, et c'est pour ça qu'il est préférable de l'éviter complètement. Même si vous aimez sa compatibilité avec de nombreuses plateformes et sa facilité de configuration, souvenez-vous que vous pourrez trouver les mêmes avantages en utilisant L2TP/IPsec, avec un niveau de sécurité bien meilleur.

- En cas d'utilisation non critique, L2TP/IPsec est la solution VPN parfaite, même s'il a été sévèrement affaibli et compromis par la NSA. Toutefois, si vous cherchez un VPN rapide à configurer sans logiciel supplémentaire, il reste utile, surtout sur les appareils mobiles, où la prise en charge d'OpenVPN est peu stable.

- Malgré la nécessité de télécharger et d'installer des logiciels tiers, OpenVPN est sans conteste la solution la plus adaptée à tous vos besoins. Il est rapide, sûr, fiable et si la configuration est un peu plus longue, la sécurité et la confidentialité qu'il vous apporte quand vous surfez sur le web en vaut largement la peine.

- IKEv2 est également un protocole rapide et sûr, s'il est utilisé avec des systèmes open source, surtout pour les utilisateurs d'appareils mobiles puisqu'il a la possibilité de vous reconnecter immédiatement à internet si la connexion est interrompue. De plus, puisqu'il est l'un des rares protocoles VPN qui prend en charge les appareils Blackberry, c'est l'une des meilleures options.

- SSTP offre aux utilisateurs à peu près les mêmes avantages qu'une connexion OpenVPN, mais seulement sur des plateformes Windows. Vous constaterez donc qu'il s'intègre mieux au système d'exploitation Windows qu'à d'autres protocoles VPN. Toutefois, sa prise en charge des fournisseurs de VPN est limitée et puisque Microsoft a pour habitude de coopérer avec la NSA, le protocole SSTP n'a pas notre confiance.

En résumé, vous devriez toujours utiliser OpenVPN quand c'est possible, mais pour les appareils mobiles, IKEv2 est une bonne option. Pour une solution rapide, L2TP peut suffire, mais comme il y a de plus en plus d'applis OpenVPN pour appareils mobiles, OpenVPN gagne à tous les coups pour nous.

Vos données sont exposées aux sites Web que vous consultez !

Votre adresse IP :

Votre localisation :

Votre fournisseur d'accès à internet :

Les informations ci-dessus peuvent être utilisées pour vous trouver, pour vous bombarder de pubs et surveiller ce que vous faites en ligne.

Un VPN peut vous aider à cacher ces informations aux sites web, pour être protégé en permanence. Nous recommandons ExpressVPN : le VPN n°1 sur les plus de 350 fournisseurs que nous avons testés. Il offre un cryptage de grade militaire et des fonctionnalités de confidentialité pour garantir votre sécurité numérique, et de plus, il propose actuellement 49% de réduction.

Laisser un commentaire

Nous vous remercions pour votre commentaire, %%name%% !

Nous examinons tous les commentaires sous 48 heures afin de nous assurer qu’ils sont authentiques et non injurieux. N’hésitez pas à partager cet article.

Dites-nous comment améliorer cet article dans les commentaires. Votre avis nous importe !