Fuites de VPN constatées sur 3 des VPN les plus importants

Nous avons testé 3 VPN populaires : Hotspot Shield, PureVPN et Zenmate avec des chercheurs accrédités pour établir si les VPN étaient vulnérables aux fuites de données.

Nous espérions ne constater aucune fuite, mais nous avons malheureusement découvert que tous laissaient échapper des données sensibles.

Point positif, après que nous avons contacté les fournisseurs de VPN, deux d’entre eux ont réagi rapidement et ont sorti un correctif en quelques jours. L'autre fournisseur de VPN n'a toujours pas fait de déclaration ; nous avons décidé de publier les informations dans l’espoir qu’ils accélèrent les choses et réparent les problèmes sous-jacents dans l'intérêt de leurs utilisateurs.

Voici un résumé de ce que nous avons découvert

- Hotspot Shield, PureVPN, et Zenmate VPN souffrent tous de fuites d’IP.

- Les fuites permettent aux gouvernements, aux organisations hostiles ou aux individus d'identifier l’adresse IP d’un utilisateur même en utilisant les VPN.

- La fuite de Zenmate était relativement mineure par rapport aux deux autres VPN.

- Nous pensons que la plupart des autres VPN rencontrent des problèmes similaires, la réponse rapide de Hotspot Shield est quelque chose qui mérite donc d’être souligné. Nous avons eu le sentiment qu’ils ont travaillé avec notre équipe de recherche de façon rapide et sérieuse et qu’ils se souciaient sincèrement de leurs utilisateurs. Ils ont pris notre recherche comme une aide afin de s’améliorer plutôt que comme une critique.

- Etant donné qu'il a fallu plus de temps à PureVPN et de Zenmate pour nous répondre, nous partageons uniquement les informations concernant les failles que nous avons repérées et qui ont été corrigées par HotSpot Shield. Nous conseillons aux utilisateurs de PureVPN et de Zenmate de faire preuve de prudence quant aux fuites qu’ils peuvent rencontrer et de vérifier auprès de leur prestataire VPN pour une réparation immédiate.

L’équipe de recherche

VpnMentor a engagé une équipe de trois hackers éthiques externes pour trouver des failles dans trois VPN populaires pris au hasard.

Si l’un des pirates informatiques ne souhaite pas dévoiler son identité, les deux autres sont connus sous le nom de File Descriptor et Paulos Yibelo.

File Descriptor est un hacker éthique réputé qui travaille pour Cure53, la société engagée par TunnelBear pour identifier et réparer les problèmes de leurs applications VPN, et une des entreprises leaders dans la recherche en matière de sécurité.

Paulos Yibelo, qui a aussi géré l’équipe, est un chercheur réputé en sécurité des applications. Il a découvert des failles dans des VPN populaires et les a publiées dans le passé. Son travail a été mentionné dans ZDNet, SlashDot ainsi que d’autres sources d’informations.

*Dans le cadre de l'accord avec notre équipe de recherche, vpnMentor ne peut pas influencer directement l’équipe de recherche ni la recherche menée.

Failles d’Hotspot Shield

Il s’agit là de détails techniques sur les failles d’Hotspot Shield qui ont toutes été corrigées par l’entreprise :

Tous les problèmes sont liés aux scripts PAC et ont été découverts dans le plug-in Chrome. Les applications mobiles et de bureau ne sont pas concernées par ces failles.

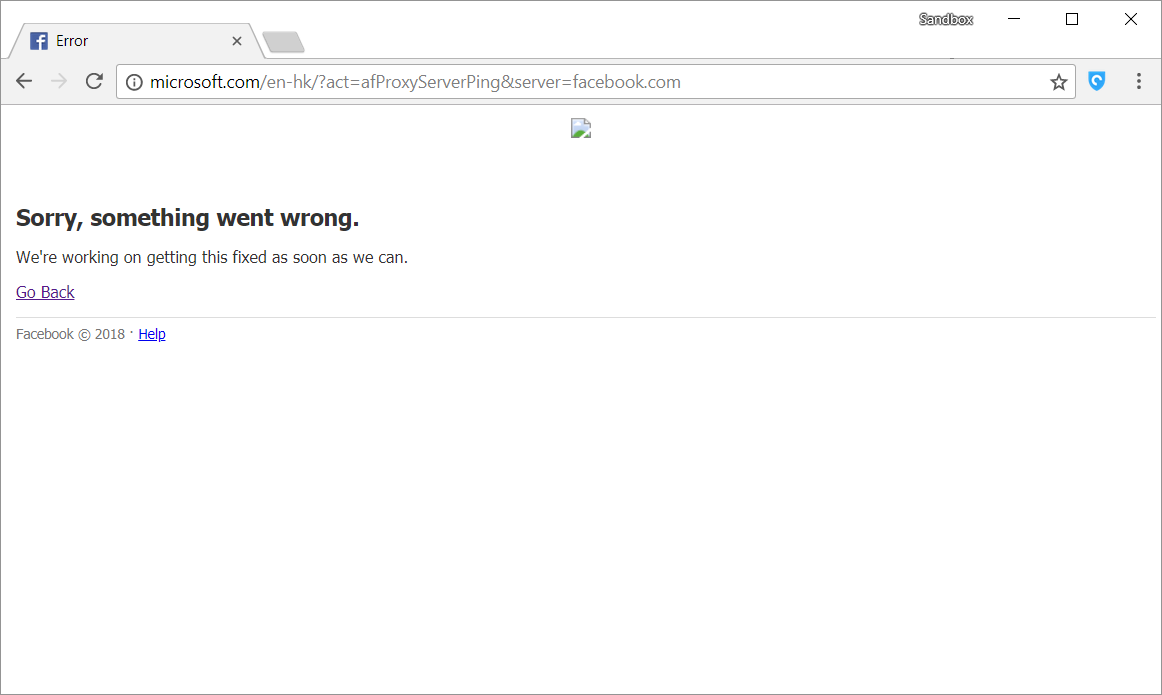

1. CVE-2018-7879: détournement de tout le trafic

Nous avons observé l’utilisation du script PAC suivant dans l’extension Hotspot Shield de Chrome :

if(url.indexOf('act=afProxyServerPing') != -1) {

let parsed = url.match(/act=afProxyServerPing&server=([^&]+)/);

if(parsed && parsed[1]) return 'https '+parsed[1]+':443; DIRECT;';

}

Celui-ci détecte si l’URL actuelle dispose de la requête de paramètre act=afProxyServerPing, et si c’est le cas, elle dirige tout le trafic vers le nom d’hôte proxy fourni par le paramètre du serveur.

Il s’agit là du résultat d’un détournement de proxy.

Il s’agit là du résultat d’un détournement de proxy.

Bien que nous pensions qu’il est destiné à l’usage interne, il ne parvient pas à valider l’hôte qui effectue cet « appel ». N’importe quelle URL avec les paramètres susmentionnés verra alors son trafic dirigé vers le proxy spécifié.

Le problème avec ceci est qu’un adversaire malveillant pourrait simplement demander à une victime de visiter un lien avec ces paramètres, et tout le trafic serait dirigé vers le serveur proxy d’un assaillant. Ceci pourrait être pire si la connexion était sur HTTP.

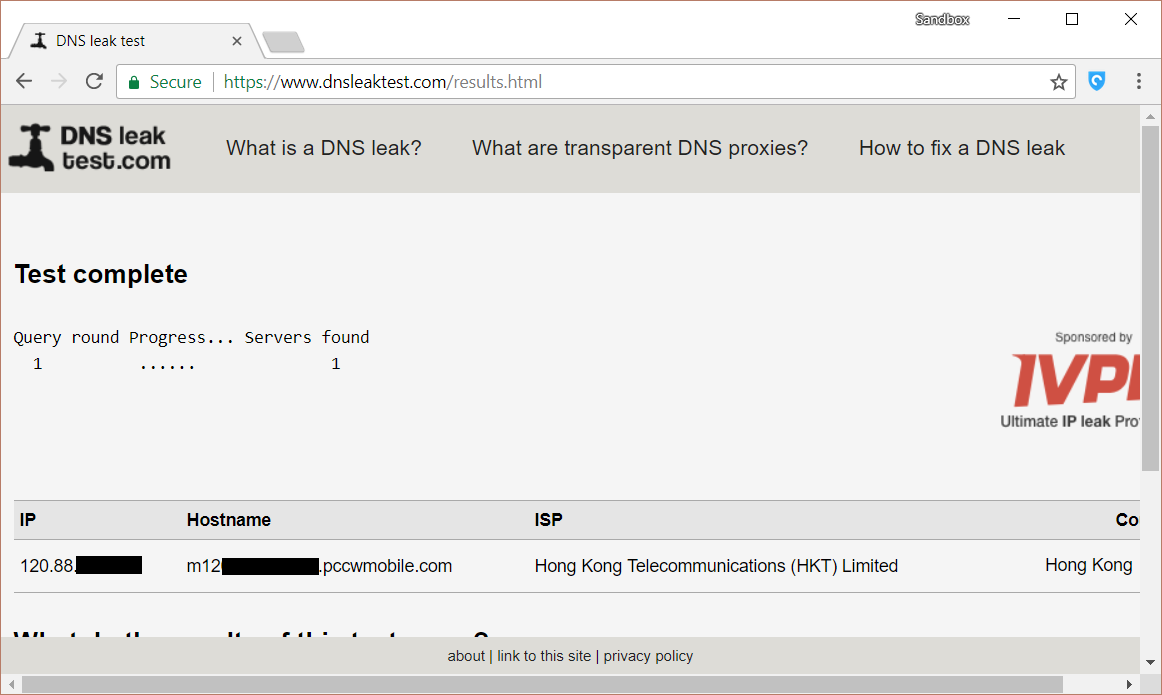

2. CVE-2018-7878 fuite DNS

Nous avons constaté le script PAC suivant:

Ceci signifie que dnsResolve fera une requête DNS via le système DNS. Il s’agit essentiellement de fuite de DNS, car le proxy est attribué uniquement après toutes ces conditions.

Comment le prouvons-nous ?

Une simple vérification sur https://www.dnsleaktest.com/ dévoile votre serveur DNS. Cet exemple montre la fuite que nous avons constatée sur HotSpot Shield.

La fuite que nous avons trouvée avec HotSpot Shield sur l’extension Chrome

La fuite que nous avons trouvée avec HotSpot Shield sur l’extension Chrome

Attention, n’importe quel site peut lire le serveur DNS qu’utilise l’utilisateur (et ainsi, laisser échapper votre pays et d’autres informations vitales). Ce site n’est qu’un outil pour vous aider à vérifier ceci.

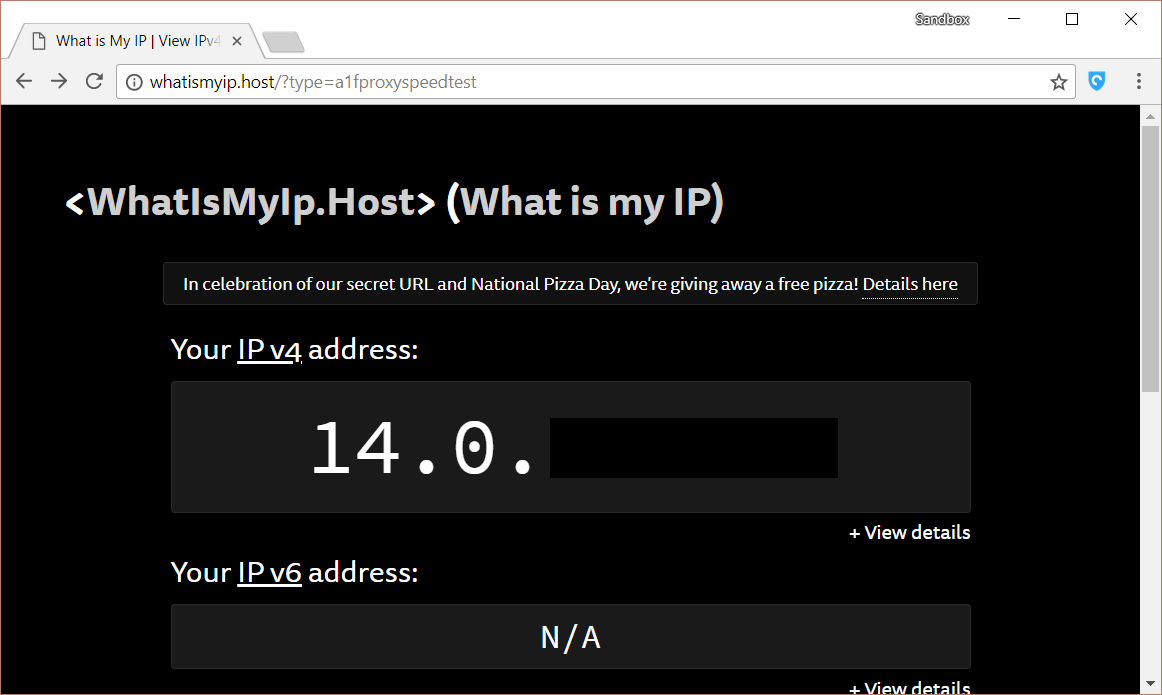

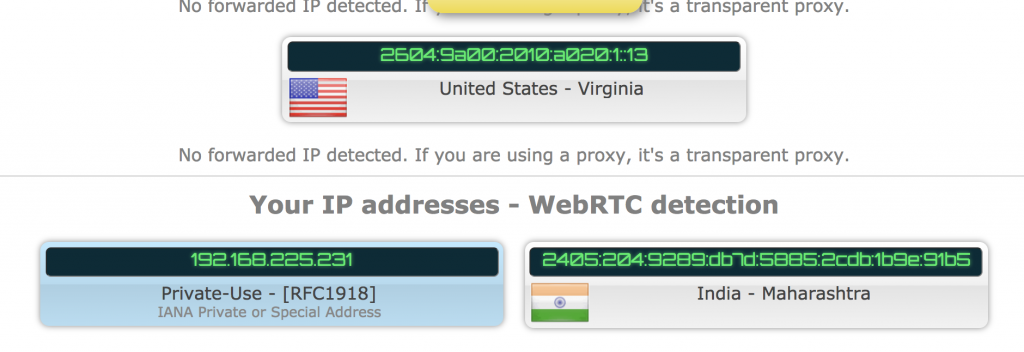

3. CVE-2018-7880 fuite d’IP

Nous avons constaté le script PAC suivant:

Ce dont nous nous sommes aperçus, c’est que la liste blanche pour la connexion DIRECTE est trop imprécise.

Voici deux exemples que nous avons trouvés:

- N’importe quel domaine avec un localhost peut contourner le proxy, ex. localhost.foo.bar.com

- N’importe quelle URL du type =a1fproxyspeedtest contournera le proxy

Comment le prouvons-nous?

Nous nous sommes rendus sur ce site avec la version non corrigée d’Hotspot Shield, et notre IP effective a été divulguée.

Notre adresse IP a été révélée lorsque nous l’avons testée.

Notre adresse IP a été révélée lorsque nous l’avons testée.

Ceci signifie que lorsqu’Hotspot Shield voit le paramètre a1fproxyspeedtest dans n’importe quelle URL, il dirige l’ensemble du trafic vers le nom d'hôte proxy fourni par le paramètre de serveur. Par conséquent, si un pirate informatique redirige quelqu’un qui utilise HSS vers https://example.com/?act=afProxyServerPing&server=mywebsite.com, ce site Web obtiendra un résultat positif de la part de l’adresse IP effective de l’utilisateur.

Nous avons trouvé des failles identiques chez Zenmate VPN et PureVPN. Si Hotspot Shield a déjà mis à jour son service avec un correctif, nous espérons que cela incitera les autres VPN à faire de même.

Recherches supplémentaires sur ZenMate et PureVPN

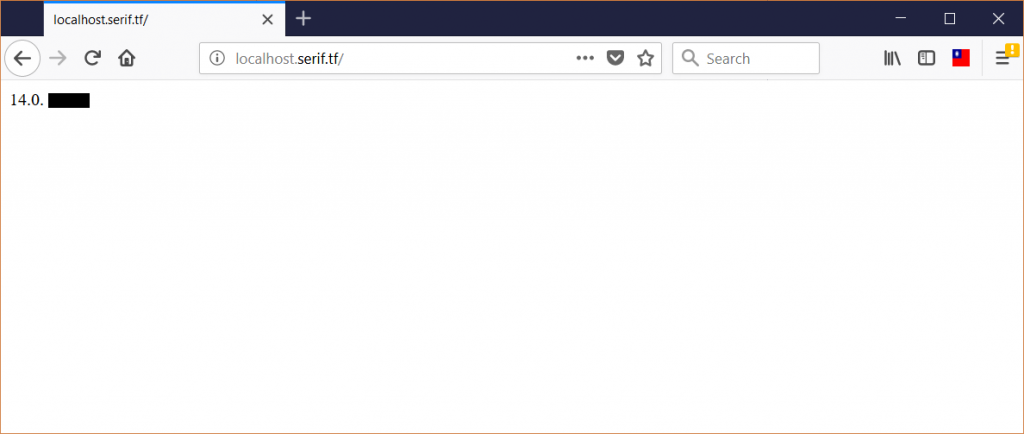

Fuite de Pure VPN

La visite d’un site Web utilisant le navigateur Firefox a dévoilé notre adresse IP avec PureVPN.

La visite d’un site Web utilisant le navigateur Firefox a dévoilé notre adresse IP avec PureVPN.

Nous n’entrerons pas dans les détails concernant les failles de PureVPN et de ZenMate dans l’espoir qu’elles seront rapidement réparées. Bien qu’elles diffèrent un peu des failles d’HotSpot Shield, elles sont similaires.

Réponses des VPN

Hotspot Shield:

Après avoir réparé les failles, Hotspot Shield a contacté vpnMentor avec ce message.

"Les chercheurs engagés par vpnMentor n’ont pas constaté de failles sur les versions mobiles ou bureau d’Hotspot Shield. Les failles qu’ils ont signalées étaient présentes uniquement dans le plug-in Chrome gratuit. Ni les utilisateurs mobiles ni les utilisateurs d’ordinateurs de bureau de l’application Hotspot Shield n’ont été concernés par ces failles. Nous apprécions et saluons l'initiative de vpnMentor pour améliorer la sécurité des applications consommateurs VPN, et nous avons hâte de voir davantage de recherche de leur part impliquant plus de produits VPN dans un futur proche."

Zenmate:

"J'aimerais donner le contexte dans lequel vpnMentor a trouvé des failles concernant la sécurité de l'extension de navigateur de ZenMate. Nous apprécions le travail fournit par vpnMentor, qui a permis de mettre l'accent sur de potentiels problèmes étant donné que la sécurité et la confidentialité de nos utilisateurs est très importante à nos yeux et nous faisons de notre mieux pour les protéger. En effet, nous sommes l'une des rares entreprises commerciales de VPN opérant sous des lois de confidentialité allemandes très strictes et nous ne pistons pas nos utilisateurs, et ne gardons ou vendons aucune de leurs données, par opposition à de nombreuses autres entreprises dans ce domaine.

Nous sommes conscients de cette situation depuis que Google a introduit WebRTC dans son navigateur Chrome et nous sommes également conscients du fait que cela puisse avoir des implications sur la confidentialité de tous les VPN, et pas uniquement des utilisateurs de ZenMate. Aussi, nous sommes très transparents et ouverts à toute communication à ce sujet: Nous avons un article d'aide (https://zenguard.zendesk.com/hc/en-us/articles/201259661-How-can-I-protect-myself-from-IP-leaks-caused-by-Flash-or-WebRTC-) qui explique ce problème et explique à l'utilisateur ce qu'il doit faire pour éviter des fuites d'adresse IP (par exemple, installer l'extension WebRTC Leak Prevent). En plus de cela, nous le mentionnons également sur la description de l'extension dans le Google Chrome Webstore.

Une des raisons pour lesquelles nous avons décidé de ne pas bloquer WebRTC dans notre extension, comme certains de nos compétiteurs l'ont fait, est le fait qu'il y a certains services web sur le marché qui dépendent de WebRTC. WebRTC est un sujet complexe et il ne nous était pas envisageable de simplement le désactiver sans éduquer l'utilisateur des possibles inconvénients, sachant que nous nous efforçons à fournir la meilleure expérience utilisateur possible avec nos produits. De nombreux services dépendent de communication P2P en temps réels pour fonctionner proprement, tel que Google Hangout qui ne fonctionnerait pas si WebRTC était désactivé.

Afin de résoudre ce problème immédiatement pour nos utilisateurs, nous leur suggérons d'installer l'extension WebRTC Network Limiter (https://chrome.google.com/webstore/detail/webrtc-network-limiter/npeicpdbkakmehahjeeohfdhnlpdklia?hl=de&) et de sélectionner la 4e option (voir image ci-jointe). Cependant, nous comprenons que cela puisse ne pas être assez clair et travaillons actuellement sur un nouveau produit afin de protéger spécifiquement contre de possibles problèmes de confidentialité liés à WebRTC, le tout en restant facile d'utilisation. Ce nouveau produit sera promu via notre extention de VPN dès que WebRTC sera utilisé et sera relié à notre offre VPN de façon homogène."

PureVPN:

"Dans le prolongement de notre communication concernant l'article récemment publié par vpnMentor à propos de VPN divulguant l'adresse IP de leurs utilisateurs, je vous mets à jour quant à notre position sur le sujet.

Le navigateur Firefox a, par défaut, une limitation qui fait qu'il est presque impossible d'identifier et différentier des hôtes à distance et locaux. Notre intention était de fournir aux utilisateurs la liberté d'accéder aisément à tous les domaines locaux lorsqu'ils utilisent notre extension.

Je suis sûr que les tests que vous avez effectués n'étaient pas faits sur la dernière version, étant donné que cela a déjà été réparé.

Le Firefox Store montre clairement que notre extension a été mise à jour pour la dernière fois le 7 Mars 2018, et cette mise à jour inclut la réparation pour le problème mentionné ci-dessus."

Qu’est-ce que cela signifie pour un utilisateur VPN?

Les VPN ne sont pas aussi sûrs que de nombreuses personnes le pensent.

Le fait que nous avons constaté des fuites dans tous les VPN que nous avons testés est préoccupant.

Nous pensons que la plupart des VPN connaissent des fuites similaires et que les utilisateurs devraient prendre ceci en considération lorsqu'ils utilisent les VPN. Si vous utilisez Hotspot Shield, assurez-vous d’avoir mis votre application à jour. Si vous utilisez Zenmate ou PureVPN, contactez l’équipe d’assistance et demandez à ce que les failles soient corrigées dès que possible.

Laisser un commentaire

Nous vous remercions pour votre commentaire, %%name%% !

Nous examinons tous les commentaires sous 48 heures afin de nous assurer qu’ils sont authentiques et non injurieux. N’hésitez pas à partager cet article.

Dites-nous comment améliorer cet article dans les commentaires. Votre avis nous importe !