Fuites d'IP - comment vérifier si votre VPN fonctionne ?

Vous avez beau utiliser le meilleur VPN du marché en imaginant que votre adresse IP et vos activités en ligne restent masquées, utiliser un VPN ne vous garantit pas l’anonymat. Puisque les systèmes et les serveurs sont en communication constante, il existe de nombreux cas où votre IP ou DNS peuvent être visibles. Pour vous assurer que vos informations et votre identité restent cachées, vous devrez vérifier que votre système ne soit pas vulnérable aux fuites d'IP ou de DNS.

Pour comprendre les fuites DNS et IP, il faut d'abord comprendre comment marche internet.

On donne à chaque site web un code d'identité, appelé adresse IP. Mais puisqu'il est bien plu simple de saisir un nom qu'une suite de chiffres, les serveurs DNS (Domain Name Service) changent ces noms en adresse IP. Quand votre navigateur web reçoit une demande de site, il va sur un serveur DNS, qui traduit le nom en adresse IP. C'est le principe du DNS.

Il existe un ordre de priorité par lequel chaque système d'exploitation décide où aller pour la résolution, que ce soit un serveur DNS, un fichier HOST, Netbios, etc. Le sujet en lui-même est très vaste et constitue une autre discussion. Toutefois, il est important de savoir où va votre système d'exploitation pour le DNS. Quand vous utilisez un VPN, la résolution DNS doit passer par les serveurs configurés par votre fournisseur de VPN. Malheureusement, ce n'est pas toujours le cas. Si quelqu'un arrive à déterminer l'adresse IP d'où a été effectuée la demande de résolution DNS, avoir un VPN ne sert plus à rien. De la même façon, si une tierce partie parvient à fouiner dans vos requêtes DNS (pensez aux attaques de type homme-du-milieu), elle peut obtenir des informations même si vous utilisez un serveur DNS sur mesure. Pour contrer ça, vous devriez utiliser DNSCrypt, qui crypte le trafic qui va de votre système au serveur DNS. Voici d'autres manières de prévenir plusieurs types de fuites DNS et IP :

1. Fuite d'IP qui vient du navigateur

Voici l'un des scénarios les plus fréquents, où c'est WebRTC qui laisse votre adresse IP filtrer. Mais qu'est-ce que c'est exactement, WebRTC ? C'est une API qui permet aux applications web comme les chats ou le partage P2P de fonctionner sans extension ou module complémentaire. Mais c'est une lame à double tranchant. Les navigateurs compatibles avec WebRTC – comme Chrome et Firefox – se servent d'un serveur STUN (Session Traversal Utilities for NAT) pour obtenir une adresse réseau externe. Un site web qui veut connaître votre adresse IP peut facilement mettre en place un code caché pour effectuer les requêtes UDP sur ce serveur STUN, ce qui dirigerait ces demandes vers toutes les interfaces réseaux disponibles.

Dans cette situation, votre véritable adresse IP et celle de votre VPN seraient exposées, et il suffit juste de quelques lignes de code javascript. Et le pire, c'est que comme ces demandes de sont pas des requêtes HTTP classiques, la console de développement ne peut pas les repérer et les modules du navuigateur ne peuvent pas bloquer ce genre de fuites de manière fiable (malgré ce qu'ils affirment dans leurs pubs). La meilleure façon de réparer cette faille, c'est soit :

- Mettre en place des règles de pare-feu afin qu'aucune requête ne puisse être faite hors de votre VPN.

- Désactiver le WebRTC des navigateurs compatibles. Firefox et Chrome ont tous deux des façons différentes de le désactiver. Vous pouvez consulter de nombreux tutoriels disponibles en ligne.

2. Fuite d'IP qui vient du VPN

La plupart des bons fournisseurs de VPN possèdent leur propres serveurs DNS dédiés. Ne vous fiez jamais au serveur DNS de votre FAI pour ne pas mettre vos informations personnelles en danger. Il est possible d'utiliser des serveurs DNS publics, comme celui fourni par Google, mais si vous payez votre VPN, il est naturel qu'il propose un serveur DNS dédié.

Votre VPN peut également être coupable de fuites quand il n'est pas compatible avec IPv6. C'est un protocole qui utilise des adresses 32 bits, ce qui signifie qu'il ne peut y avoir que 2^32 appareils avec une IP publique unique dans le monde. Vu la croissance exponentielle d'internet, nous sommes bientôt à court d'adresses, donc c'est là qu'IPv6 est entré en jeu. Il utilise des adresses 128 bits, ce qui fait passer le nombre d'adresses IP disponibles à 2^128, ce qui est beaucoup mieux.

Malheureusement, le monde met du temps à adopter ce nouveau protocole. Certains gros sites web sont compatibles avec les deux protocoles et se servent du bon canal, celui du système client. Les problèmes surviennent quand votre VPN n'est pas compatible avec IPv6 et l'ignore royalement au lieu d'essayer de régler le problème. Ce qui se passe dans ce cas-là, c'est que pour les sites qui ne prennent en charge qu'IPv4, le VPN marche bien et tout se passe à merveille. Toutefois, pour les sites ou IPv6 est activé, votre VPN ne parvient pas à diriger la requête et le navigateur envoie une demande exposée sans passer par votre VPN, laissant ainsi apparaître votre adresse IP. Les étapes pour empêcher ce genre de failles :

- Utiliser un VPN avec serveur DNS dédié et protection contre les fuites DNS intégrée.

- Utiliser un VPN compatible avec IPv6 ou du moins un VPN qui traite le problème (comme désactiver cette fonction dans votre système).

- Désactiver IPv6 dans le système d'exploitation manuellement

3. Fuites DNS qui viennent du système d'exploitation

Votre système d'exploitation peut également causer des fuites d'IP et de DNS. Nous parlerons ici du système d'exploitation le plus connu – Windows. Que les gens adorent ou détestent les produits Microsoft, la réalité veut que la plupart des gens l'utilisent. Toutefois, il existe quelques choses à savoir quand vous utilisez un VPN sous Windows.

En général, la résolution DNS s'effectue dans un ordre particulier sur tous les systèmes d’exploitation. Par exemple, il y a un fichier HOST où vous pouvez spécifier la cartographie du DNS. Votre système va d'abord essayer de répondre à la requête avec cette cartographie locale. Si elle n'est pas disponible, il ira sur les serveurs DNS configurés, et s'ils ne parviennent pas non plus à répondre, la requête va sur Netbios. Même pour les serveurs DNS, il existe une liste que vous pouvez configurer avec vos serveurs DNS préférés. Donc, si le serveur DNS en haut de la liste peut résoudre la demande, Windows ne consulte pas d'autres serveurs. Toutefois, en ce qui concerne Windows 10, les requêtes sont envoyées à tous les adaptateurs réseau et peu importe le serveur DNS qui répond en premier, il en accepte la réponse. Cela signifie que même si vous êtes connecté à un VPN, la résolution DNS se fera peut-être sur le serveur de votre FAI, vous laissant complètement vulnérable.

Autre facteur à considérer quand on utilise Windows, les adresses IPv6, dont nous avons parlé plus haut. Windows utilise Teredo tunneling pour prendre en charge des adresses IPv6 pour les hôtes qui sont encore sur le réseau IPv4 et qui ne sont pas compatible de manière native avec IPv6. Cela signifie que votre DNS peut fuiter en dehors de votre réseau VPN. Pour empêcher ce type de fuites, il est nécessaire de suivre les étapes suivantes :

- Désactivez Teredo tunneling

- Désactivez l'optimisation Windows 10 en désactivant la résolution de nom multidirectionnelle dans l'éditeur de stratégie de groupe. Par contre, Windows 10 home basic n'a pas cette option d'édition.

Comment détecter la fuite

MPaintenant que nous avons parlé des nombreuses manières dont votre IP ou DNS peuvent fuir, parlons des outils qui permettent de déterminer si vous êtes vulnérable à ces problèmes. Il existe de nombreux sites en ligne qui peuvent détecter rapidement les fuites DNS ou IP. Pour la plupart d'entre eux, les étapes ressemblent à ça :

- Déconnectez votre VPN et rendez vous sur le site de test. Notez votre adresse IP publique et celle de votre serveur DNS.

- Connectez votre VPN et retournez sur le site. Les adresses IP et DNS doivent être différentes de celles que vous avez notées. Si ce n'est pas le cas, il faut résoudre le problème en utilisant les approches mentionnées.

Vérifiez vos fuites d'IP avec notre Test de fuites d'IP.

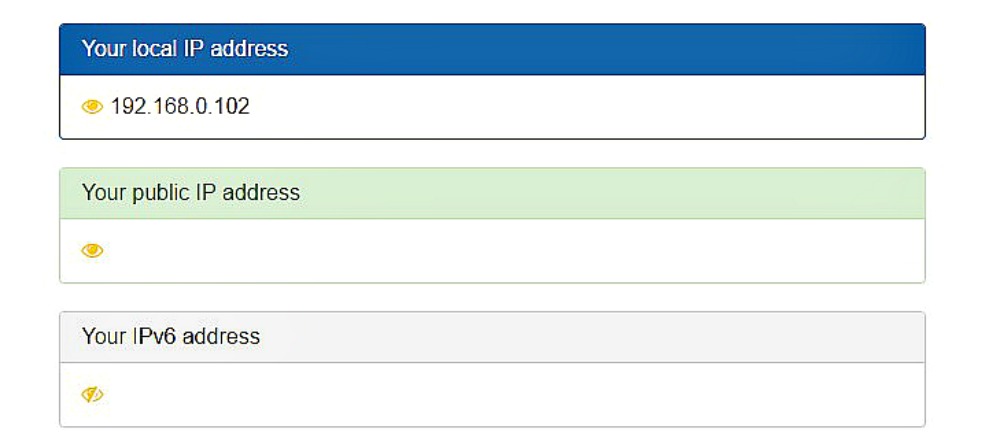

Ci-dessous, vous verrez une capture d'écran de vpnmentor.com qui teste des fuites WebRTC. Puisqu'il n'y a rien dans la section adress IP publique, mon navigateur n'est pas vulnérable aux fuites WebRTC.

Maintenant que vous savez vous protéger des fuites d'IP et des fuites DNS, vous pouvez naviguer en tout anonymat et en toute sécurité.

Pour empêcher les fuites de VPN, utilisez un VPN testé et approuvé

Nous avons testé des centaines de VPN sur leur sécurité et leurs vitesses, mais aussi sur les fuites. Nous pouvons vous garantir que les VPN de cette liste n’ont pas de fuites et ne vous mettront pas en danger (et pour voir la liste complète, cliquez ici).

Dites-nous comment améliorer cet article dans les commentaires. Votre avis nous importe !