Comment utiliser le navigateur Tor en toute sécurité en 2025 ?

- Guide rapide : comment utiliser Tor avec un VPN en 3 étapes

- Quelle est l’utilité du navigateur Tor ?

- Quand ne devriez-vous pas utiliser Tor ?

- Comment fonctionne Tor ?

- Le navigateur Tor est-il sécurisé ?

- Les meilleurs VPN pour utiliser Tor en toute sécurité en 2025

- Comment utiliser Tor avec un VPN ?

- Conseils supplémentaires pour rester en sécurité sur Tor

- Comment installer le navigateur Tor sur vos appareils ?

- FAQ — Comment utiliser Tor en toute sécurité ?

- Utilisez Tor en toute sécurité dès aujourd’hui

Bien que Tor fournisse un niveau accru de confidentialité, cela ne suffit pas pour vous protéger sur le dark Web. Les bonnes raisons d’utiliser Tor ne manquent pas, mais comme il s’agit d’un outil de prédilection pour les cybercriminels, vos activités sont probablement surveillées. Il est difficile d’identifier les liens dangereux, votre appareil et vos données personnelles sont donc davantage exposés à des risques.

C’est pourquoi il est crucial d’utiliser Tor parallèlement à d’autres mesures de sécurité. L’une des méthodes les plus simples pour renforcer votre sécurité sur Tor est d’utiliser un VPN lorsque vous accédez au dark Web. Lorsque vous vous connectez à un VPN, il chiffre votre trafic de bout en bout. Ce faisant, les pirates et autres tiers indiscrets, y compris votre FAI, ne sont plus en mesure d’intercepter vos activités en ligne.

Mon équipe et moi avons testé plus de 90 VPN. Pour profiter d’une sécurité robuste et d’une protection de la vie privée sur Tor, je vous recommande ExpressVPN. Il fournit un chiffrement de qualité militaire et applique une politique stricte d’absence de journaux pour vous protéger. Son protocole optimisé pour la vélocité (Lightway) minimise en outre les ralentissements lorsque vous utilisez Tor. Vous pouvez essayer ExpressVPN sans aucun risque, car il propose une garantie de remboursement de 30 jours*. Si ce service ne vous convient pas, vous pouvez aisément demander un remboursement.

Guide rapide : comment utiliser Tor avec un VPN en 3 étapes

- Téléchargez un VPN. Je vous recommande ExpressVPN, car il est facile à utiliser, très sécurisé et fournit un éventail de fonctionnalités pour préserver la confidentialité de vos activités sur Tor.

- Téléchargez Tor. Pour des raisons de sécurité, veillez à télécharger le navigateur depuis le site Internet officiel et non sur un site tiers.

- Utilisez le navigateur Tor. Pour bénéficier d’un niveau de sécurité accru, connectez-vous à votre VPN avant d’ouvrir Tor.

Quelle est l’utilité du navigateur Tor ?

Le navigateur Tor est utilisé pour accéder à tous les niveaux d’Internet, dont le dark Web. Il tire son nom de ces différentes couches : The Onion Router (TOR). Tor est basé sur Firefox, vous pouvez donc toujours l’utiliser pour accéder aux sites Internet de surface, comme YouTube et Wikipédia. Toutefois, contrairement aux autres navigateurs, Tor peut également accéder aux sites cachés du dark Web en « .onion ».

Le dark Web est une partie cachée d’Internet qui n’est pas accessible par des moteurs de recherche. Comme cette partie n’est pas régulée, son utilisation présente de nombreux risques. Il est possible de télécharger des programmes malveillants et des virus par inadvertance, et les escroqueries y sont nombreuses.

C’est pourquoi le dark Web jouit d’une mauvaise réputation. Ses détracteurs le présentent comme un lieu de prédilection pour les activités illégales permettant aux criminels de communiquer en toute confidentialité. Bien que ces critiques ne soient pas infondées, il existe de nombreuses bonnes raisons d’accéder au dark Web :

- Communication anonyme. De nombreux militants et journalistes se tournent vers le réseau Tor pour protéger leurs échanges des regards indiscrets.

- Contournement de la censure. Tor permet aux personnes résidant dans des pays appliquant une censure importante d’accéder à des contenus bloqués.

- Dénonciation de criminels ou de personnalités corrompues. Les journalistes et les lanceurs d’alerte utilisent Tor et le dark Web comme un moyen sûr de partager/recevoir des renseignements anonymes ou d’enquêter sur des polémiques.

- Recherche de documents. Vous pouvez trouver des ressources gratuites, comme des livres numériques et des articles universitaires, sur le dark Web.

- Tests de sécurité. Le navigateur Tor permet aux informaticiens et aux ingénieurs en sécurité de mener des tests.

- Conseils médicaux. Si vous avez un problème de santé, des médecins prodiguent leur expertise sur le dark Web. C’est particulièrement utile pour ceux qui cherchent à protéger la confidentialité de leurs problèmes de santé ou qui ne disposent tout simplement pas des fonds nécessaires pour consulter un médecin.

Quand ne devriez-vous pas utiliser Tor ?

Le dark Web présente certaines limitations et vous devriez éviter d’utiliser Tor pour certaines activités.

- Téléchargement de fichiers torrent ou streaming. De nombreux sites de torrent bloquent les nœuds de sortie de Tor, rendant les transferts P2P impossibles. Même si vous parvenez à utiliser votre client torrent avec ce navigateur, les débits lents de Tor ne sont pas adaptés au téléchargement et à l’envoi de fichiers. De la même façon, ce navigateur est également trop lent pour la pratique du streaming.

- Connexion à vos comptes personnels. En vous connectant à un compte personnel à l’aide de Tor, vous risquez de révéler votre identité. Certains sites considèrent également Tor comme suspect, ce qui peut entraîner le blocage de votre compte. Vous pouvez aisément obtenir une adresse électronique chiffrée à utiliser exclusivement avec le navigateur Tor, via Proton Mail par exemple.

- Paiement avec des informations bancaires traçables. Bien que Tor puisse vous aider à protéger votre identité et votre localisation géographique, il ne peut rien contre la fraude ou les autres crimes financiers. Il n’est pas recommandé d’utiliser des informations de paiement révélant votre identité avec ce navigateur, car vous risquez de révéler des informations privées à des acteurs potentiellement malveillants. Certains sites Internet bloquent également l’accès aux pages de paiement via Tor, vous pouvez ainsi ne pas être en mesure de finaliser une opération.

Comment fonctionne Tor ?

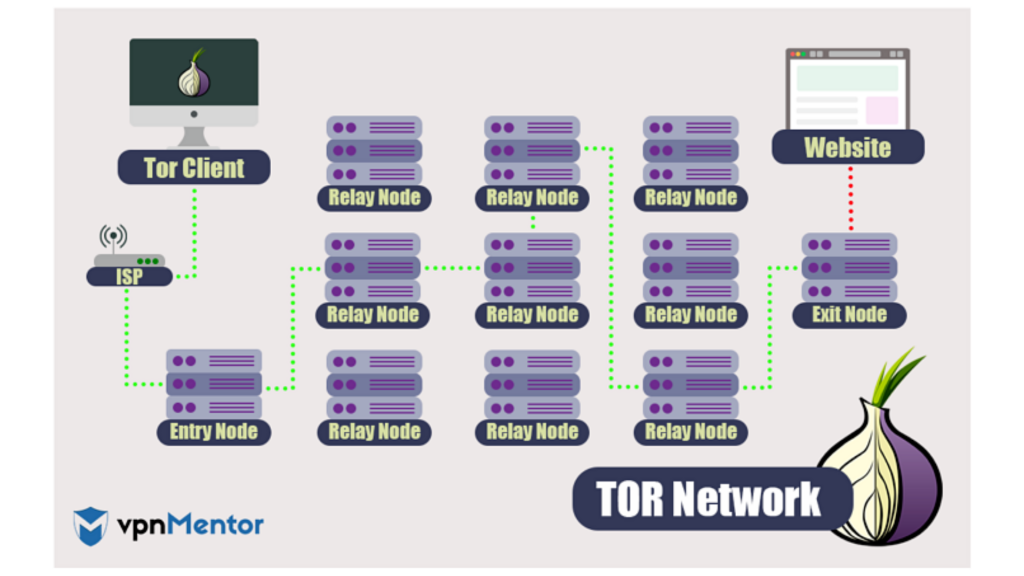

Tor chiffre votre trafic et le fait transiter par plusieurs points (nœuds) avant qu’il ne parvienne aux sites que vous souhaitez consulter. Votre trafic parcourt ainsi plusieurs niveaux de nœuds : un point d’entrée, un point de sortie et plusieurs relais entre les deux.

Quand votre trafic transite par les nœuds de Tor, votre connexion est ralentie, c’est pourquoi il convient d’utiliser un VPN véloce

Quand votre trafic transite par les nœuds de Tor, votre connexion est ralentie, c’est pourquoi il convient d’utiliser un VPN véloce

Les nœuds sont répartis dans le monde entier et se transmettent uniquement les informations nécessaires pour identifier la prochaine destination du trafic. Aucun de ces nœuds ne peut visualiser l’itinéraire complet de votre trafic, c’est ainsi que Tor vous assure une certaine confidentialité. N’importe quel utilisateur peut toutefois participer au réseau en proposant un nœud, votre sécurité n’est donc pas garantie. Les nœuds d’entrée et de sortie sont des points vulnérables, car ils ont accès à une certaine partie de vos données.

Le nœud d’entrée peut identifier votre adresse IP, tandis que le nœud de sortie peut voir les sites que vous consultez (mais l’inverse n’est pas vrai). Lorsque vous utilisez Tor, vos données sont donc partiellement exposées à ces niveaux. C’est pourquoi il est recommandé d’utiliser un VPN en parallèle de Tor afin de chiffrer votre trafic de bout en bout.

Le navigateur Tor est-il sécurisé ?

En utilisant le navigateur Tor, vous bénéficiez d’un certain degré de sécurité, mais seul le trafic lié à celui-ci est protégé, pas celui de votre appareil en général. Les sites Internet que vous consultez ne peuvent pas voir votre adresse IP et votre FAI n’a pas accès aux sites Internet que vous visitez. Votre FAI peut toutefois détecter que vous utilisez Tor, ce qu’il peut considérer comme suspect, même si vous ne faites rien d’illégal. Vous n’êtes en outre pas protégé contre les programmes malveillants, Tor seul ne vous prémunit donc pas contre tous les risques.

Il est impossible de savoir qui se cache derrière les nœuds ni quelles sont leurs intentions. Les nœuds de sortie peuvent consulter, intercepter et altérer vos données. Pire encore, les nœuds de sortie malveillants peuvent former une connexion avec votre réseau, leur permettant de potentiellement espionner l’intégralité de vos activités en ligne. Certains acteurs (notamment l’a montré le cas de KAX17) supervisent des serveurs malveillants qui agissent comme nœuds d’entrée, intermédiaires et de sortie afin de désanonymiser les utilisateurs de Tor.

Pour ces raisons, je vous recommande vivement d’utiliser Tor avec un VPN. Les VPN dignes de confiance utilisent un puissant chiffrement de bout en bout pour protéger vos données durant votre navigation avec Tor. Ils masquent en outre votre adresse IP et la remplacent par une adresse de la localisation serveur de votre choix. Votre localisation géographique n’est donc pas révélée aux nœuds de Tor.

Concernant les activités criminelles, les drogues et les images et vidéos choquantes : vous n’y serez exposées que si vous le souhaitez vraiment, et en réalité, seulement si vous savez précisément où rechercher. Si vous imaginez le Web surfacique comme une masse continentale formée par des sites interconnectés, le dark Web ressemblerait davantage à une série d’îles isolées. Vous ne pouvez donc pas réellement consulter ce que vous ne souhaitez pas voir.

Les meilleurs VPN pour utiliser Tor en toute sécurité en 2025

1. ExpressVPN : protocole Ligthway rapide pour éviter les pertes de débits sur Tor

Testé en juillet 2025

| Meilleure fonctionnalité | Protocole Ligthway propriétaire qui minimise les pertes de vitesse liées à l’utilisation du réseau Tor |

|---|---|

| Réseau de serveurs | 3 000 serveurs dans 105 pays (dont la France et le Canada) |

| Site miroir de téléchargement sur le dark Web ? | Oui |

| Fonctionnalités de sécurité | Protection contre les fuites, bloqueur Threat Manager, fonction d’arrêt d’urgence Network Lock |

| Applications disponibles en français | Oui |

| Assistance disponible en français | Chat en direct et courriel grâce à un outil de traduction automatique, une base de connaissances est également disponible |

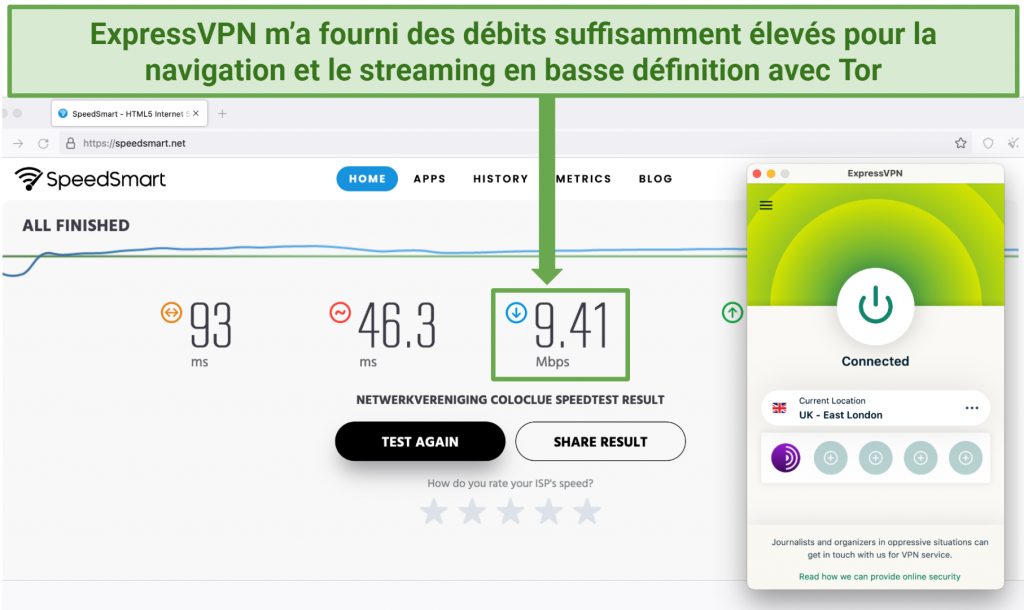

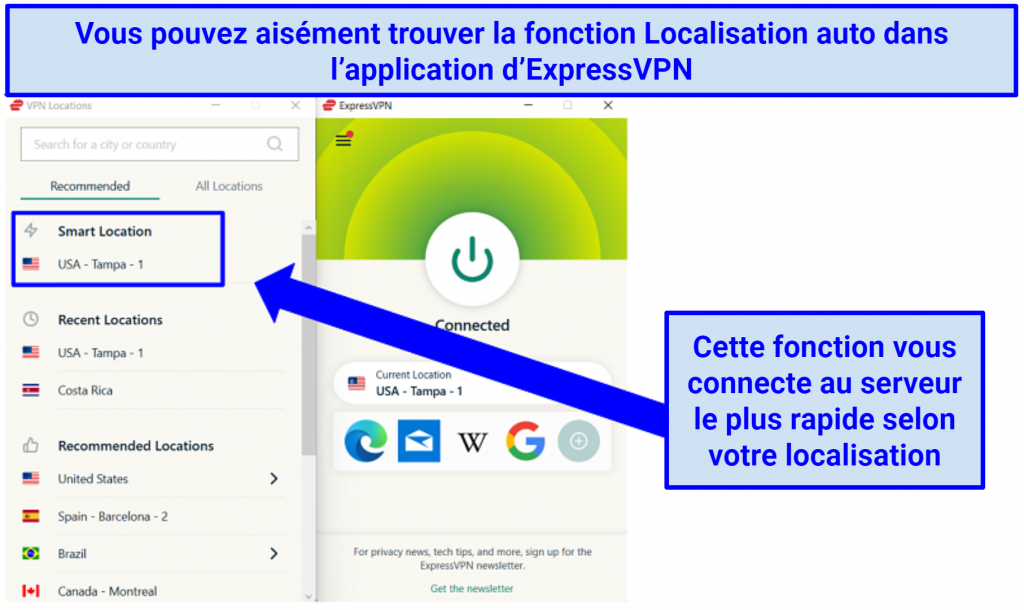

ExpressVPN vous fournit des débits élevés pour minimiser les ralentissements liés à l’utilisation de Tor, grâce à son protocole propriétaire particulièrement léger, baptisé Lightway. En l’état, Tor est très lent : mes débits étaient d’environ 12 Mb/s durant mes tests. J’ai utilisé la fonction Localisation auto d’ExpressVPN, elle a automatiquement choisi le serveur le plus rapide en fonction de ma situation. Lightway m’a permis de limiter les baisses de débits, ils variaient entre 8 et 10 Mb/s.

Certains VPN peuvent diviser vos débits par deux (ou plus), rendant la navigation avec Tor très pénible

Certains VPN peuvent diviser vos débits par deux (ou plus), rendant la navigation avec Tor très pénible

Le VPN propose son propre site en « .onion » pour le télécharger de façon sécurisée. Vous protégez ainsi votre vie privée dès votre inscription et l’installation de l’application, c’est en particulier utile si vous vous trouvez dans un pays qui restreint l’utilisation des VPN ou applique une censure stricte.

Du fait de sa politique d’absence de journaux, ExpressVPN ne consigne pas et ne surveille pas vos activités sur le dark Web. Elle a été indépendamment auditée par la firme PricewaterhouseCoopers. Vos données sont en outre régulièrement effacées, car il exploite des serveurs fonctionnant uniquement sur de la mémoire RAM (auxquels il donne le nom de technologie TrustedServer).

Cet éditeur est également implanté dans les îles Vierges britanniques, qui n’appartiennent pas aux alliances de partage des données dites des 5, 9 et 14 Eyes. Cela signifie qu’il n’est pas tenu de transmettre vos données aux autorités gouvernementales. NDLR : La transparence est l'une de nos valeurs fondamentales chez vpnMentor, vous devez donc savoir que nous appartenons au même groupe que ExpressVPN. Cependant, cela n'affecte en rien notre processus d'évaluation.

Fonctionnalités utiles

- ExpressVPN Keys. Analyse automatiquement la toile pour trouver des fuites de données et vous informer si certaines vous concernent (ce qui est courant sur le dark Web).

- Création de raccourcis Tor. Accédez en un clic au navigateur Tor et à vos sites Internet préférés du dark Web depuis l’écran d’accueil de l’application. Cette fonction est très utile compte tenu de la complexité des URL en « .onion. ».

- Jusqu’à 8 connexions simultanées Vous pouvez protéger vos activités sur Tor sur un appareil tout en pratiquant le streaming, le jeu vidéo en ligne ou le téléchargement de fichiers torrent sur d’autres.

- Obfuscation automatique. Cette fonctionnalité se déclenche automatiquement lorsqu’elle détecte un blocage de VPN (comme l’inspection profonde de paquets). En donnant au trafic lié au VPN l’apparence d’une connexion ordinaire, ExpressVPN peut contourner les pare-feux les plus solides et fonctionne dans des pays appliquant une censure stricte.

2. CyberGhost : une application facile à prendre en main pour les novices

| Meilleure fonctionnalité | Facile à utiliser avec Tor et les navigateurs Web classiques |

|---|---|

| Réseau de serveurs | 11 690 serveurs dans 100 pays (y compris en France et au Canada) |

| Site miroir de téléchargement sur le dark Web ? | Non |

| Fonctionnalités de sécurité | Bloqueur de contenus malveillants, protection contre les fuites et fonction d’arrêt d’urgence |

| Applications disponibles en français | Oui |

| Assistance disponible en français | Chat en direct, courriel et base de connaissances |

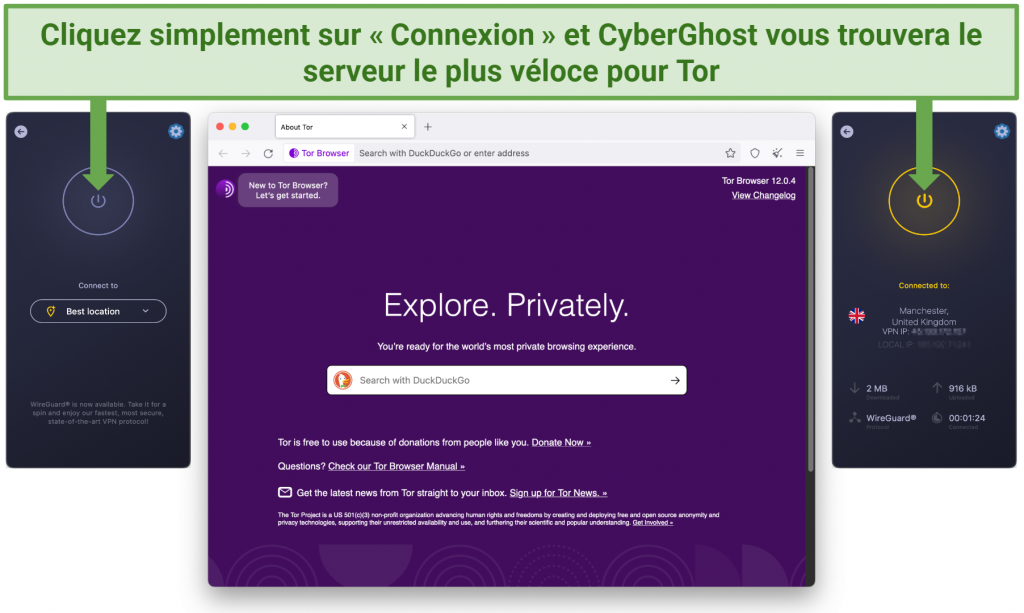

L’application de CyberGhost est très intuitive et idéale pour les débutants. Il est facile de se connecter à un serveur et de parcourir la toile avec Tor. Au cours de mes tests, l’installation de CyberGhost a pris moins d’une minute et j’ai ensuite cliqué sur Meilleur serveur. En quelques secondes, je bénéficiais d’une connexion sécurisée pour parcourir le dark Web.

Vous pouvez également choisir un serveur dans la liste, si vous cherchez une localisation spécifique pour faire transiter votre trafic Tor

Vous pouvez également choisir un serveur dans la liste, si vous cherchez une localisation spécifique pour faire transiter votre trafic Tor

Le VPN propose des serveurs NoSpy hautement sécurisés situés dans ses locaux en Roumanie (qui n’appartient pas aux alliances dites des 5, 9 et 14 Eyes). Ils coûtent moins d’un euro de plus par mois et constituent un avantage de choix pour profiter d’une confidentialité accrue. Seuls les salariés de CyberGhost peuvent y accéder, ce qui réduit le risque d’interventions externes. CyberGhost applique en outre une politique stricte d’absence de journaux, indépendamment auditée par la firme Deloitte en 2022.

Vous pouvez choisir entre les protocoles IKEv2, OpenVPN et WireGuard. Sur ordinateurs de bureau et avec Tor, je vous recommande de sélectionner WireGuard. Il s’agit de l’un des protocoles les plus véloces du marché et il est open source, il est donc continuellement inspecté à la recherche de vulnérabilités. IKEv2 est toutefois adapté aux appareils mobiles, car il permet de passer efficacement d’une connexion à l’autre lorsque vous parcourez la toile avec Tor durant vos déplacements. NDLR : La transparence est l'une de nos valeurs fondamentales chez vpnMentor, vous devez donc savoir que nous appartenons au même groupe que CyberGhost VPN. Cependant, cela n'affecte en rien notre processus d'évaluation.

Fonctionnalités utiles

- Protection automatique. Vous pouvez programmer CyberGhost afin qu’il se lance automatiquement sur des réseaux inconnus. Cela vous fournit une protection supplémentaire sur les réseaux WiFi publics, qui sont généralement non sécurisés et prisés des pirates.

- Débits corrects sur les serveurs proches. J’ai constaté un débit de 3 Mb/s sur Tor en étant connecté à des serveurs locaux de CyberGhost. Les débits étaient moins impressionnants sur les serveurs distants, mais il n’est pas nécessaire de s’y connecter avec Tor.

- Bloquer le contenu. Cette fonction bloque les publicités, les programmes malveillants et les trackers gênants susceptibles d’être utilisés pour suivre vos activités sur le dark Web.

- Identifiant anonyme. CyberGhost vous attribue un identifiant anonyme lors de votre inscription, votre navigation sur Tor ne peut donc pas être remontée jusqu’à vous.

3. Private Internet Access : la fonction MACE de PIA bloque les programmes et contenus malveillants sur Tor

| Meilleure fonctionnalité | Protégez vos appareils contre les programmes malveillants répandus sur le dark Web |

|---|---|

| Réseau de serveurs | 29 650 serveurs dans 91 pays (notamment en France et au Canada) |

| Site miroir de téléchargement sur le dark Web ? | Non |

| Fonctionnalités de sécurité | Chiffrement AES 128 bis ou AES 256 bits, protection contre les fuites |

| Applications disponibles en français | Oui |

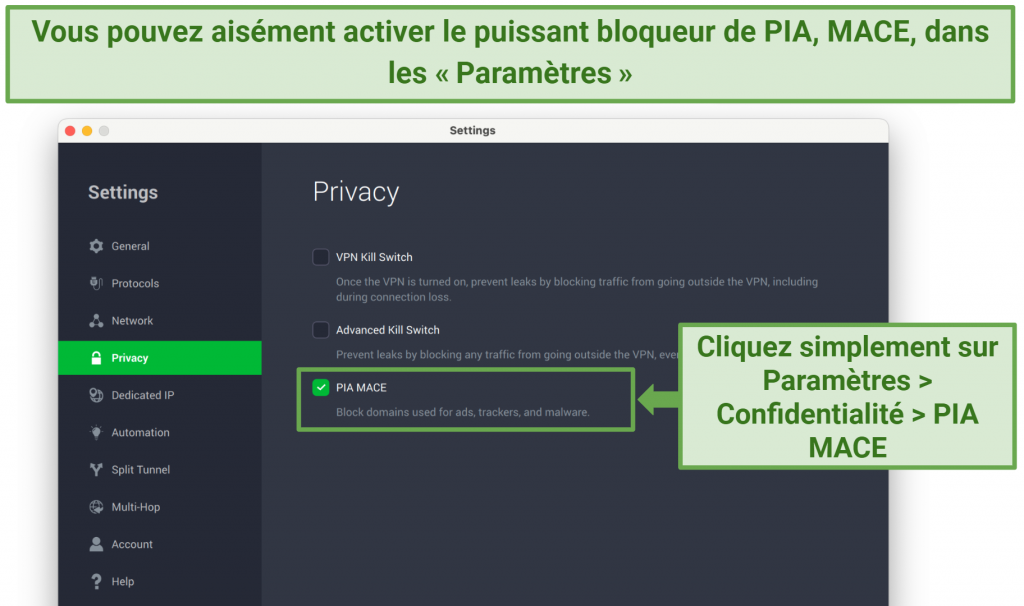

Private Internet Access (PIA) intègre un bloqueur de publicités, de trackers et de programmes malveillants. Durant mes tests, j’ai pu activer MACE en 1 clic dans les Paramètres rapides. Cette fonction vous avertit lorsque vous vous apprêtez à cliquer sur des liens malveillants susceptibles d’infecter votre appareil et bloque les fenêtres contextuelles gênantes. Il est également performant pour bloquer les annonces sur les sites Internet ordinaires.

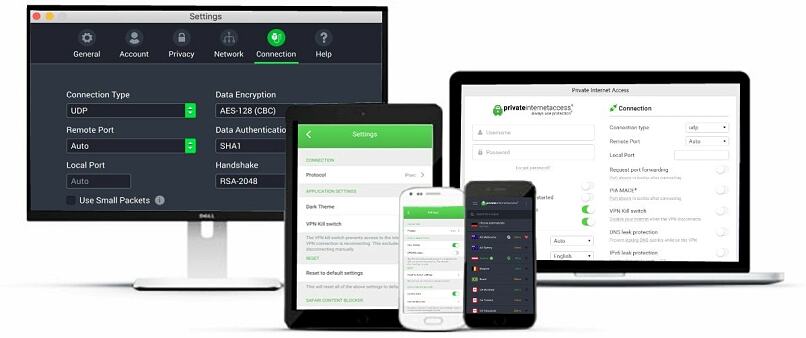

Vous pouvez ajuster le niveau de chiffrement, choisir votre protocole et les options de connexion automatique dans le panneau de configuration de PIA

Vous pouvez ajuster le niveau de chiffrement, choisir votre protocole et les options de connexion automatique dans le panneau de configuration de PIA

Un vaste éventail de choix est disponible pour moduler votre niveau de sécurité sur Tor. Vous pouvez sélectionner les protocoles OpenVPN et WireGuard, ainsi que votre niveau de chiffrement (AES 128 bits ou AES 256 bits). Cela vous permet de trouver le bon équilibre entre sécurité et vitesse. Vous disposez également de deux options avec la fonction d’arrêt d’urgence. Le niveau avancé vous protège contre les fuites de données, même si le VPN est désactivé.

Le seul problème de ce grand nombre de paramètres est qu’il peut être intimidant si vous n’avez jamais encore utilisé de VPN. Cela étant dit, les paramètres par défaut sont en grande mesure suffisants pour utiliser Tor en toute sécurité, vous n’aurez donc pas beaucoup de modifications à faire. Je vous recommande cependant de passer au chiffrement AES 256 bits pour renforcer votre sécurité sur le dark Web. NDLR : La transparence est l'une de nos valeurs fondamentales chez vpnMentor, vous devez donc savoir que nous appartenons au même groupe que Private Internet Access. Cependant, cela n'affecte en rien notre processus d'évaluation.

Fonctionnalités utiles

- Nombre illimité de connexions simultanées. Contrairement à la majorité des VPN, PIA autorise un nombre de connexions simultanées illimité à l’aide d’un seul compte. Ainsi, tous les autres membres de votre foyer peuvent utiliser le VPN pendant que vous parcourez la toile avec Tor.

- Vaste réseau de serveurs. PIA dispose de 29 650 serveurs dans 91 pays, il est donc aisé de trouver une connexion véloce à proximité pour utiliser Tor.

- Politique d’absence de journaux vérifiée. PIA est implanté aux États-Unis, mais sa politique d’absence de journaux a été éprouvée devant les tribunaux. Lorsque des agences gouvernementales lui ont demandé de leur transmettre des données de ses utilisateurs, il n’avait rien à leur communiquer.

Comment utiliser Tor avec un VPN ?

Un VPN très sécurisé peut renforcer votre sécurité lorsque vous utilisez Tor. Vous pouvez utiliser un VPN avec Tor de deux façons différentes et offrant des avantages spécifiques :

Tor sur VPN

La méthode la plus sûre est de vous connecter à votre VPN avant d’ouvrir le navigateur Tor. Cela protège vos données lorsqu’elles parcourent les différents nœuds, notamment ceux d’entrée et de sortie. En agissant de la sorte, votre véritable adresse IP n’apparaît jamais dans Tor et votre FAI ne peut pas détecter que vous utilisez ce navigateur.

L’efficacité de cette approche dépend toutefois de la qualité des fonctionnalités de sécurité de votre VPN. Une fonction d’arrêt d’urgence est essentielle afin de prévenir les fuites de données en cas de défaillance de votre connexion. En outre, il est crucial que votre VPN applique une politique stricte d’absence de journaux pour garantir le non-enregistrement de vos activités sur Tor.

VPN sur Tor

La seconde méthode consiste à agir dans l’ordre inverse, en lançant d’abord Tor puis votre VPN. Cette option est un peu plus complexe à mettre en pratique, car elle nécessite de configurer manuellement votre VPN. Cela vous fournit une sécurité supplémentaire en occultant votre trafic aux nœuds de sortie.

Cela étant dit, cette méthode présente quelques failles et limites. Par exemple, votre FAI peut voir que vous utilisez Tor et vous ne pourrez pas consulter des sites en « .onion. ». Cela vous permet simplement de parcourir le Web surfacique de façon plus confidentielle.

Pour être véritablement efficace, le VPN utilisé doit prendre en charge le navigateur Tor et appliquer une politique stricte d’absence de journaux. Toutefois, en raison de la sécurité plus faible offerte par cette méthode, la plupart des VPN, y compris certains mentionnés dans cette liste, ne proposent pas d’option VPN sur Tor.

Conseils supplémentaires pour rester en sécurité sur Tor

Bien que Tor soit conçu pour offrir une confidentialité accrue, il n’est pas infaillible. C’est pourquoi je vous recommande de prendre les précautions suivantes pour maximiser votre sécurité pendant votre utilisation de ce navigateur.

- Téléchargez Tor uniquement depuis son site Internet officiel. Il est arrivé que des pirates créent des sites miroirs de Tor totalement factices afin d’infecter des appareils avec un programme malveillant en cas de téléchargement. C’est pourquoi il est conseillé de ne jamais télécharger Tor depuis un site tiers.

- Téléchargez un antivirus et un logiciel anti-programmes malveillants. Cela protège votre appareil contre les cybermenaces. Souvenez-vous de le mettre régulièrement à jour pour éviter les menaces et virus les plus récents.

- Utilisez un système d’exploitation sécurisé. TAILS en est un exemple, je vous recommande de l’exécuter depuis un disque amovible. Ainsi, les pirates auront davantage de difficultés à identifier votre ordinateur sur le réseau Tor. Parmi les autres systèmes d’exploitation privés, citons Qube, Whonix et ZeusGuard.

- Utilisez un moteur de recherche pour le dark Web digne de confiance. Certains moteurs de recherche répertorient les sites en « .onion », vous pouvez donc les utiliser pour chercher et trouver des ressources. DuckDuckGo et Ahmia font partie des moteurs de recherche fiables.

- Vérifiez toutes les URL en « .onion » que vous utilisez. Le dark Web est riche en copies réalistes de sites dissimulant des cybermenaces. N’utilisez pas les URL que vous trouvez sur les réseaux sociaux ou des forums ; un moteur de recherche fiable vous permet de trouver des sites authentiques. Vous pouvez également noter les sites de confiance dans un bloc-notes chiffré (comme Turtl). Tor inclut aussi une liste de favoris.

- Évitez les sites en HTTP. Tor ne chiffre pas ces sites, car ils se trouvent à l’extérieur de son réseau. À moins que vous ne soyez connecté à un VPN lorsque vous consultez des sites en HTTP, vos données personnelles sont exposées dès qu’elles quittent les nœuds de sortie du navigateur. Les sites HTTPS utilisant un chiffrement de bout en bout (via TLS ou SSL) sont sûrs.

- Mettez votre appareil et votre navigateur à jour. Exécuter des logiciels à jour vous permet d’empêcher les bugs et les failles de compromettre votre sécurité en ligne.

- Désactivez le suivi de la localisation. Désactiver toutes les fonctions de suivi sur votre appareil vous permet de masquer votre identité.

- Désactivez JavaScript. En 2013, des pirates ont trouvé un moyen de suivre les utilisateurs en accédant aux informations de leur session via JavaScript.

- Évitez les modules complémentaires. Les modules complémentaires et extensions de navigateur peuvent être utilisés pour le suivi, via les empreintes digitales de navigateur. Tor en bloque certains automatiquement (comme Flash, RealPlayer et QuickTime), car ils ont déjà été manipulés en vue d’obtenir les véritables adresses IP de ses utilisateurs.

- Ne modifiez pas la taille de votre fenêtre Tor. Cette action peut être utilisée pour le suivi via les empreintes digitales de navigateur.

- Couvrez votre webcam et votre microphone. Cela empêche les cybercriminels de collecter des enregistrements de vous s’ils parviennent à pirater votre appareil. Cette mesure peut sembler excessive, mais il est malheureusement très aisé de pirater une webcam.

- Faites attention aux éléments que vous ouvrez. Ne cliquez pas sur les fenêtres contextuelles ou les messages suspects. Si vous téléchargez un fichier sur le dark Web, déconnectez-vous d’Internet avant de l’ouvrir (pour éviter qu’il ne divulgue votre véritable adresse IP).

- Utilisez des cryptomonnaies. Elles offrent un niveau supplémentaire de protection de la vie privée et de sécurité lorsque vous effectuez des achats sur le dark Web.

- Fermez toutes les applications présentes sur votre appareil, comme les applications bancaires ou de streaming. Ainsi, vous ne courez pas le risque qu’un tiers malveillant accède à vos données personnelles via ces sources.

Comment installer le navigateur Tor sur vos appareils ?

Pour des raisons de sécurité, je vous recommande d’installer le navigateur Tor en le téléchargeant uniquement sur le site Internet officiel. Tor n’est pas disponible sur iOS, mais vous pouvez trouver le Navigateur Onion open source (reposant sur Tor) dans l’App Store.

Avant de téléchargez et d’utiliser Tor, je vous conseille également d’installer et de vous connecter à un VPN pour Tor digne de confiance, comme ExpressVPN. Le serveur choisi importe peu, car Tor redirige votre trafic. La plupart des VPN vous recommanderont le serveur le plus rapide dans votre situation.

La fonction Connexion auto d’ExpressVPN m’a permis de minimiser les pertes de débits lors de l’utilisation de Tor

La fonction Connexion auto d’ExpressVPN m’a permis de minimiser les pertes de débits lors de l’utilisation de Tor

Téléchargement de Tor sur Windows et Mac

Sur Windows ou Mac, l’opération est très similaire, les différences sont seulement liées à la navigation dans le système d’exploitation. Les étapes suivantes vous décrivent la marche à suivre pour installer Tor sur Windows.

- Téléchargez Tor. Rendez-vous sur la page de téléchargement et sélectionnez le fichier adapté.

Le téléchargement de Tor sur votre appareil débutera immédiatement

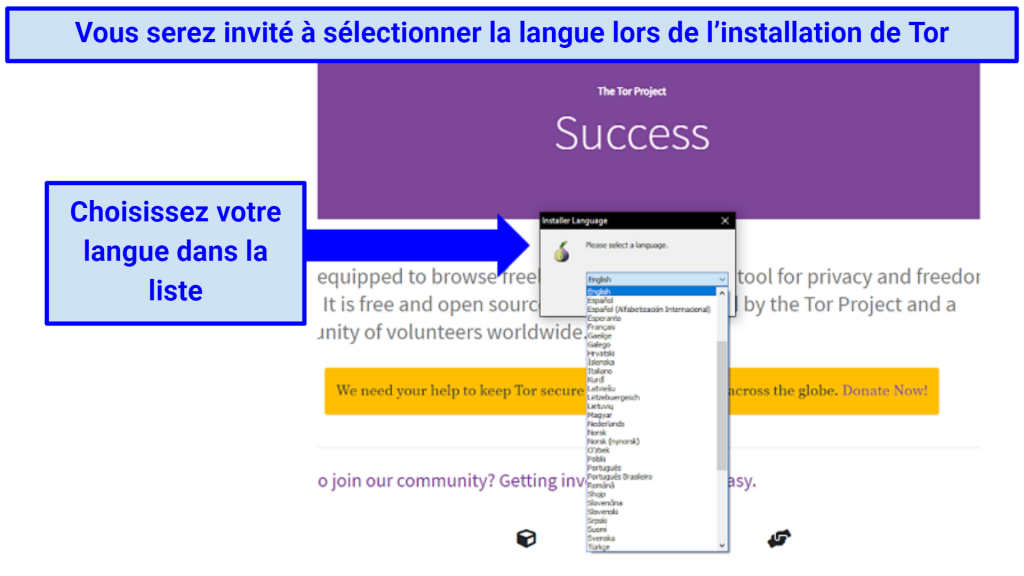

Le téléchargement de Tor sur votre appareil débutera immédiatement - Ouvrez le fichier installation. Sélectionnez une langue et suivez les instructions de l’agent d’installation.

Les langues sont proposées dans l’ordre alphabétique

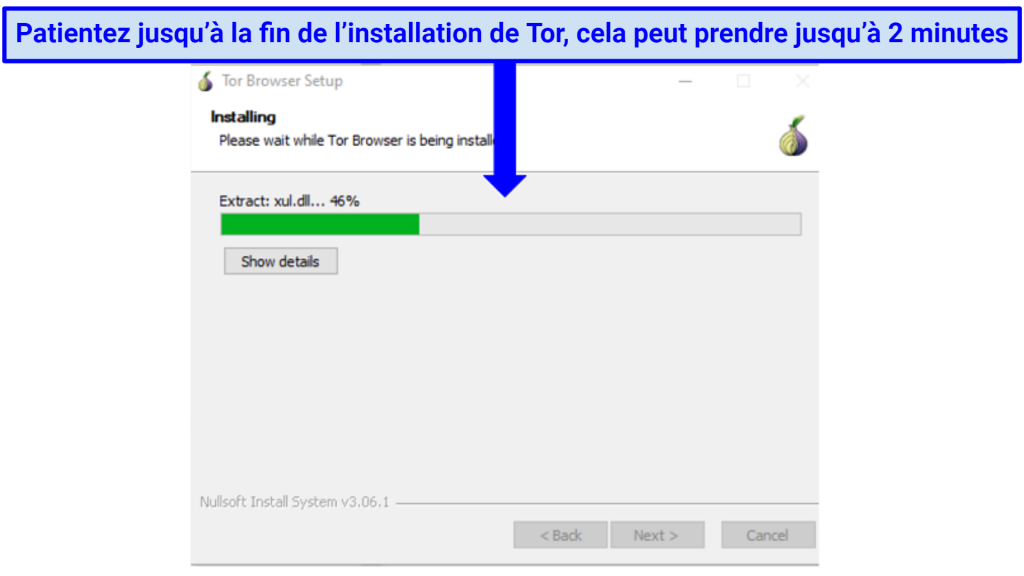

Les langues sont proposées dans l’ordre alphabétique - Terminez l’installation. Si vous utilisez un Mac, l’agent d’installation vous indiquera de déposer l’icône de Tor dans votre dossier Applications.

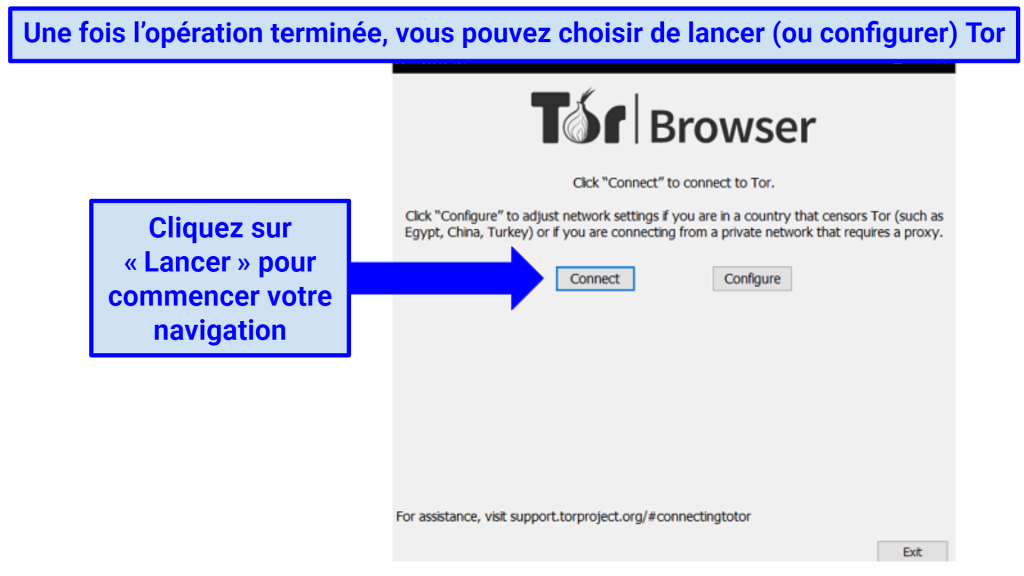

Une fois l’installation terminée, cochez la case « Lancer Tor Browser »

Une fois l’installation terminée, cochez la case « Lancer Tor Browser » - Connectez-vous ou configurez Tor. Si vous parcourez la toile depuis un lieu ou un réseau soumis à des restrictions, cliquez sur « Configurer ». On vous demandera si Tor est censuré dans votre localisation ou si vous utilisez un proxy, vous serez ensuite guidé pour configurer un périphérique amovible.

Si vous utilisez un proxy, vous devrez renseigner son type, son adresse IP et le port utilisé

Si vous utilisez un proxy, vous devrez renseigner son type, son adresse IP et le port utilisé

Téléchargement de Tor sur Android

- Rendez-vous sur le site Internet officiel de Tor. Avec votre appareil Android, rendez-vous sur le site Internet officiel de Tor. Ouvrez la page Téléchargements et cliquez sur « Télécharger pour Android ».

- Suivez les indications pour l’installer. Cliquez sur « Aller sur Google Play », puis sur « Installer » pour lancer le téléchargement de l’application sur votre appareil.

- Connectez-vous à Tor. Vous pouvez maintenant utiliser Tor en toute sécurité.

Téléchargement de Tor sur Linux

- Téléchargez le launcher Tor. Rendez-vous sur la page de téléchargement de Tor sur FlatHub et téléchargez le launcher pour Linux.

- Installez le fichier. Trouvez le dossier des téléchargements (ou l’emplacement d’enregistrement du Tor Browser Launcher) et ouvrez le fichier.

- Connectez-vous ou configurez Tor. Cliquez sur « Launch » (Lancer), puis sur « Connect » (Connecter) ou « Configure » (Configurer). Si vous êtes connecté à un réseau bloquant le navigateur Tor, choisissez « Configure » (Configurer). On vous demandera si Tor est censuré dans votre localisation ou si vous utilisez un proxy, vous serez ensuite guidé pour configurer un périphérique amovible. Si ce n’est pas le cas, vous pouvez directement sélectionner « Connect » (Connecter) et commencer à parcourir la toile.

FAQ — Comment utiliser Tor en toute sécurité ?

Tor est-il illégal ?

Dans la plupart des pays, non, tant qu’il n’est pas utilisé à des fins illicites. Bien que Tor ne soit pas interdit dans la plupart des régions, il peut être utilisé afin d’accéder au dark Web (qui abrite des contenus illégaux, notamment certains liés aux drogues, aux armes ou encore à de la pornographie préoccupante).

Cela étant dit, il est totalement illégal et bloqué dans certains pays, comme la Russie, la Chine, les Émirats arabes unis, la Turquie, l’Iran et la Biélorussie. Mais certains VPN dignes de confiance offrent un éventail de fonctionnalités de sécurité avancées qui vous permettent de contourner les pare-feux les plus performants, vous pouvez donc toujours utiliser Tor dans des pays appliquant une censure stricte.

En outre, les ponts de Tor peuvent être utilisés pour contourner la censure. Ce sont des relais (ou nœuds intermédiaires) n’apparaissant pas dans l’annuaire de Tor, il est donc plus difficile pour les autorités gouvernementales de les identifier et de les bloquer. Je ne vous recommande pas de les utiliser sans la protection 'un VPN, ces ponts sont administrés par des bénévoles, à l’instar de tous les autres nœuds. Vous ne savez jamais si l’utilisateur qui gère le pont est animé par de mauvaises intentions.

Le téléchargement de Tor est-il sûr ?

Oui, vous pouvez télécharger le navigateur Tor sans risque. Votre anonymat n’est toutefois pas garanti, votre FAI peut détecter que vous vous rendez sur le site de Tor. Pour une meilleure protection de votre vie privée, il est conseillé de télécharger et d’utiliser Tor pendant que vous êtes connecté à un VPN.

Vous ne devriez jamais télécharger Tor depuis un site tiers. Il existe de nombreuses copies contenant des liens malveillants susceptibles de compromettre votre appareil et ses données, veillez donc à toujours utiliser le site officiel de Tor.

Est-il possible de suivre ou de pirater Tor ?

C’est difficile, mais pas impossible. Pour garantir votre sécurité, vous devriez prendre des précautions supplémentaires, comme utiliser VPN, pendant votre navigation avec Tor.

Par le passé, des pirates sont parvenus à infiltrer le réseau afin d’espionner la navigation des utilisateurs, voire prendre le contrôle de leurs appareils. Pour ce faire, ils sont mis en place des nœuds Tor corrompus, en mesure d’intercepter le trafic et d’infecter les appareils avec des programmes malveillants.

Utiliser un VPN intégrant un outil de blocage des programmes malveillants peut vous permettre de vous protéger contre ces attaques. Un bon outil de ce type analysera l’intégralité du trafic entrant pour détecter les programmes malveillants et les autres activités suspectes et les bloquera avant qu’ils n’atteignent votre appareil. Ainsi, même si un pirate parvient à corrompre un nœud Tor, vous serez protégé par votre VPN.

Quelle est la différence entre le deep Web et le dark Web ?

Le deep Web désigne tous les contenus en ligne non indexés par les moteurs de recherche. Cela inclut les systèmes bancaires en ligne, les bases de données des entreprises, les profils présents sur les réseaux sociaux, les sites non répertoriés, etc. Bien que ce contenu ne soit pas accessible via un moteur de recherche, il n’est pas intrinsèquement dangereux et vous pouvez le consulter à l’aide d’un navigateur ordinaire.

Le dark Web désigne une partie spécifique du deep Web, volontairement cachée et uniquement accessible à l’aide de navigateurs spéciaux, comme Tor. Bien que tout son contenu ne soit pas illégal ou dangereux, le dark Web est généralement considéré comme un espace louche à approcher avec prudence. C’est pourquoi il est recommandé d’utiliser un VPN sur le dark Web.

Tor est-il un VPN ?

Tor et les VPN sont deux outils vous permettant de protéger votre vie privée, mais ils sont différents. Tor est un logiciel gratuit et open source qui vous permet de parcourir la toile de façon anonyme en chiffrant et faisant transiter votre trafic par une série de nœuds ou relais, vos activités en ligne sont donc bien plus difficiles à suivre. Un VPN chiffre votre trafic en ligne pour masquer vos données et le faire transiter par un serveur distant, vous semblez donc parcourir Internet depuis une autre localisation.

Existe-t-il des alternatives à Tor et au réseau Onion ?

Si vous avez des craintes concernant les risques liés à Tor ou que vous trouvez le réseau lent et peu fiable, voici quelques alternatives :

- I2P : il s’agit d’un réseau anonyme, gratuit et open source. À l’instar de Tor, I2P utilise une série de nœuds pour faire transiter votre trafic de données, vous permettant de parcourir la toile et de communiquer de façon anonyme. Contrairement à Tor, il permet le partage de fichiers et l’utilisation d’applications de messagerie de façon anonyme, ce qui en fait un outil de protection de la vie privée plus exhaustif.

- Freenet : un réseau anonyme décentralisé. Il fonctionne en distribuant les données sur un réseau d’ordinateurs, il est ainsi presque impossible de remonter à l’origine d’un fichier ou d’un message. Bien qu’il ne soit pas aussi intuitif que d’autres options, il s’agit d’un puissant outil de protection de la vie privée.

- GNUnet : il s’agit d’un protocole réseau décentralisé. Il fournit des fonctionnalités comme le chiffrement, la découverte de pairs et l’allocation de ressources, il est possible de l’utiliser et de le modifier gratuitement. Il est accessible sur Windows, Mac OS X, GNU/Linux et Solaris. À l’instar de Tor, il présente des vulnérabilités, notamment si l’utilisateur administrant le nœud a de mauvaises intentions.

Utilisez Tor en toute sécurité dès aujourd’hui

Même si Tor vous fournit un niveau de vie privée correct, vous restez exposé à des risques chaque fois que vous accédez au dark Web. Pour vous protéger contre les cybermenaces, je vous recommande vivement d’utiliser un VPN avec le navigateur Tor. Cela garantit le chiffrement de votre trafic de bout en bout durant votre navigation. En outre, il masque vos activités sur Tor et votre IP aux tiers susceptibles de tenter de vous espionner.

Le meilleur VPN pour utiliser Tor en toute sécurité est ExpressVPN. Parmi tous ceux que j’ai testés, il fournit les meilleurs débits,ce qui permet de minimiser les pertes de vitesse liées à l’utilisation de Tor. Ses fonctionnalités de sécurité vous apportent la protection nécessaire contre les nombreuses menaces présentes sur le dark Web. Vous pouvez même essayer ExpressVPN sans aucun risque grâce à sa garantie de remboursement de 30 jours. Si vous n’êtes pas satisfait, vous pouvez aisément demander un remboursement.

Votre activité en ligne peut être visible par les sites que vous visitez

Votre adresse IP :

216.73.216.109

Votre localisation :

US, Ohio, Columbus

Votre fournisseur d'accès à internet :

Certains sites peuvent utiliser ces informations à des fins publicitaires, d'analyse ou de suivi de vos préférences en ligne.

Pour protéger vos données des sites que vous visitez, l'une des mesures les plus efficaces consiste à masquer votre adresse IP, qui peut révéler votre emplacement, votre identité et vos habitudes de navigation. L'utilisation d'un réseau privé virtuel (VPN) masque votre véritable IP en acheminant votre trafic internet via un serveur sécurisé, ce qui donne l'impression que vous naviguez à partir d'un autre endroit. Un VPN crypte également votre connexion, protégeant ainsi vos données de la surveillance et des accès non autorisés.

Dites-nous comment améliorer cet article dans les commentaires. Votre avis nous importe !