Le guide complet de la cybersécurité pour les PME – 2026

Les menaces à la cybersécurité augmentent tous les jours, et il ne se passe pas un seul jour sans la publication d’une histoire de violation ou de vol de données dans les médias. Ceux d'entre nous qui possèdent ou gèrent une petite ou moyenne entreprise savent bien que la cybersécurité est cruciale et qu’elle mérite une attention particulière. Le problème est de savoir par où commencer.

La cybersécurité peut sembler impressionnante et extrêmement compliquée. Tous les managers ou propriétaires de petites entreprises ne disposent pas d’une formation technique, et le jargon technique et les informations contradictoires sont susceptibles de décourager même les personnes les plus prudentes et axées sur la sécurité.

Nous avons spécialement élaboré ce guide à leur intention. Si vous êtes un manager occupé et que la gestion quotidienne de votre entreprise vous prend tout votre temps, vous ne pouvez pas vous permettre de vous convertir en expert technique dans tous les aspects de la cybersécurité. Cependant, si vous lisez ce guide et travaillez avec votre équipe (y compris les personnes que vous employez ou sous-traitez pour configurer votre matériel informatique, vos logiciels et vos réseaux) pour mettre en œuvre les mesures de sécurité décrites dans ce guide, vous pourrez enfin dormir sur vos deux oreilles. Sécuriser votre entreprise est loin d’être aussi difficile que le prétendent de nombreux experts. Avec un peu de patience et de conseils, vous pouvez mettre en œuvre des mesures de sécurité de calibre mondial, même pour les entreprises les plus modestes.

1. Déterminez vos vulnérabilités

Afin de vous protéger des menaces à la cybersécurité, la première étape consiste à déterminer vos vulnérabilités. Si vous ne connaissez pas vos faiblesses, comment pouvez-vous y remédier ? Si vous ne connaissez pas le type de données stockées par votre entreprise, comment pouvez-vous les protéger ?

Commencez par identifier les « joyaux de la couronne » des données de votre entreprise. Quelles sont les données les plus cruciales détenues par votre société ?

Celles-ci peuvent être très diverses, de votre propriété intellectuelle aux informations concernant les clients, en passant par l'inventaire, aux informations financières, etc. Où stockez-vous toutes ces données ? Une fois que vous aurez les réponses à ces questions, vous pourrez commencer à réfléchir aux risques auxquels vos données sont exposées.

Réalisez une cartographie minutieuse de tous les processus exécutés par les membres de votre personnel et vous-même pour collecter, stocker et éliminer ces données. Pensez à tous les points de transit au cours desquels ces données pourraient être divulguées ou volées. En outre, envisagez les conséquences d'une violation de la cybersécurité pour vous, vos employés et vos relations avec vos clients et partenaires. Vous pourrez ensuite commencer à mettre des précautions en place.

2. Protégez vos ordinateurs et périphériques

Pratiquement tout le travail qui permet à votre entreprise de fonctionner passe par vos ordinateurs et autres périphériques. Cependant, ces dispositifs sont connectés à Internet et à un réseau local, et ils sont vulnérables aux attaques. Ce sont nos lignes directrices pour renforcer votre sécurité dans l'ensemble des systèmes informatiques de votre entreprise.

A. Mettez votre logiciel à jour

La toute première étape (et sans doute la plus facile) pour vous assurer que vos systèmes ne sont pas vulnérables aux attaques est de vérifier que vous utilisez toujours la version la plus à jour du principal logiciel de votre entreprise. Les pirates informatiques (ou «hackers») passent leur temps à chercher des bugs dans les logiciels populaires, exploitant les failles pour s’introduire dans le système. Leurs motifs sont nombreux : gagner de l'argent, faire une déclaration politique, ou tout simplement parce qu'ils en sont capables. Ce genre d'intrusion peut causer des dommages incalculables à votre entreprise. Les pirates peuvent voler les numéros de carte de crédit de vos clients sur votre site Web, ou dérober des mots de passe à partir de votre ordinateur. Votre entreprise s’exposerait à de sérieux problèmes si cela se produisait.

Microsoft, ainsi que d'autres sociétés de logiciels, sont toujours à la recherche de vulnérabilités dans leurs logiciels. Quand ils en identifient une, ils publient une mise à jour que les utilisateurs peuvent télécharger. Il est extrêmement facile de télécharger ces mises à jour dès leur sortie, et l’on peut se demander pourquoi tant d'entreprises négligent ce point clé en termes de cybersécurité.

En 2017, une attaque mondiale de «ransomware» (ou rançonsgiciels) mondiale appelée «WannaCry» a frappé des milliers de victimes, y compris d'énormes organisations comme FedEx et le National Health Service du Royaume-Uni (vous trouverez de plus amples informations sur les rançongiciels ci-dessous). Avant l'attaque, Microsoft a publié un correctif, une mise à jour logicielle qui résout le problème, mais de nombreux administrateurs système ne l’ont pas installé, ce qui a provoqué une attaque massive. Heureusement, l'attaque a été stoppée, mais ce n'est pas toujours le cas. Le moyen le plus simple d'éviter de devenir la prochaine victime des hackers est de régulièrement mettre à jour votre logiciel.

Par où je commence ?

- Si votre système est géré par un administrateur système, assurez-vous qu'il est informé des mises à jour logicielles dès leur sortie et qu'il se charge de la mise à jour de votre système.

- Si vous avez une petite entreprise où vous gérez vous-même vos ordinateurs, activez simplement la mise à jour Windows. Une fois votre système mis à jour, redémarrez vos ordinateurs.

B. Protégez vos ordinateurs des virus

Les virus sont des programmes malveillants qui infectent votre ordinateur sans crier gare. Les virus sont capables de faire beaucoup de choses, mais en général, ils accèdent à vos fichiers et les suppriment ou les modifient. Les virus se propagent rapidement en se répliquant et en s'envoyant aux personnes de votre liste de contacts. Si un ordinateur de votre réseau reçoit un virus, il peut se propager rapidement dans votre entreprise, entraînant une considérable perte de données. Si vous communiquez avec vos clients par e-mail (à l’instar de la plupart d’entre nous), vous risquez également de les infecter.

Les deux types de virus les plus dangereux actuellement en circulation sont les «malware» (ou logiciels malveillants) et les «ransomware» (ou rançonlogiciels). Certaines différences existent entre les logiciels malveillants et les rançongiciels. Le malware fonctionne en incitant la victime à télécharger certains logiciels, obtenant ainsi l'accès à l'ordinateur de cette dernière. Il peut accéder aux mêmes choses que vous sur votre ordinateur, dérober des informations confidentielles ou propager des spams par e-mail.

Le ransomware est un type spécifique de malware. Il verrouille votre ordinateur et vous empêche d'accéder à vos fichiers importants jusqu'à ce que vous payiez la rançon. Le ransomware fonctionne en cryptant vos fichiers par le biais d’une clé privée accessible uniquement à ses créateurs. L'attaque de WannaCry mentionnée ci-dessus était un type de ransomware. Payer la rançon n’est pas forcément la solution : il n'y a aucune garantie que les pirates puissent réellement déverrouiller vos fichiers.

Il existe un certain nombre de mesures de base que vous pouvez adopter pour éviter que les virus infectent votre ordinateur. Commencez d’abord par installer un logiciel antivirus sur tous les ordinateurs de bureau. Le logiciel antivirus analyse les e-mails entrant ainsi que les fichiers actuellement sur votre ordinateur, puis supprime ou met en quarantaine les virus détectés. Les pirates lancent toujours de nouveaux virus. Par conséquent, assurez-vous de régulièrement mettre à jour votre logiciel antivirus. Les meilleurs fournisseurs de logiciels proposent une fonctionnalité qui ordonne à votre ordinateur de télécharger les mises à jour automatiquement. En outre, assurez-vous que les membres de votre équipe savent qu’ils ne doivent pas ouvrir de fichiers suspects, et doivent supprimer les pièces jointes d'une source qu'ils n’identifient pas comme fiable.

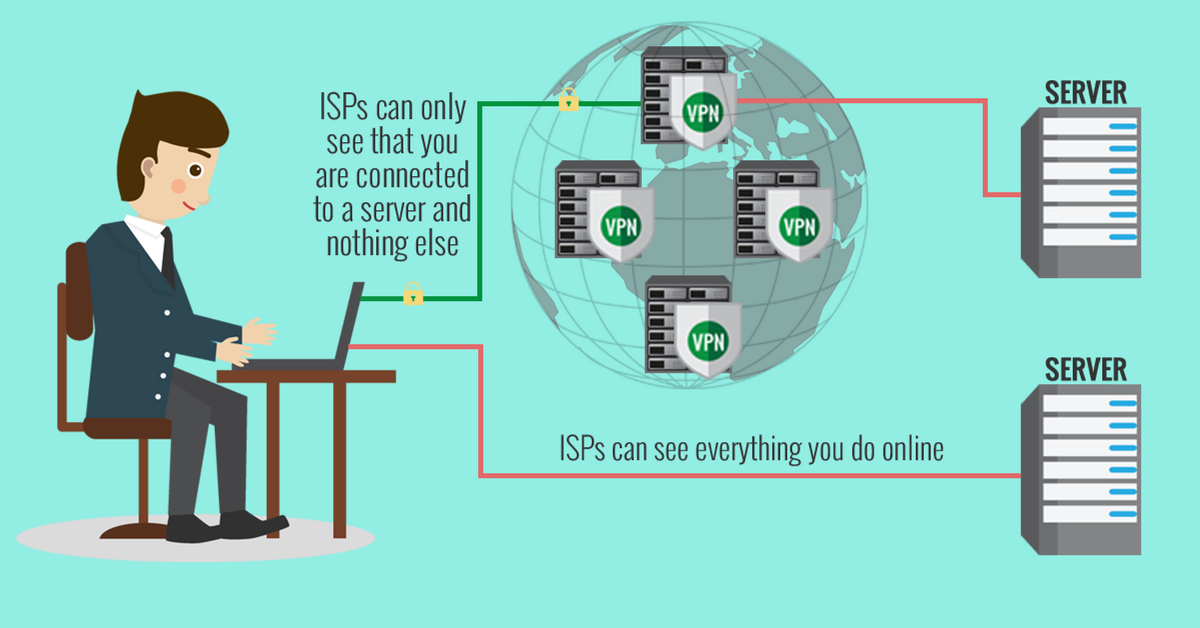

L'utilisation d'un VPN pour accéder à Internet peut également vous apporter une sécurité supplémentaire. En effet, les VPN vous permettent d'accéder à Internet de manière anonyme et cryptent toutes vos données. Par conséquent, ils rendent le suivi de votre ordinateur très difficile pour les pirates informatiques. Les bons fournisseurs VPN vous envoient un avertissement de sécurité lorsque vous essayez d'accéder à des URL suspectes.

Si vous êtes déjà victime d'une attaque ransomware, il n'est pas trop tard. Ce guide étape par étape vous aidera à déjouer une attaque.

Par où je commence ?

- Mettez votre logiciel antivirus à jour. Si vous n’en avez pas, installez-en un dès maintenant.

- Formez votre personnel pour qu’ils n’ouvrent pas de pièces jointes suspectes.

- Naviguez sur Internet en utilisant un VPN.

- Renseignez-vous sur la façon dont vous pouvez déjouer une attaque ransomware, au cas-où vous en auriez besoin.

C. Installez un pare-feu

À l’instar de la plupart des entreprises actuelles, tous les périphériques de votre bureau sont probablement connectés à une connexion Internet à large bande activée en permanence. Le cas échéant, il est fortement probable que les pirates informatiques aient sondé votre réseau informatique au moins une fois. Les pirates le font de manière aléatoire, mais lorsqu'ils trouvent une adresse d'ordinateur valide, ils exploitent toutes les vulnérabilités pour accéder à votre réseau et aux ordinateurs individuels dudit réseau.

L'installation d'un pare-feu est le meilleur moyen de prévenir ce type d'attaque. Les pare-feu fonctionnent en séparant les différentes parties du réseau les unes des autres, permettant uniquement au trafic autorisé d’accéder à la partie protégée du réseau. Si vous dirigez une petite entreprise, votre pare-feu empêchera le réseau Internet plus large d’accéder à votre réseau privé local. Un bon pare-feu examine chaque paquet de données qui circule dans votre réseau pour s'assurer de sa légitimité, et filtre les paquets qu'il considère comme suspects. Afin d'empêcher les pirates de cibler des ordinateurs individuels de votre réseau, le pare-feu masque l'identité individuelle de chaque ordinateur.

L'installation d'un pare-feu est compliquée et doit uniquement être effectuée par un professionnel qualifié. Cela vous facilite le travail : Vous devez simplement parler à votre administrateur système pour vous assurer que votre réseau est protégé.

Par où je commence ?

- Appelez votre administrateur système, demandez-lui si votre réseau local dispose d'un pare-feu et dans le cas contraire, demandez-lui d'en installer un.

D. Précautions spéciales pour les ordinateurs et autres dispositifs mobiles

Parce que, comme leur nom l’indique, ils sont portables et peuvent par conséquent abandonner le bureau, les ordinateurs portables sont particulièrement exposés aux risques de violation de la sécurité. Ils représentent une cible pour les voleurs, car ils sont faciles à voler puis à revendre. En outre, les employés peuvent faire preuve de négligence vis-à-vis de leurs ordinateurs portables professionnels étant donné que la plupart des entreprises remplaceront simplement le dispositif en cas de perte ou de vol. Cependant, le remplacement d'un ordinateur portable entraîne une dépense financière importante, surtout pour une petite entreprise. Mais il ne s’agit pas du problème principal. Les ordinateurs portables du personnel, en particulier ceux des cadres supérieurs, sont susceptibles de contenir des informations confidentielles qui pourraient porter préjudice à votre entreprise si elles tombaient entre de mauvaises mains.

Il existe certaines précautions à prendre pour vous et votre personnel, à la fois pour prévenir le vol d'ordinateur portable mais également pour limiter les conséquences les plus graves entraînées par le vol d’un ordinateur portable de l'entreprise. Tout d'abord, lorsqu'un employé utilise un ordinateur portable dans un lieu public, ou même lors d'une réunion ou d'une conférence, il doit toujours s'assurer de garder l'ordinateur portable à portée de vue. Les ordinateurs portables doivent être conservés dans les bagages à main et ne pas être laissés dans les consignes de bagages des hôtels ou des aéroports.

Les pirates peuvent également facilement accéder aux données sur un ordinateur portable ou un dispositif mobile si la connexion n'est pas sur un réseau sécurisé. Nous recommandons plusieurs mesures pour protéger vos données, comme l'utilisation d'un mot de passe fort, la sauvegarde de tout le travail que vous avez effectué sur votre ordinateur portable avant un voyage et le cryptage de vos données. Ces conseils sont particulièrement pertinents en ce qui concerne les ordinateurs portables. Nous les détaillerons dans la section 3, « Protégez vos données ».

Cela vaut la peine de prévoir le vol éventuel de l’un des dispositifs de votre entreprise. Si vous utilisez une solution sur le cloud pour certains de vos besoins logiciels, consultez les fonctionnalités de gestion des dispositifs mobiles de votre fournisseur. Les principaux fournisseurs de cloud computing vous permettent d'effacer un compte sur tout dispositif disparu.

Tous ces conseils s'appliquent également aux smartphones d'entreprise. Il existe un certain nombre de mesures à prendre pour sécuriser les smartphones d'entreprise, et ce guide spécifique pour iPhones vous guidera tout au long de ce processus. Nous vous recommandons d'utiliser un certain nombre d'applications de sécurité, et nous vous proposons des moyens de modifier les paramètres de votre téléphone pour le rendre plus sûr.

L'un des meilleurs moyens de protéger vos dispositifs - ordinateurs portables, smartphones, dispositifs Amazon Alexa ou même la PS4 de votre bureau (si votre bureau est cool et propose des jeux vidéo !) - est d'installer un VPN pour crypter tous les données qui circulent à travers ces dispositifs. Vous n'avez pas forcément besoin d'installer un VPN sur chaque périphérique ; En effet, vous pouvez l'installer directement sur votre routeur de bureau. Ainsi, tous les périphériques utilisant la connexion Internet du bureau seront protégés.

Il est également important d’établir une politique sur les dispositifs que les membres du personnel sont autorisés à amener au travail. De nombreuses entreprises encouragent leurs travailleurs à apporter leurs propres ordinateurs portables et autres dispositifs au bureau car cette solution est beaucoup moins coûteuse que de fournir un ordinateur d’entreprise à chaque employé. Nous vous recommandons d'exiger à vos employés que tous les dispositifs personnels soient utilisés à des fins professionnelles, qu’ils installent un logiciel antivirus et qu’ils reçoivent des mises à jour régulières.

Par où je commence ?

- Mettez à jour tous les ordinateurs portables et smartphones de l'entreprise avec les dernières mises à jour du logiciel antivirus et du système d'exploitation.

- Établissez une politique spécifiant les périphériques qui peuvent être utilisés au travail et les dispositifs de sécurité qu'ils doivent contenir.

- Contactez votre/vos fournisseur(s) de cloud computing et demandez-lui/leur en quoi il(s) peut/peuvent vous aider avec la gestion des dispositifs mobiles.

3. Protégez vos données

Quel que soit le type d'entreprise que vous dirigez, vos données sont au cœur de votre activité. Sans les informations de contact de vos clients, votre inventaire, vos données de propriété et toutes les autres, vous ne seriez tout simplement pas en mesure de fonctionner en tant qu’entreprise. Vous pouvez perdre vos données de nombreuses manières. Votre matériel peut être endommagé ou tomber en panne, les pirates peuvent s’introduire dans votre système et les dérober, ou vous pourriez être affecté(e) par une catastrophe naturelle. Par conséquent, votre objectif doit être de vous assurer contre la perte de données en prenant des précautions contre les pires conséquences possibles.

A. Implémentez une procédure pour sauvegarder les données critiques

Il existe deux types de sauvegardes. Lorsque vous effectuez une sauvegarde complète, vous effectuez une copie de l'intégralité des données sélectionnées et vous les transférez sur un autre périphérique ou vers un autre support. En revanche, avec une sauvegarde incrémentielle, vous ajoutez simplement les données créées depuis la dernière sauvegarde de votre système.

La méthode la plus simple et la plus efficace consiste à combiner les deux. Effectuez une sauvegarde périodique complète et une sauvegarde incrémentielle tous les jours. Vous pouvez également effectuer une sauvegarde complète tous les soirs après les heures de travail. Vous devez absolument vérifier le bon fonctionnement de vos sauvegardes : il serait catastrophique de perdre toutes vos données et de constater que vos systèmes de sauvegarde ne fonctionnent pas. Vous pouvez le faire en restaurant une partie test de vos données à un nouvel emplacement. Ainsi, vous vérifierez que vos systèmes de sauvegarde fonctionnent, et vous pourrez identifier les éventuels problèmes lors du processus de sauvegarde.

Il existe plusieurs façons de sauvegarder vos données. Vous pouvez les mettre sur un périphérique physique, par exemple une clé USB ou un second disque dur, ou les placer dans un dossier partagé sur votre réseau. Vous pouvez également conserver les sauvegardes à un emplacement sécurisé hors site. Cependant, sauvegarder vos données à un emplacement physique spécifique ne sera d’aucune utilité en cas de catastrophe naturelle ou de vol. Nous recommandons fortement à toutes les entreprises d'investir dans un système de sauvegarde basé sur le cloud – Vous pouvez consulter la section suivante pour en savoir plus.

Par où je commence ?

- Évaluez la politique de rétention des données de votre entreprise. Toutes vos données clés sont-elles sauvegardées ? Le cas échéant, où conservez-vous ces données ?

- Travaillez avec votre administrateur système ou votre équipe informatique pour mettre en place un plan de sauvegarde hebdomadaire.

- Testez votre système de sauvegarde pour vérifier qu’il fonctionne.

B. Chiffrez les données confidentielles de l'entreprise stockées sur le cloud

De nos jours, de nombreuses entreprises conservent la plupart, voire la totalité, de leurs données sur une plate-forme basée sur le cloud. Il peut s’agir d’un système de stockage basé sur le cloud comme Dropbox, ou une plate-forme SaaS (logiciel en tant que service) comme Salesforce. En raison du nom de ce système qui se traduit par « nuage », nous avons tendance à croire que nos données sont conservées dans un espace virtuel abstrait. En réalité, cela signifie simplement que vos données ne sont pas stockées sur votre disque dur ou votre réseau local, mais sur des installations informatiques à distance fournies par votre service de cloud. Il est donc essentiel d'examiner attentivement les différentes mesures de sécurité mises en place par votre fournisseur de cloud, et de vérifier que vos données sont protégées à un niveau adéquat.

Il existe plusieurs approches que vous pouvez adopter pour garantir que vos fichiers sur le cloud sont sécurisés. L'approche la plus simple et la plus sûre consiste à chiffrer, ou crypter vos fichiers manuellement, et un certain nombre de programmes peuvent vous aider à le faire. Cela signifie que vous ne dépendez pas de la sécurité de votre fournisseur de cloud, et que vous pouvez l'utiliser sans souci. Assurez-vous simplement de ne pas charger vos clés de cryptage.

Toutefois, il est important d’examiner attentivement vos options de stockage sur le cloud. Il existe de plus en plus de fournisseurs sur le marché, et certains des plus petits et moins connus offrent des dispositifs de sécurité plus efficaces que les grandes marques. Certains de ces services chiffreront automatiquement vos fichiers avant qu'ils ne soient téléchargés sur le cloud.

BitTorrent Sync représente une autre alternative, et de surcroit totalement gratuite. BitTorrent Sync a été conçu pour remplacer les systèmes basés sur le cloud, mais ne stocke pas les fichiers sur le cloud. À la place, ce programme vous permet de collaborer sur des documents via une plate-forme de partage de fichiers «peer-to-peer» (P2P). Ces services ont tendance à utiliser le cryptage de qualité supérieure AES-256 et permettent une authentification à deux facteurs, ajoutant un dispositif de sécurité supplémentaire.

Vous trouverez de plus amples informations dans ce guide complet de la confidentialité en ligne.

Par où je commence ?

- Évaluez les données importantes de votre entreprise. Quelle quantité est stockée ou sauvegardée sur une plate-forme cloud, et cette plate-forme est-elle sécurisée ?

- Examinez différentes plates-formes cloud et recherchez un niveau de sécurité qui répond au mieux aux besoins de votre entreprise

C. Protégez vos mots de passe

Le moyen le plus courant d'authentifier l'identité de ceux qui accèdent à votre réseau ou à vos données importantes est via un mot de passe. Contrairement à d'autres systèmes d'authentification de pointe comme les cartes à puce et les lecteurs d’empreinte digitale ou d’iris, les mots de passe sont utiles car ils ne coûtent rien et sont faciles à utiliser. Cependant, les mots de passe sont également exposés à l'attaque. Les pirates informatiques ont mis au point des outils sophistiqués et automatisés qui leur permettent de déchiffrer des mots de passe simples en quelques minutes. Ils peuvent également utiliser diverses méthodes frauduleuses pour accéder aux mots de passe de votre entreprise, par exemple via une attaque de phishing, qui consiste à se faire passer pour des entités officielles (comme Google) et inciter les gens à fournir leurs mots de passe.

Les mots de passe peuvent devenir inefficaces pour diverses raisons. Souvent, nous nous omettons de protéger nos documents officiels par mot de passe, ce qui signifie que toute personne assise à l'un des ordinateurs de votre bureau peut avoir accès à ces documents. Afin d'éviter d'oublier leurs mots de passe, de nombreux employés les notent à la vue de tous. Et, surtout, les gens ont tendance à utiliser des mots de passe faibles et faciles à retenir, à utiliser le même mot de passe partout et à ne jamais le modifier. Toutes ces erreurs laissent la porte ouverte aux hackers.

Ces sept étapes pour créer un mot de passe fort vous aideront à prévenir les attaques de piratage :

- Créez différents mots de passe pour différents services

- Modifiez régulièrement vos mots de passe

- Choisissez un mot de passe fort

- Optez pour la vérification en deux étapes

- Désactivez la saisie semi-automatique pour les noms d'utilisateur et les mots de passe

- Utilisez un gestionnaire de mots de passe - une application ou un programme qui stocke tous les mots de passe d'un utilisateur en toute sécurité

- N'envoyez jamais votre mot de passe par e-mail et ne le communiquez pas par téléphone

Créer un mot de passe plus fort n'est pas difficile. Utilisez un outil de mot de passe comme celui-ci, qui vous indique la force de votre mot de passe et en combien de temps peut le déchiffrer un hacker. Vous pouvez également utiliser un générateur de mot de passe aléatoire sécurisé qui créera un mot de passe entièrement aléatoire.

Il est essentiel de sensibiliser votre personnel à l'importance de mots de passe forts si vous souhaitez que vos mots de passe soient des outils clés de votre arsenal de cybersécurité, plutôt qu’une porte ouverte aux hackers.

Par où je commence ?

- Demandez à tous les employés de vérifier leurs mots de passe avec un outil de mesure de mot de passe. Si leurs mots de passe peuvent être piratés en quelques minutes ou même en quelques heures, demandez-leur de les remplacer par une option plus sécurisée.

- Activez la vérification en deux étapes pour tous les comptes d'employés, dans la mesure du possible.

D. Établissez des autorisations

Si vous pensez au nombre de personnes ayant accès à des informations confidentielles de votre entreprise, ce dernier est probablement trop élevé. Prenez des mesures pour restreindre l'accès à votre système. Seuls les membres du personnel autorisés à gérer votre système et à installer des logiciels doivent disposer de comptes d'administrateur.

Les entreprises peuvent également faire preuve de laxisme en permettant à plusieurs membres du personnel de partager un identifiant et un mot de passe. Cette pratique empêche de déterminer comment, ou et quand une violation s'est produite dans votre système. Attribuez un compte personnel à chaque utilisateur avec des autorisations spécifiques à son travail. Si vous utilisez Windows, vous pouvez attribuer différents niveaux d'autorisation aux utilisateurs selon leurs fonctions au sein de votre entreprise. Si un membre du personnel est absent pendant une longue période ou a quitté votre entreprise, résiliez son accès et ses autorisations dès que possible.

Par où je commence ?

- Travaillez avec votre administrateur système pour évaluer le niveau d'accès de chaque membre du personnel.

- Modifiez vos autorisations afin que chaque membre du personnel ait uniquement accès au logiciel et aux paramètres requis dans le cadre de ses fonctions.

E. Protégez vos réseaux sans fil

Les hackers peuvent également s’introduire dans votre système via le réseau Internet sans fil de votre bureau. Étant donné que les réseaux Wi-Fi utilisent une liaison radio au lieu de câbles pour relier des ordinateurs à Internet, les pirates ont uniquement besoin de se trouver dans le rayon radio de votre réseau et d’utiliser quelques logiciels gratuits pour s’inviter dans votre système. Les intrus qui peuvent accéder à votre réseau sont susceptibles de voler vos fichiers et d’endommager vos systèmes. Les dispositifs Wi-Fi comprennent des fonctionnalités de sécurité pour éviter que cela ne se produise, mais la plupart d'entre elles sont désactivées par défaut afin de faciliter le processus d'installation.

Si vous utilisez un réseau Wi-Fi, assurez-vous que ces fonctionnalités de sécurité sont activées. Vous pouvez également restreindre l'accès sans fil aux heures de bureau afin que les pirates ne puissent pas s’introduire dans votre système du jour au lendemain. Et vous pouvez empêcher les passants d'accéder à votre connexion en limitant l'accès Wi-Fi à des ordinateurs spécifiques par le biais de points d'accès.

Par où je commence ?

- Demandez à votre responsable informatique de vérifier que les fonctionnalités de sécurités de niveau maximal de votre réseau Wi-Fi sont activées, et que l'accès Wi-Fi est limité aux heures de bureau.

F. Naviguez sur Internet en toute sécurité

Lorsque vous et vos collaborateurs naviguez sur Internet, vos activités sont suivies de multiples façons, subtiles et imperceptibles. Ces activités peuvent ensuite être agrégées par des agents tiers sans votre consentement. Par exemple, par inadvertance, vos employés peuvent naviguer sur des sites Web dangereux qui volent les données de votre entreprise. Et vos informations personnelles ou professionnelles peuvent être compromises si elles sont saisies sur des sites Web via une connexion non chiffrée.

La meilleure façon de chiffrer votre connexion et de garantir la confidentialité de votre entreprise et celle de vos employés est d'installer un VPN. Un VPN, ou réseau privé virtuel, masque l'adresse IP de votre entreprise et chiffre vos données de navigation. Ils assurent également l’anonymat de votre navigation, une fonctionnalité importante si votre entreprise effectue fréquemment des recherches sur ses concurrents ou si votre historique de navigation agrégé peut révéler des informations de propriété exclusive à vos concurrents.

L'inconvénient de l'utilisation d'un VPN est que l’abonnement mensuel à des services VPN fiables et riches en fonctionnalités est assez onéreux. Par conséquent, de nombreuses personnes et entreprises choisissent d'utiliser un proxy web gratuit comme alternative. Le problème est que nous ignorons qui exploite les proxys disponibles gratuitement en ligne. Il peut s’agir des hackers eux-mêmes, ou de diverses entités publiques ou privées qui utilisent le proxy à des fins de collecte de renseignements. Bien qu'un proxy dissimule votre identité et votre activité sur les sites que vous visitez, il peut potentiellement voir tout ce que vous faites en ligne. C'est l'une des raisons pour lesquelles nous recommandons d'investir dans un VPN plutôt que dans un proxy, pour une navigation réellement sécurisée.

Vous pouvez également renforcer votre sécurité en ajoutant un certain nombre de fonctionnalités de sécurité à votre navigateur. Étant donné que le navigateur Firefox est open-source, un solide ensemble d’extensions de sécurité a été créé au fil du temps. Elles comprennent des bloqueurs de pop-ups multifonctions, des extensions de chiffrage, la protection des données du navigateur, des gestionnaires de cookies et de cache, et plus encore. Pour de plus amples informations, merci de consulter la liste complète des 20 recommandations d’extensions de sécurité pour Firefox.

Par où je commence ?

- Envisagez de souscrire un service de VPN proposant des solutions d’entreprise.

- Utilisez le navigateur Firefox avec des extensions de sécurité selon les besoins de votre entreprise.

G. Protégez les données confidentielles créées par les collaborateurs à distance et en déplacement

De nombreuses petites entreprises emploient des collaborateurs à distance pour effectuer un large éventail de tâches. Grâce à Internet, il est facile de collaborer avec des personnes du monde entier. Employer des collaborateurs à distance présente de nombreux avantages : vous n'avez pas besoin d'embaucher un employé pour accomplir une tâche technique ou monotone spécifique, et cela signifie également que vous élargissez le nombre de candidats qualifiés. Cependant, le travail à distance comporte certains pièges de cybersécurité. Vous avez peut-être implémenté toutes les protections décrites ci-dessus, mais un certain nombre d'entre elles sont inefficaces si vos données confidentielles sont accessibles à des collaborateurs à distance opérant en dehors du réseau protégé de votre entreprise, en particulier s'ils utilisent un point d’accès WiFi public.

Une solution de gestion des dispositifs mobiles, comme décrite dans la section 2.D., peut vous aider à gérer vos collaborateurs à distance ainsi que vos employés qui se déplacent dans le cadre de leur travail. Il est encore plus important de vous assurer que si des travailleurs à distance accèdent à des données d'entreprise confidentielles, ils le font via votre réseau d'entreprise protégé avec une connexion sécurisée.

Windows propose une fonctionnalité de connexion bureau à distance, mais cela ne suffit pas en soi pour sécuriser vos données. Si vous collaborez avec des travailleurs à distance et que vos données ne peuvent en aucun cas être exposées à des fuites ou vols éventuels, il est judicieux de mettre en place un VPN spécialisé permettant aux utilisateurs à distance de se connecter au réseau de l'entreprise en utilisant la fonction de connexion bureau à distance. Cette procédure peut se révéler compliquée. Par conséquent, nous vous recommandons d’en discuter avec votre responsable informatique pour voir s'il/elle peut organiser la configuration d'un VPN spécifique pour votre réseau de bureau.

Par où je commence ?

- Évaluez votre politique de travail à distance. Comment vos collaborateurs à distance accèdent-ils aux données de l'entreprise, et ces données sont-elles confidentielles ?

- Discutez avec votre administrateur informatique pour configurer une solution sûre et sécurisée permettant à vos collaborateurs à distance de se connecter au réseau privé de votre bureau.

H. Protégez les données de vos clients

C'est une chose si les données confidentielles de votre entreprise sont perdues ou volées. Mais c’en est une autre si les données de vos clients sont compromises, car vous vous exposez à de sérieuses conséquences juridiques. Par conséquent, les informations confidentielles de vos clients doivent être traitées avec la plus grande précaution.

Généralement, les données client transitent par plusieurs points. Si vous exploitez un site de commerce électronique ou que vous acceptez des paiements via votre site Web, le premier transit d'informations confidentielles (y compris les noms et les détails de carte de crédit) s'effectue du navigateur Web du client vers le serveur Web de commerce électronique. La meilleure façon de protéger ces données est de vous assurer que votre site Web utilise un certificat SSL et le protocole HTTPS, au moins sur les pages qui collectent des données confidentielles. Cela garantira le chiffrage des données de votre client lors de leur transfert de son serveur vers le vôtre. Si vous transférez des données client au sein de l'entreprise, toutes les fonctions de sécurité décrites ci-dessus doivent être appliquées, en particulier celles relatives au stockage et au transfert sur le cloud.

Par où je commence ?

- Contactez votre fournisseur de commerce électronique ou vos développeurs internes pour vérifier que les informations de carte de crédit et autres informations confidentielles sont collectées de la manière la plus sûre possible.

4. Instaurez une culture de cybersécurité sur votre lieu de travail

Les mesures décrites dans ce guide sont exhaustives, et en suivant toutes les directives pertinentes pour votre entreprise, vous réduirez considérablement le risque de cyberattaque, à condition que votre entreprise se réduise à vous-même.

Il suffit qu’un employé envoie des données client sur une connexion non sécurisée ou clique sur un lien dangereux et télécharge un logiciel malveillant pour ruiner tous vos systèmes de sécurité et tous vos efforts bien intentionnés. Par conséquent, la mesure la plus importante que vous pouvez adopter est de sensibiliser votre personnel à l'importance de la cybersécurité.

Par ailleurs, si vous inculquez une culture de cybersécurité sur votre lieu de travail, si vous expliquez vos politiques de cybersécurité et la raison de leur existence et si vous formez le personnel pour gérer le matériel et les données de l'entreprise en toute sécurité, vos employés deviendront votre première ligne de défense contre les cyberattaques.

La meilleure façon d'obtenir l'adhésion de vos employés à votre plan de cybersécurité est de les impliquer dans sa conception. Si vous l’élaborez avec leur collaboration, ils seront plus motivés à le mettre en œuvre. Les membres de votre personnel sont également les experts de votre entreprise, tant en termes de faiblesses que de forces. Ce sont eux qui traitent les données confidentielles de votre entreprise au quotidien. Ils sont donc les mieux placés pour vous indiquer à quel niveau se situent les vulnérabilités et les systèmes à renforcer ou améliorer.

Commencez par organiser des séances de formation régulières avec votre personnel sur les questions de cybersécurité. Ces séances sont l’occasion de travailler de façon méthodique d’importantes techniques de sécurité à l’instar de celles décrites ci-dessus. Vérifiez que leurs mots de passe et leurs autorisations sont à jour et qu'ils utilisent des mots de passe impossibles à déchiffrer. Assurez-vous également qu'ils ne laissent pas leurs mots de passe sur des post-its « physiques » ou sur leur bureau. Enseignez-leur à éviter de se faire piéger par des attaques de phishing par courrier électronique, et les risques des logiciels malveillants provenant de sites Web dangereux. Enseignez à vos employés les nombreuses et dangereuses façons dont les hackers peuvent tenter d'obtenir des informations à leur sujet. Encouragez-les à ne pas discuter en public d'informations confidentielles concernant la société – on ne sait jamais à qui on peut parler et qui peut écouter. Proposez-leur des directives claires et faciles à suivre. Nous avons conçu un guide à imprimer comprenant des étapes simples que vos employés peuvent suivre pour travailler en toute sécurité. Vous pouvez l'accrocher sur le tableau d'affichage ou le réfrigérateur du bureau, ou le personnaliser en fonction de vos besoins spécifiques.

Consignez les principes de la cybersécurité dans une politique écrite, et demandez à vos employés d’en signer une copie en vous assurant qu'ils comprennent l’étendue de la gravité d’un problème de cybersécurité. Vous pouvez même inclure des éléments de cybersécurité dans les contrats du personnel.

Rappelez-vous surtout que les menaces à la cybersécurité sont en constante évolution et mutation. Les pirates inventent constamment des moyens plus créatifs et plus sophistiqués de s’introduire dans les systèmes informatiques et de voler vos données. Tenez-vous au courant des développements en matière de cybersécurité, et assurez-vous également de sensibiliser votre personnel à ces développements.

Par où je commence ?

- Accrochez notre guide des lignes directrices sur la cybersécurité sur le tableau d'affichage de votre bureau et envoyez ce modèle d'e-mail à tous les employés.

- Commencer à concevoir un programme de formation sur la cybersécurité pour tous vos employés.

D’un point de vue personnel, nous pensons sincèrement que ce guide peut vous aider, ainsi que les personnes qui comptent pour vous, à se protéger des cybermenaces. Si ce sujet vous tient également à cœur et que vous souhaitez protéger vos amis et collègues des attaques potentielles des hackers, aidez-nous en partageant cet article avec eux sur Facebook et Twitter.

Dites-nous comment améliorer cet article dans les commentaires. Votre avis nous importe !