Tor vs VPN : quelle option est la plus sûre/anonyme en 2025 ?

Tandis que le monde du numérique évolue, la confidentialité et l’anonymat en ligne sont devenus des priorités pour nous tous. Nous voulons nous assurer que nos informations personnelles et nos activités en ligne restent privées, et ne tombent pas dans les mains des entreprises, des gouvernements et des cyber criminels.

En matière de sécurité en ligne, les VPN et Tor sont des outils puissants. S’ils sont similaires sur de nombreux aspects, leurs différences les rendent utiles dans des situations différentes – et il est vital pour votre sécurité et votre confidentialité que vous fassiez le bon choix pour VOS besoins personnels.

Plus loin, nous aborderons les différences entre Tor et les VPN, à quoi ils servent, et comment ils fonctionnent. Nous jetterons aussi un œil aux différentes manières de les utiliser pour vous aider à décider si la meilleure solution pour votre situation est Tor ou un VPN.

Table des matières

- À propos des VPN

- À propos de Tor

- Quelle est la meilleure solution de confidentialité en ligne : Tor ou un VPN ?

- Tableau comparatif : VPN vs. Tor

- VPN + Tor : la combinaison gagnante

- Résumé

À propos des VPN

Qu’est-ce qu’un VPN et à quoi ça sert ?

Un Réseau virtuel privé ou Virtual Private Network (VPN) connecte votre appareil à un tunnel sécurisé, sur un serveur à distance du pays de votre choix. Il masque votre adresse IP, vous faisant apparaître sur internet à l’endroit où se trouve le serveur sélectionné plutôt que là où vous vous trouvez vraiment.

Combiné avec un cryptage, cela représente une solution optimale pour votre anonymat en ligne online : personne ne pourra savoir ce que vous faites en ligne, ni d’où vous le faites. Cela empêche également les sites comme Google et Facebook d’utiliser vos activités de navigation pour vous envoyer des pubs ciblées.

Qu’est-ce que le cryptage et en quoi ça peut vous servir ?

Les VPN utilisent un cryptage de qualité militaire pour sécuriser vos informations personnelles. Pensez-y comme à un coffre-fort où vos données sont enfermées : il n’y que ceux qui ont le mot de passe qui peuvent y accéder, et le coffre-fort est impénétrable.

Les hackers peuvent en théorie craquer les cryptages AES 256-bit avec une attaque de force brute, mais il leur faudrait 50 superordinateurs qui s’occupent de 1018 clés AES chaque seconde pendant environ 3×1051 ans pour décrypter un seul paquet de données cryptée. Pas de quoi s’inquiéter.

Si un hacker ou un agent de surveillance gouvernemental saisissait une partie de vos données pendant son voyage sur le réseau, il ne pourrait pas les déchiffrer. Ça ressemblerait à des suites de caractères sans aucun sens.

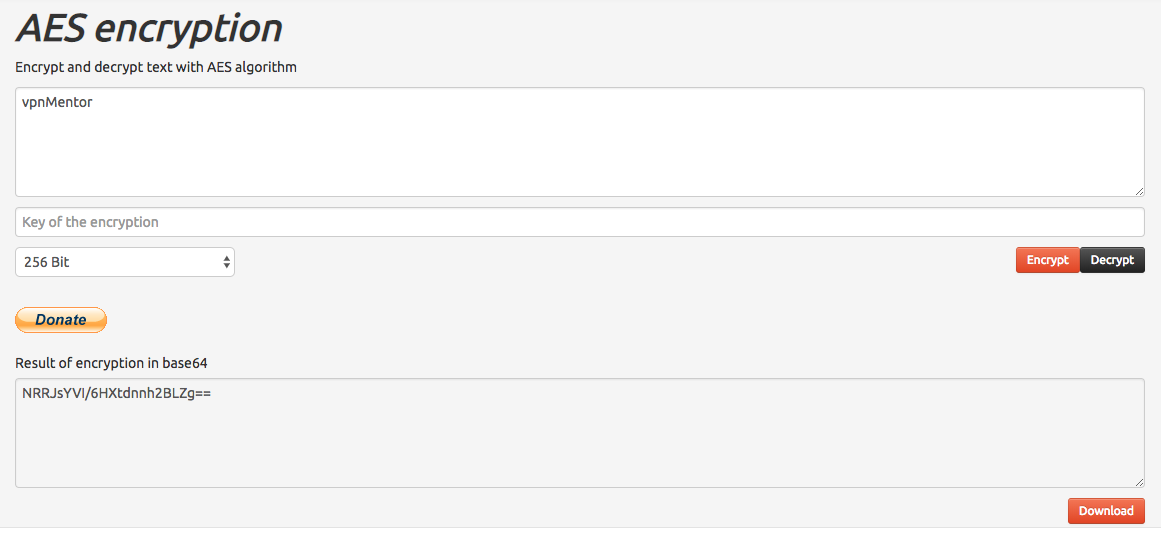

Pour tester, j’ai utilisé un générateur de cryptage AES pour crypter le mot « vpnMentor ». Sans cryptage, on voit clairement le mot « vpnMentor », mais avec, tout ce qu’on voit c’est : NRRJsYVI/6HXtdnnh2BLZg==

C’est ce genre de fonctionnalités de sécurité qui protège journalistes et activistes quand ils utilisent des modes de communication digitaux dans de climats politiques tumultueux. Mais les VPN ne sont pas réservés qu’aux gens se trouvant dans des positions dangereuses ; c’est une solution d’anonymat et de sécurité en ligne pour tous les citoyens.

Vous pourriez utiliser un VPN si :

- Vous avez peur que vos informations personnelles, comme vos détails bancaires, finissent entre de mauvaises mains.

- Vous accordez de l’importance à votre anonymat en ligne.

- Vous téléchargez ou proposez des torrents dans une région où c’est illégal.

- Vous vivez dans un pays qui pratique la censure en ligne ou une surveillance poussée du gouvernement.

- Vous ne voulez pas que les entreprises suivent vos habitudes de navigation pour vous bombarder de pubs ciblées.

- Vous avez besoin d’accéder à un réseau d’entreprise pendant vos voyages.

- Vous souhaitez contourner un pare-feu réseau ou empêcher les administrateurs réseau de voir vos activités en ligne.

- Vous utilisez le wifi public et vous voulez protéger votre ordinateur.

- Vous aimez Netflix et les autres services de streaming et vous voulez débloquer tous ses catalogues.

- Vous croyez en votre droit à la liberté en ligne.

Les avantages de l’utilisation d’un VPN

Cryptage de bout en bout : les VPN cryptent toutes les données qui vont jusqu’à votre connexion.

Vitesse : en général, un VPN ralentit votre connexion (avec un VPN de qualité, la différence se remarque à peine) – toutefois, si votre FAI limite votre vitesse ou si votre réseau est trop rempli, un VPN peut accélérer votre connexion.

Facilité d’utilisation : en général, tout ce dont vous avez besoin pour installer un VPN est de vous inscrire, télécharger et installer l’appli adaptée, et vous connecter au serveur de votre choix – pas besoin de compétences techniques.

Contourner les restrictions géographiques et la censure : un VPN masque votre IP, vous faisant apparaitre sur internet à l’endroit où se trouve le serveur choisi. Cela vous permet d’accéder facilement à des sites soumis à des restrictions géographiques et à des services de streaming comme Netflix.

Comment fonctionnent les VPN ?

Ce dont vous avez besoin pour utiliser un VPN :

- Un compte chez un fournisseur de VPN

- L’appli ou le logiciel du VPN installé sur votre appareil

Une fois que vous avez un compte chez le fournisseur que vous avez choisi, vous devrez ouvrir le logiciel sur votre ordinateur, vous connecter et choisir un serveur auquel vous connecter. Le serveur que vous choisissez dépend de vos besoins : si vos priorités sont la sécurité et la vitesse, choisissez un serveur proche de votre emplacement géographique, si vous cherchez à contourner la censure et les restrictions géographiques, choisissez un serveur d’un autre pays.

Une fois que vous serez connecté·e, le logiciel va crypter toutes vos données puis les fera passer par un tunnel jusqu’au serveur que vous avez choisi. Le serveur va ensuite transférer vos données au site que vous consultez. Comme le serveur masque votre IP, le site voit les données comme si elles venaient du serveur et pas de votre appareil, pour un anonymat total.

Que rechercher dans un VPN sécurisé

Cryptage de qualité militaire : pour s’assurer de la confidentialité de vos données votre fournisseur de VPN doit proposer le cryptage 256-bit.

Protection contre les fuites DNS : Le Domain Name System (DNS) est l’équivalent de l’annuaire du net. Quand vous vous rendez sur un site web, votre ordinateur demande l’adresse IP du site au serveur DNS de votre FAI. Mais quand vous utilisez un VPN, il contacte le DNS de votre VPN.

Parfois, un problème de sécurité sur votre réseau poussera vos requêtes DNS à être traitées par le serveur DNS de votre FAI au lieu de celui de votre VPN, ce qui permet à votre FAI de voir les sites que vous consultez. Cherchez un VPN qui propose une protection contre les fuites DNS pour vous assurer que vos activités de navigation ne soient pas exposées.

Une politique stricte en matière de logs : la plupart des fournisseurs de VPN gardent une forme d’enregistrement de vos activités, comme un horodatage, et le montant des données transmises en une session. La majeure partie de ce genre de rétention de données est sans danger parce qu’il ne s’agit pas d’informations identifiables, mais si votre fournisseur garde des logs de toutes vos activités de navigation, vous n’êtes plus anonyme en ligne.

Si les autorités devaient se pointer dans les bureaux de l’entreprise pour saisir toutes ses archives, un VPN qui ne garde aucun log n’aurait aucune information à leur donner.

Kill switch : un kill switch automatique vous déconnecte du net si votre connexion VPN lâche, ce qui empêche les fuites d’IP et de données.

Les pours et les contres d’un VPN

Pours |

Contres |

|---|---|

|

|

À propos de Tor

Qu’est-ce que Tor et à quoi ça sert ?

Tor, acronyme de The Onion Router, est un logiciel gratuit qui masque votre identité en cryptant votre trafic et en le dirigeant à travers une série de serveurs gérés par des bénévoles, qu’on appelle des nœuds. Lorsque votre trafic parvient au dernier nœud, le nœud de sortie, il est décrypté et transféré au site que vous consultez.

Grâce à un cryptage à plusieurs couches, chaque nœud du réseau ne voit que l’adresse IP du nœud le précédant et le suivant (à part le nœud d’entrée, qui voit votre véritable IP), et seul le nœud de sorite voit vos données cryptées. Tor empêche vos activités de navigation d’être retracées jusqu’à vous – les espions peuvent voir votre trafic une fois qu’il quitte le réseau, mais pas son origine.

Toutefois, puisque les nœuds de Tor sont gérés par des bénévoles, tout le monde peut mettre en place un nœud de sortie et voir le trafic sortant – y compris des hackers et des espions. En général, les nœuds malveillant récoltent des informations comme vos identifiants de connexion à des sites, vos infos personnelles, vos messages en ligne, et vos e-mails. Il existe deux façons de l’éviter :

- N’envoyez pas de messages privés ni d’informations sensibles sur votre connexion. Ne vous connectez pas à des sites qui n’utilisent pas le HTTPS.

- Utilisez un VPN en plus de Tor pour crypter vos informations sensibles et vos identifiants de connexion : nous en parlerons plus en détails plus bas.

Accédez à des sites cachés

Tor est aussi un portail vers le dark net, un genre de repère des opérations criminelles, mais aussi un sanctuaire pour ceux qui ont besoin de partager des informations de façon anonyme. Par exemple, le New York Times possède un casier sécurisé sur le dark net pour permettre aux donneurs d’alerte de soumettre des fichiers et des informations sans compromettre leur identité. Mais ce n’est pas réservé à ces situations : plein de gens normaux utilisent Tor aussi !

De nombreux site populaires ont des versions cachées auxquelles vous ne pouvez accéder qu’en utilisant Tor.

Voici quelques exemples :

Facebook : si l’anonymat en ligne et Facebook ne vont pas forcément main dans la main, Facebook utilise une adresse .onion pour que les gens dans des pays ultra censurés puissent l’utiliser pour communiquer.

ProPublica : ProPublica a lancé un site .onion pour que ses lecteurs n’aient pas à s’inquiéter d’une éventuelle surveillance, surtout dans les régions où ProPublica est censuré.

DuckDuckGo : DuckDuckGo est un moteur de recherche puissant, mais contrairement à Google, il n’empiète pas sur votre confidentialité. Si vous utilisez Google sur Tor, vous serez bombardé·e de captchas pour s’assurer que vous n’êtes pas robot – mais DuckDuckGo résout ce problème et remplace Google à merveille.

Vous pourriez utiliser Tor si :

- Vous souhaitez naviguer de manière anonyme.

- Vous vivez dans un pays avec des lois de surveillance gouvernementales strictes.

- Vous devez contourner la censure pour accéder à des contenus bloqués ou pour donner vos opinions en ligne.

- Vous voulez empêcher les sites de voir votre historique de navigation et de l’utiliser pour vous envoyer des pubs ciblées.

- Vous voulez préserver votre droit à la liberté en ligne.

Les avantages de l’utilisation de Tor

C’est gratuit : Tor est de loin la solution la plus économique, vu qu’il est complètement gratuit.

Anonymat complet : Tor n’enregistre pas vos activités de navigation, vous n’avez pas besoin de vous inscrire pour l’utiliser, et comme il est gratuit, il ne garde aucune trace de vos informations bancaires.

Difficile à fermer : les serveurs de Tor sont répartis de partout dans le monde, ce qui empêche les autorités de le fermer. Contrairement à un VPN, il n’y a pas de locaux ni de serveur principal à attaquer ou à fermer.

Les VPN sont des entreprises, et sont donc vulnérables aux fermetures et aux bannissements, vous obligeant à trouver (et à payer) un autre fournisseur. Ça n’arrivera jamais avec Tor.

Comment fonctionne Tor ?

Pour utiliser Tor, vous aurez besoin :

- Du navigateur ou du système d’exploitation Tor.

Le logiciel de Tor crée un chemin de votre appareil à deux nœuds sélectionnés de manière aléatoire puis à un nœud de sortie. Il applique ensuite trois couches de cryptage à vos paquets de données et les envoie au premier nœud.

Le premier nœud du réseau supprime la couche externe de cryptage. Les informations intégrées à cette couche lui indiquent où envoyer les données, puis le processus est répété par le second nœud.

Quand votre trafic atteint le nœud de sortie du réseau, la dernière couche de cryptage est supprimée. Cela révèle la destination finale de vos données, mais aussi les informations qu’elles contiennent – y compris toute information sensible saisie sur le site.

Tor utilise les trois nœuds pendant environ 10 minutes puis crée un tout nouveau chemin pour votre trafic.

Les pours et les contres de Tor

Pours |

Contres |

|---|---|

|

|

Quelle est la meilleure solution de sécurité en ligne : Tor ou un VPN ?

Un VPN est la meilleure solution de confidentialité.

Tor est très réputé pour sa capacité à rendre votre trafic internet anonyme, mais il est limité et vulnérable aux attaques et aux fuites de données.

Tout le monde peut créer et gérer un nœud, ce qui inclut les hackers et les espions. Tor ne propose pas de cryptage de bout en bout, donc à moins d’accéder à un site en HTTPS, ou d’utiliser le dark web, le propriétaire du nœud de sortie que vous utilisez peut voir vos données et leur destination.

Donc, si vous avez utilisé Tor pour envoyer des informations sensibles ou pour vous connecter à un site, le propriétaire du nœud peut accéder à ces informations. Les VPN cryptent vos données de bout en bout, les rendant invisibles à 100 % pour les hackers et les espions.

À moins que vous n’utilisiez le système d’exploitation de Tor, il ne protège que les données transmises par votre navigateur. Un VPN crypte toutes les données qui passent par votre connexion.

La plupart des VPN proposent des kill switchs qui vous déconnectent d’internet pour empêcher les données non protégées de quitter votre réseau dans les rares cas où votre connexion pourrait lâcher.

Le réseau Tor ne peut pas lâcher de la même manière network, mais il peut inclure des nœuds malveillants qui récoltent vos données. Contrairement à un VPN, Tor n’a pas de kill switch qui peut détecter ce genre de faille, donc, si l’un des nœuds est compromis, vos données seront exposées.

Les VPN ont leurs inconvénients aussi, mais en les utilisant, les risques de piratage ou de fuites de données sont plus bas. Toutefois, la meilleure solution de sécurité est de combiner un VPN à Tor. Nous en parlerons en détail plus bas.

Tableau comparatif : VPN vs. Tor

Voici un comparatif des deux solutions :

Tor |

VPN |

|

| Coût : | Gratuit | Frais d’abonnements, mais en général abordables |

| Cryptage : | Oui, mais seulement jusqu’au nœud de sortie. | Oui, cryptage de bout en bout. |

| Anonymat : | Oui, mais les programmes de surveillance peuvent détecter l’utilisation de Tor. | Oui. |

| Autres fonctions de sécurité : | Peut être utilisé en conjoncture avec Obfsproxy. | Selon le fournisseur :

Kill switch automatique, Protection Wi-Fi automatique, Prévention des fuites DNS, Politique de non conservation des logs, Obfsproxy, et plus. |

| Appareils compatibles | Windows, MacOS, Linux, Android. | Toutes plateformes, y compris les routeurs. |

| Streaming : | Tor n’est pas recommandé pour le streaming parce que la connexion est trop lente. | Oui – les VPN sont parfaits pour le streaming. |

| Torrents : | La plupart des nœuds de sortie bloquent le trafic entrant et sortant des torrents. | Oui – selon le fournisseur. |

| Facilité d’utilisation : | Le navigateur est facile à installer mais nécessite souvent plus de configuration. | Très facile à utiliser, idéal pour les débutants. |

| Vitesse : | Lente. | Très élevée. |

VPN + Tor : la combinaison gagnante

Si vous voulez protéger votre connexion avec la meilleure solution de confidentialité en ligne, combinez votre VPN à Tor.

Le protocole de cryptage du VPN empêchera les nœuds malveillants de voir votre IP et vos activités, en plus d’empêcher que votre FAI ou tout autre organisme de surveillance détectent l’utilisation de Tor – après tout, mieux vaut ne pas créer de suspicion à propos de vos activités en ligne. Cela vous permettra aussi d’accéder aux sites web qui bloquent les utilisateurs de Tor.

Il existe deux façons de combiner un VPN et Tor :

Tor sur un VPN

Quand vous utilisez la configuration Tor sur VPN, vous devez d’abord vous connecter à votre VPN avant d’ouvrir Tor. Le VPN va crypter votre trafic avant qu’il ne soit envoyé sur le réseau Tor, cachant à votre FAI que vous utilisez Tor.

Quand vous utilisez Tor sur un VPN, votre fournisseur de VPN est incapable de voir les données que vous envoyez sur Tor, mais il peut voir que vous vous y connectez. Le nœud d’entrée de Tor ne peut pas voir votre véritable IP, et verra celle du serveur de votre VPN, ce qui vous donne plus d’anonymat.

Toutefois, votre trafic n’est pas crypté quand il quitte le réseau Tor, donc Tor sur un VPN ne vous protège pas contre les nœuds de sortie malveillants. Vous devez donc continuer à faire attention à ne pas envoyer d’informations sensibles sur votre connexion.

Utilisez Tor sur un VPN si :

- Vous devez cacher que vous utilisez Tor à votre FAI ou autre organisme de surveillance.

- Vous devez cacher votre trafic à votre fournisseur de VPN.

- Vous n’envoyez pas d’informations personnelles comme vos identifiants sur votre connexion.

Comment utiliser Tor sur VPN :

1. Ouvrez votre appli VPN et connectez-vous au réseau VPN.

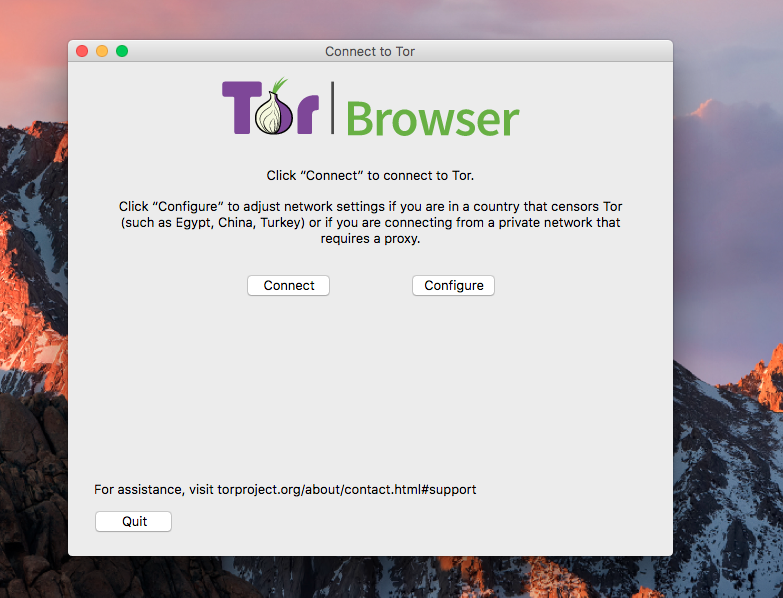

2. Ouvrez Tor. Une fois chargé, vous verrez cette page :

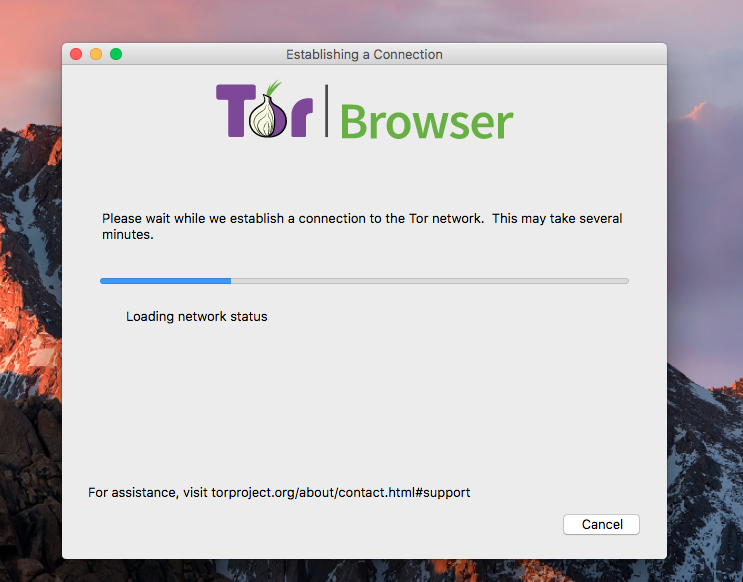

3. Cliquez sur connexion et attendez que Tor établisse une connexion.

4. Vous êtes prêt·e à naviguer sur internet de façon sécurisée et anonyme.

VPN sur Tor

Un VPN sur Tor fonctionne dans la direction opposée de Tor sur un VPN. Vous devrez d’abord vous connecter à un internet puis à votre VPN en passant par le réseau Tor. Cette méthode nécessite un peu plus de connaissances techniques parce que vous devrez configurer votre client VPN pour qu’il fonctionne sur Tor.

Au lieu de se connecter directement à internet, les nœuds de sortie de Tor redirigent votre trafic vers le serveur de votre VPN. Cela élimine les risques relatifs aux nœuds de sortie parce que votre trafic n’est décrypté qu’une fois sorti du réseau Tor.

Si le nœud d’entrée de Tor peut quand même voir votre véritable IP, votre VPN ne verra que l’adresse du nœud de sortie. Votre FAI ne pourra pas voir que votre connexion passe par un VPN, mais pourra voir que vous utilisez Tor. Comme vous pouvez sélectionner le serveur que votre VPN utilise, contourner les restrictions géographiques et la censure est plus simple avec cette méthode.

Utilisez un VPN sur Tor si :

- Vous voulez protéger votre connexion contre les nœuds de sortie malveillants.

- Vous voulez cacher à votre FAI que vous utilisez un VPN.

- Vous allez transmettre des informations sensibles sur votre connexion, comme des identifiants ou des messages privés.

- Vous devez contourner des restrictions géographiques.

Résumé

Les VPN sont des outils puissants pour la protection de vos données et de votre anonymat en ligne.

Vous pouvez utiliser un VPN pour débloquer l’intégralité du net de façon sécurisée tout en vous protégeant contre les hackers, les espions, et les attaques malveillantes. Mais quand vous combinez un VPN à Tor, vous obtenez une véritable machine de guerre de la confidentialité.

Que vous souhaitiez protéger vos informations personnelles, comme vos infos bancaires et vos activités de navigation, ou que vous ayez besoin d’éviter la surveillance en ligne pour exercer votre droit à la liberté d’expression, nous vous recommandons d’utiliser un VPN sur Tor.

Si vous cherchez un VPN fiable avec des fonctionnalités de sécurité de grande qualité, consultez notre top cinq. Ils proposent tous des périodes d’essai gratuit et/ou des garanties de remboursement, pour que vous puissiez les utiliser sans risques et voir s’ils conviennent à vos besoins.

Pour les meilleures affaires sur les VPN, ne ratez pas notre page Réductions et promos sur les VPN.

Autres articles qui pourraient vous intéresser :

Dites-nous comment améliorer cet article dans les commentaires. Votre avis nous importe !